Aggiornamenti recenti Aprile 11th, 2025 3:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Identità non umane: la nuova emergenza per i segreti aziendali

- Shuckworm prende di mira le missioni in Ucraina con device rimovibili

- ToddyCat ha sfruttato un bug di ESET per distribuire il malware TCESB

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

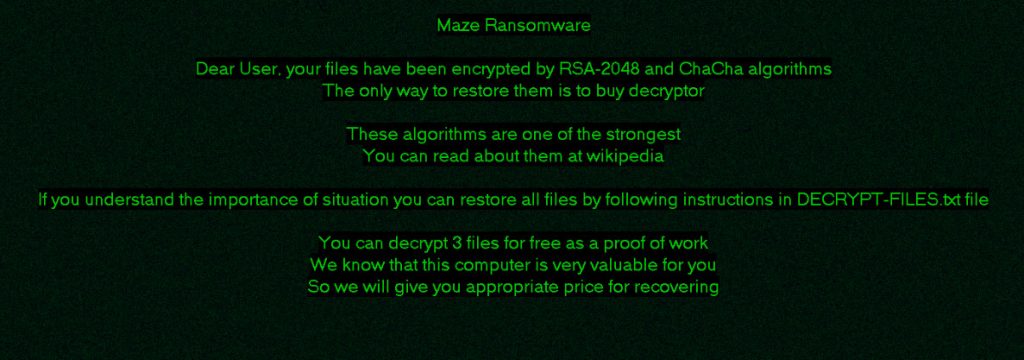

Il gruppo Maze Ransomware attacca i backup su cloud

Mar 04, 2020 Marco Schiaffino Attacchi, Gestione dati, In evidenza, Intrusione, Malware, News, RSS, Scenario 0

I pirati informatici hanno cominciato a prendere di mira i servizi di backup per rubare i dati più sensibili delle aziende e cancellarli prima di attivare il ransomware.

Per mesi, gli esperti di sicurezza si sono sgolati per spiegare che l’unica vera protezione dai ransomware è quella di utilizzare un sistema di backup che ci consenta di ripristinare i dati “presi in ostaggio” dai cyber-criminali. A quanto pare, però, le cose non sono così semplici.

A spiegarlo è Lawrence Abrams, che in un articolo su Bleeping Computer, descrive il modus operandi di un gruppo di pirati conosciuti per utilizzare il ransomware Maze.

Dalla sua inchiesta, infatti, emerge addirittura un panorama in cui l’uso di backup su cloud diventa controproducente e consente ai cyber-criminali di colpire con una maggiore efficacia.

Maze è un gruppo che potremmo definire “professionale”. I criminali, infatti, non diffondono il loro ransomware attraverso campagne di attacco “a pioggia”, ma portano attacchi mirati per infiltrarsi all’interno dei sistemi aziendali e ottenere l’accesso ai servizi critici.

Nulla di nuovo: ci sono decine di gruppi hacker che agiscono in questo modo. Ciò che contraddistingue Maze, è che punta in particolare alle credenziali di accesso ai sistemi di backup su cloud dell’azienda.

Il motivo? A spiegarlo sono gli stessi pirati informatici, che in uno scambio di messaggi con il giornalista spiegano che in questo modo possono rubare tutte le informazioni sensibili con il minimo sforzo e la massima efficacia.

Quello che fanno, in pratica, è collegarsi al servizio di backup con le credenziali rubate e avviare il ripristino dei dati sui loro server. L’operazione, spiegano loro stessi, permette di copiare tutti i dati senza che i software per il rilevamento delle violazioni informatiche si accorgano di nulla.

Una procedura del genere, infatti, non viene registrata nei log dei server aziendali (che non sono coinvolti in nessun modo) e permette di “volare sotto i radar” consentendo ai Maze di ottenere tutte le informazioni memorizzate nel backup.

Non solo: gli stessi cyber-criminali definiscono questa strategia come un metodo per risparmiare tempo e fatica. Non hanno infatti bisogno di setacciare i sistemi dell’azienda per individuare le informazioni più importanti: attingono direttamente al backup dove viene conservata la copia di sicurezza.

Peggio ancora, l’accesso al sistema di backup gli permette di assestare il colpo di grazia facendo il massimo danno. I pirati, infatti, usano l’accesso al servizio per cancellare il backup prima di avviare il loro ransomware sui sistemi aziendali. In questo modo la vittima non può più ripristinare i dati e si trova alla completa mercé degli estorsori.

Come proteggersi da un attacco del genere? Oltre agli accorgimenti nella gestione dell’accesso ai servizi cloud, come la predisposizione di un sistema di autenticazione multi-fattore e il controllo a livello di geolocalizzazione o di indirizzi IP per la connessione ai servizi stessi, i suggerimenti degli esperti si concentrano sul concetto di ridondanza.

Oltre al backup su cloud, sarebbe bene prevederne anche una modalità su supporti fisici non connessi alla rete, come i classici backup su nastro o su unità disco removibili. Certo, è tutto molto più complicato e faticoso, ma è evidente che in questo caso il gioco vale la candela.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

Identità non umane: la nuova emergenza...

Identità non umane: la nuova emergenza...Apr 11, 2025 0

-

Shuckworm prende di mira le missioni in...

Shuckworm prende di mira le missioni in...Apr 11, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

Shuckworm prende di mira le missioni in Ucraina con device rimovibili

Agenti di IA: un’arma potente nelle mani del cybercrimine

ChatGPT ha creato un passaporto che supera la verifica dell’identità

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Identità non umane: la nuova emergenza per i segreti...

Identità non umane: la nuova emergenza per i segreti...Apr 11, 2025 0

La gestione delle identità macchina è il punto critico... -

Shuckworm prende di mira le missioni in Ucraina con device...

Shuckworm prende di mira le missioni in Ucraina con device...Apr 11, 2025 0

Gli attacchi di Shuckworm (a.k.a. Gamaredon) non si... -

ToddyCat ha sfruttato un bug di ESET per distribuire il...

ToddyCat ha sfruttato un bug di ESET per distribuire il...Apr 10, 2025 0

I ricercatori di Kaspersky hanno scoperto che ToddyCat, un... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato...