Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

I tool preinstallati degli OEM? Pieni di falle di sicurezza

Giu 03, 2016 Marco Schiaffino Approfondimenti, Mercato, News, Prodotto, Scenario, Tecnologia, Vulnerabilità 0

Inutili, fastidiosi e a volte anche pericolosi. I programmi preinstallati dai produttori sono una delle più grandi seccature che ci si ritrova quando si compra un computer nuovo. Impegnano risorse, rallentano l’avvio e, di solito, servono a poco o nulla.

Una ricerca di Duo Labs, però, mette in luce un altro difetto dei tool preinstallati: sono un colabrodo per quanto riguarda la sicurezza.

Il caso di Superfish, l’adware incluso nei tool preinstallati sui computer Lenovo, è solo una degli esempi più eclatanti di quello che può succedere quando l’ossessione per la fornitura di servizi “chiavi in mano” prende troppo la mano.

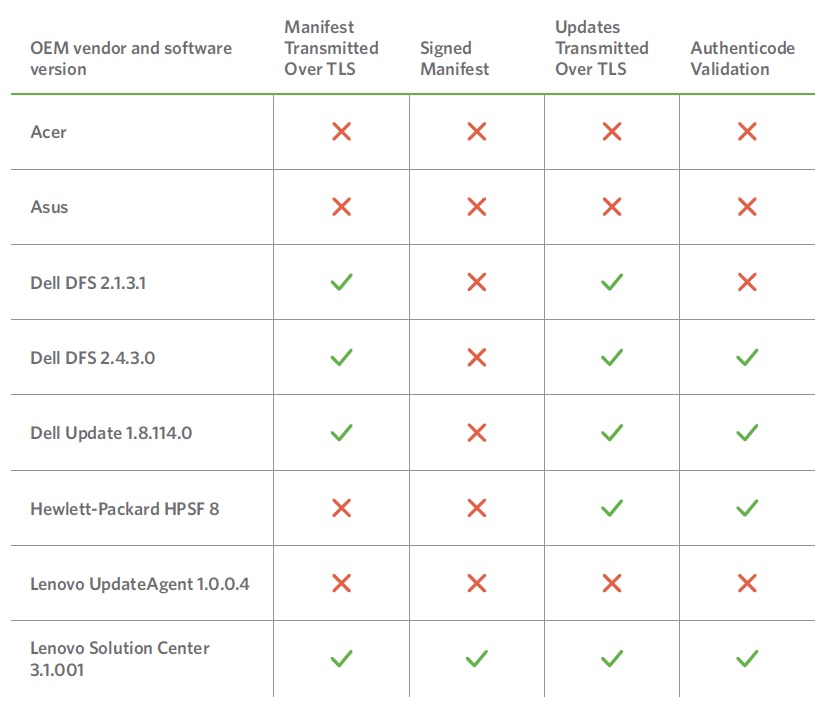

A finire nel mirino sono in particolare i sistemi di aggiornamento, sul quale si sono concentrati gli analisti nella redazione di un corposo e dettagliato report che ha messo sotto la lente di ingrandimento i tool forniti da cinque dei maggiori produttori di computer: Acer; Asus; Dell; Lenovo e HP.

Da una visione d’insieme, nessun produttore ne esce particolarmente bene.

Perché proprio gli updater? Secondo Darren Kemp, Chris Czub e Mikhail Davidov, i sistemi di aggiornamento dei software rappresentano un vero buco nero nel perimetro di sicurezza. Eventuali vulnerabilità, infatti, permettono l’esecuzione di codice in remoto e consentono di compromettere il sistema in una manciata di secondi.

A rendere particolarmente vulnerabili gli updater sono vari fattori. Il primo riguarda un’incomprensibile leggerezza nell’implementare il protocollo TLS, che permetterebbe di garantire un’adeguata protezione contro attacchi del tipo “Man In The Middle”.

In secondo luogo, emerge una certa leggerezza nel prevedere un sistema rigoroso di verifica dell’autenticità degli aggiornamenti stessi.

L’analisi di Duo Labs non punta tanto a individuare specifiche vulnerabilità, sempre possibili in qualsiasi software, quanto all’applicazione di quelle “best practices” che dovrebbero essere considerate indispensabili nella gestione di una funzione particolarmente “sensibile” come gli aggiornamenti.

Tra i produttori presi in considerazione, quello che ne esce meglio è Dell, l’unico per esempio a utilizzare una connessione sicura per le comunicazioni relative alla disponibilità degli aggiornamenti.

Non perfetto, ma il software Dell per lo meno adotta buona parte delle precauzioni di base per garantire la sicurezza degli aggiornamenti.

Guardando agli altri, il panorama è sconsolante. I sistemi di comunicazione e di verifica dell’integrità degli aggiornamenti, in particolare, lasciano molto a desiderare. Soprattutto perché molti dei produttori utilizzano più di un sistema di aggiornamento e il sistema secondario, in alcuni casi, compromette il livello di sicurezza garantito da quello primario.

Il caso di Lenovo spiega perfettamente il meccanismo: mentre il Lenovo Solution Center 3.1.001 integra tutti gli accorgimenti che permettono di ridurre il rischio di attacchi, il Lenovo UpdateAgent 1.0.0.4 è un vero colabrodo.

Solution Center di Lenovo è quasi perfetto. Peccato che l’Update Agent rovini tutto.

03Chi fa peggio di tutti, però, è Asus. Il suo Asus Live Update non ha alcun sistema di protezione e, giusto per peggiorare la situazione, viene utilizzato anche per l’aggiornamento del BIOS.

La procedura per gli aggiornamenti, ad esempio, prevede l’invio del file Manifest (quello che contiene la descrizione degli aggiornamenti) tramite la normale connessione http, esponendo quindi il file a un attacco MITM (Man In The Middle) che ne consentirebbe la modifica.

Oltre tutto, la procedura prevede che se l’aggiornamento è contrassegnato come “critico”, il suo avvio non richiede alcuna autorizzazione da parte dell’utente. Una vera manna per un pirata informatico che riuscisse a intervenire sul contenuto degli update.

Stando a Duo Labs, il Live Update di Asus è un vero buco nero per la sicurezza del sistema.

Acer non fa molto meglio. L’Acer Care Center Live Update punta tutto sulla certificazione dei pacchetti d’installazione ma, secondo Duo Labs, il sistema sconta una falla che ne pregiudica l’efficacia.

L’anello debole, ancora una volta, è il file Manifest, che può essere modificato per fare in modo di aggirare la validazione dell’eseguibile, consentendo di conseguenza l’installazione di qualsiasi codice, per di più senza che venga richiesta l’autorizzazione dell’amministratore.

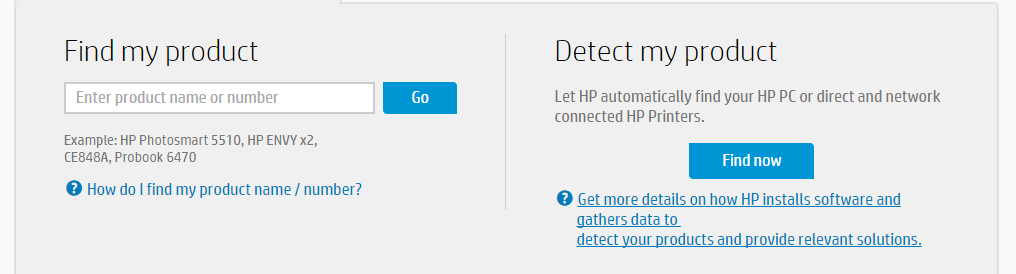

Un discorso a parte vale per HP. Il sistema di aggiornamento adotta un sistema di comunicazione crittografato e implementa politiche di validazione dei file eseguibili scaricati tramite gli aggiornamenti.

Il problema però è che sulle macchine Hewlett-Packard viene installato HP Support Solutions Framework (HPSSF), un pacchetto che consente di aggiornare automaticamente software, driver e BIOS del produttore, ripristinare le unità di memoria e comunicare con il supporto HP.

Tutto bene, fino a quando un pirata non riesce a spacciarsi per un server HP.

Insomma: un ecosistema monumentale con talmente tante funzioni e strumenti che, potenzialmente, offre fin troppe opportunità per fare breccia nel sistema. Gli analisti di Duo Labs, non a caso, hanno ammesso nel loro report di aver rinunciato a cercare di trovare vulnerabilità in ognuno di essi.

Le vulnerabilità riportare nello studio di Duo Labs, nella maggior parte dei casi, prevedono però uno scenario in cui la violazione del sistema deriva da eseguibili che possono vantare un certificato firmato da HP o, per lo meno, la possibilità di comunicare con gli updater millantando un’origine riconducibile a un dominio HP.

Insomma: per poter compromettere le macchine Hewlett-Packard un pirata dovrebbe prima in qualche modo violare i sistemi del produttore o, per lo meno, mettere in atto un redirect che gli consenta di inviare richieste che apparentemente provengono dai server dello stesso.

Abbastanza sicuro? Secondo gli analisti di Duo Labs, in rete ci sarebbero circa 600.000 sottodomini hp.com, molti dei quali sarebbero pressoché inutilizzati. L’ipotesi di un hacking, quindi, non sarebbe così peregrina.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...