Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Hacker colpiscono agenzia federale USA. Ecco come hanno fatto

Set 25, 2020 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

A confermarlo lo stesso governo statunitense. I pirati si sono infiltrati nella rete e hanno installato una backdoor per rubare i dati.

Ennesimo smacco per il governo USA, che si trova a dover ammettere ancora una volta di aver subito un’intrusione informatica a opera di ignoti pirati che sono riusciti a superare i sistemi di difesa federali.

La Cybersecurity and Infrastructure Security Agency (CISA) non specifica chi sia la vittima, indicata come una “agenzia federale degli Stati Uniti”, ma nel suo comunicato fornisce tutti i dettagli di un attacco con caratteristiche estremamente sofisticate.

L’anatomia dell’attacco, ricostruita dagli esperti Made in USA, sarebbe estremamente complessa. Sul vettore primario di attacco, però, dalle parti del CISA non hanno certezze. L’ipotesi più accreditata è che gli hacker abbiano sfruttato una vulnerabilità (CVE-2019-11510) nella VPN Pulse Secure usata dall’agenzia vittima dell’attacco.

Attraverso la falla di sicurezza, avrebbero ottenuto alcune credenziali di Office 365, attraverso le quali avrebbero avuto accesso a SharePoint per scaricare un file.

Contemporaneamente, i pirati avrebbero avviato un’intensa attività di scansione della rete, partendo dall’analisi di tutte le email che contenevano nell’oggetto parole chiave come “Intranet access” e “VPN passwords”.

Una volta individuate le chiavi per Active Directory e Group Policy, hanno provveduto a modificare una chiave di registro all’interno di Group Policy per ottenere maggiore libertà d’azione.

Gli hacker hanno utilizzato semplici comandi di Windows (conhost, ipconfig, net, query, netstat, ping, and whoami, plink.exe) per eseguire una mappatura completa del network e connettersi poi a un Virtual Private Server utilizzando il solito protocollo Server Message Block.

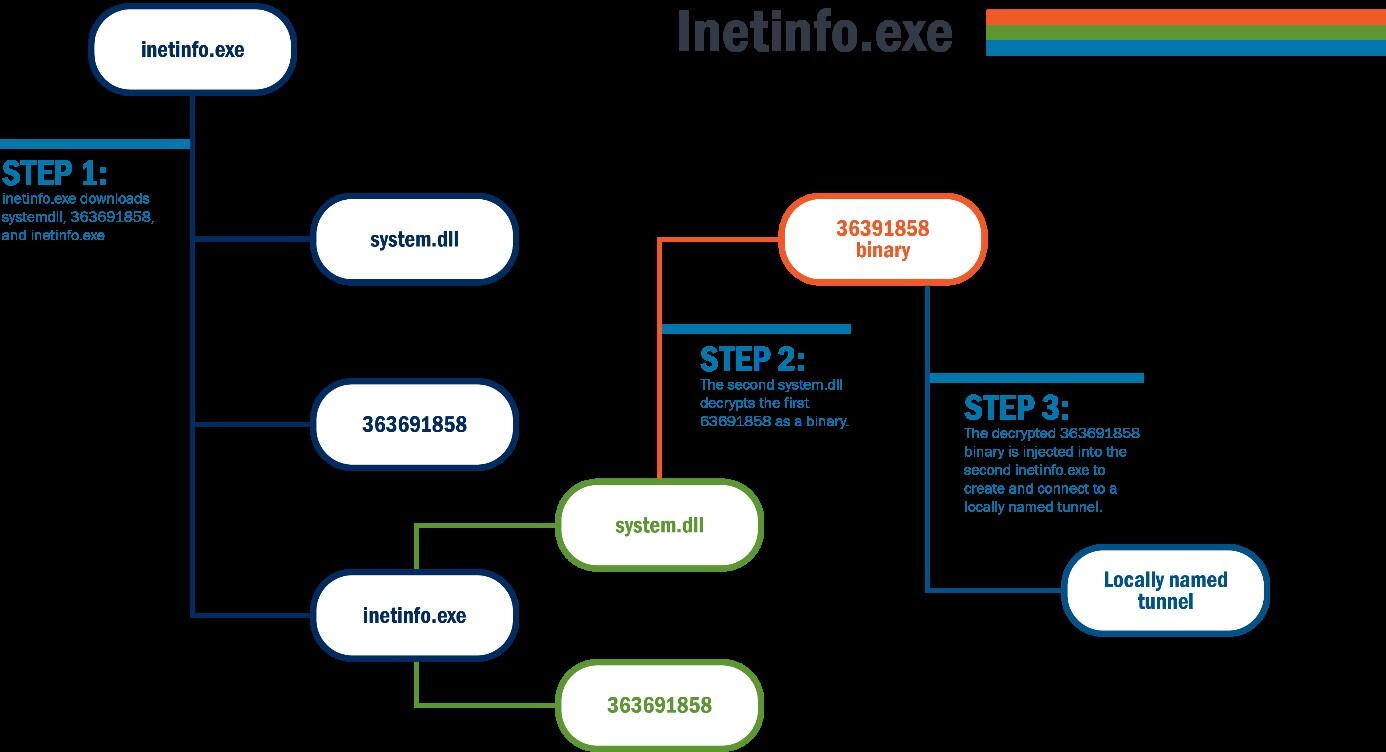

Solo a questo punto i pirati hanno avviato il loro malware inetinfo.exe, che utilizza un complicato sistema a scatole cinesi per aggirare i controlli antivirus e che ha permesso l’installazione di un secure Socket Shell (SSH) tunnel/reverse SOCKS proxy, creando infine un account locale per raccogliere i dati sottratti dai dispositivi connessi.

Per garantirsi un sistema più rapido (e meno visibile) per raccogliere i dati che gli interessavano, i pirati hanno poi creato in locale un disco per la condivisione in remoto, che ha permesso loro di lasciare meno tracce nel corso della loro attività.

Insomma: un’operazione estremamente complessa, che avrebbe portato alla raccolta di dati memorizzati in due file compressi in formato ZIP. Secondo gli esperti del CISA “è probabile che i due file siano stati esfiltrati, ma la loro trasmissione all’esterno non può essere confermata perché hanno coperto la loro attività”.

Articoli correlati

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Di nuovo, una vecchia vulnerabilità di...

Di nuovo, una vecchia vulnerabilità di...Feb 07, 2025 0

-

Trovata una backdoor in due dispositivi...

Trovata una backdoor in due dispositivi...Gen 31, 2025 0

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...