Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

Lemon Duck ora sfrutta ProxyLogon per colpire i server Exchange

Mag 11, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

La botnet ha come obiettivo l’installazione di miner per cripto valute e ormai sfrutta un arsenale di tecniche di attacco estremamente variegato.

Se si parla di “eccellenza” nel cyber crimine, gli autori di Lemon Duck hanno diritto a un posto d’onore. I pirati informatici responsabili della diffusione della botnet, infatti, sono oggi uno dei gruppi considerati tecnicamente più abili.

A spiegarlo sono i ricercatori di Cisco Talos, che in un report pubblicato venerdì scorso riassumono le capacità dei cyber criminali alla luce della nuova versione del loro malware.

Lemon Duck è una botnet dedicata al cryptojacking con caratteristiche uniche e una versatilità che la rendono estremamente insidiosa. Oltre a prendere di mira i sistemi Windows e i dispositivi IoT con credenziali di accesso deboli o vulnerabilità conosciute, il malware ha acquisito col tempo la capacità di colpire anche i sistemi Linux.

Secondo i ricercatori di Talos, adesso i suoi autori hanno aggiunto al loro arsenale alcuni exploit legati alle vulnerabilità ProxyLogon dei server Microsoft Exchange emerse negli scorsi mesi.

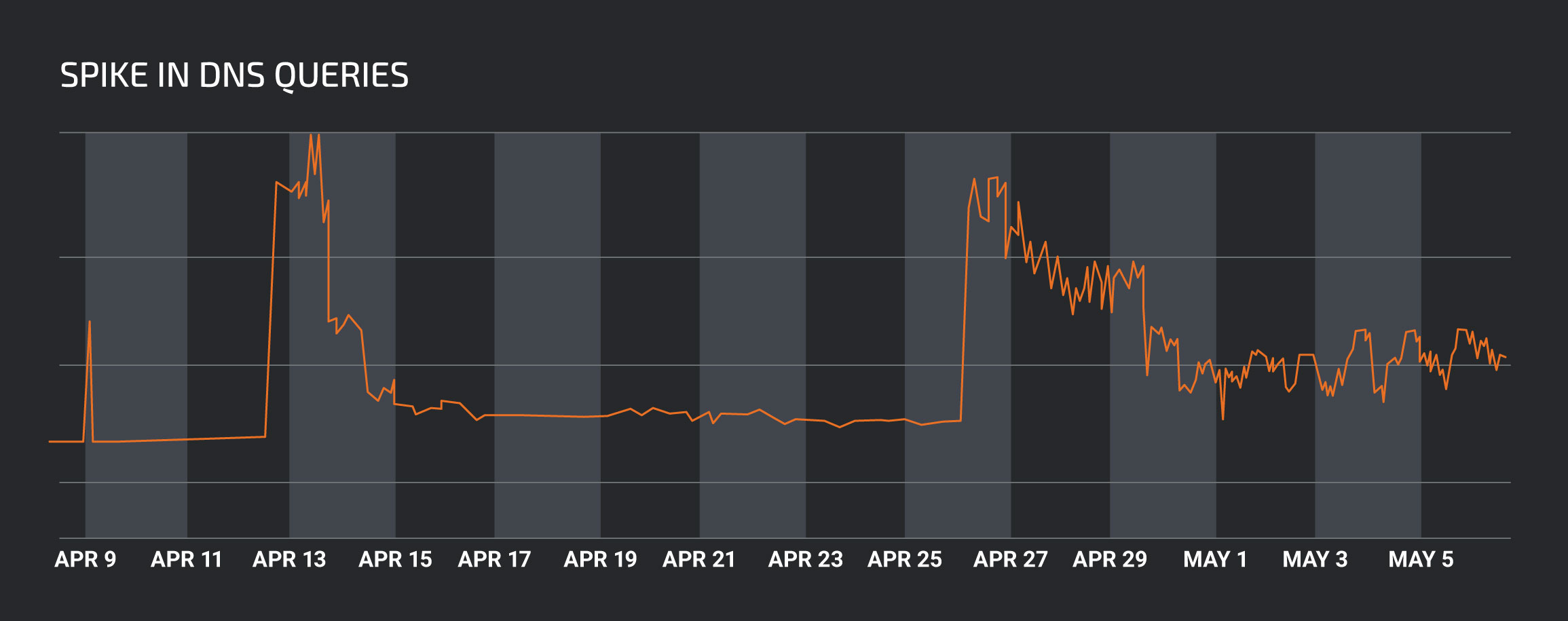

Insomma: Lemon Duck ha raggiunto livelli di raffinatezza notevoli e la sua diffusione ha subito un’ulteriore accelerazione, al punto che i ricercatori hanno rilevato una crescita nel numero di comunicazioni verso i server Command and Control utilizzati dai pirati per controllarne l’attività a distanza.

I paesi più colpiti da questa nuova campagna, stando al report, sarebbero Egitto, India, Iran, Filippine e Vietnam, ma gli attacchi non hanno risparmiato le Americhe e l’Europa.

Allo stato attuale, Lemon Duck utilizzerebbe quindi almeno 12 vettori inziali di attacco, che in molti casi consentono al malware di diffondersi in maniera autonoma.

La nuova versione del crypto miner, che sfrutta la potenza di calcolo del dispositivo infetto per generare Monero, integra un’ulteriore caratteristica. Si tratta di un componente aggiuntivo chiamato syspstem.dat, che ha lo scopo di eliminare dalla macchina compromessa eventuali miner “concorrenti”.

Articoli correlati

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

-

Scoperta CRON#TRAP, campagna che emula...

Scoperta CRON#TRAP, campagna che emula...Nov 13, 2024 0

-

FASTCash: una nuova variante colpisce i...

FASTCash: una nuova variante colpisce i...Ott 16, 2024 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...