Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Sistemi della rete elettrica indiana attaccati con ReverseRat

Giu 24, 2021 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

Gli attacchi hanno sfruttato tecniche avanzate e una strategia complessa. Gli esperti sospettano il coinvolgimento del governo pakistano.

Ancora una volta l’intreccio tra geopolitica e guerriglia informatica coinvolge le infrastrutture critiche di un’intera nazione. Questa volta è il turno dell’India, che avrebbe subito una serie di attacchi diretti a organizzazioni governative ed enti delegati alla gestione della rete elettrica.

Come spiegano in un report i ricercatori del Black Lotus Labs di Lumen, lo strumento utilizzato per portare l’attacco è un trojan battezzato con il nome di ReverseRat.

La tattica utilizzata dai pirati informatici per colpire i bersagli ha fatto leva su alcuni siti Web indiani compromessi, che sono stati utilizzati come “testa di ponte” per portare gli attacchi.

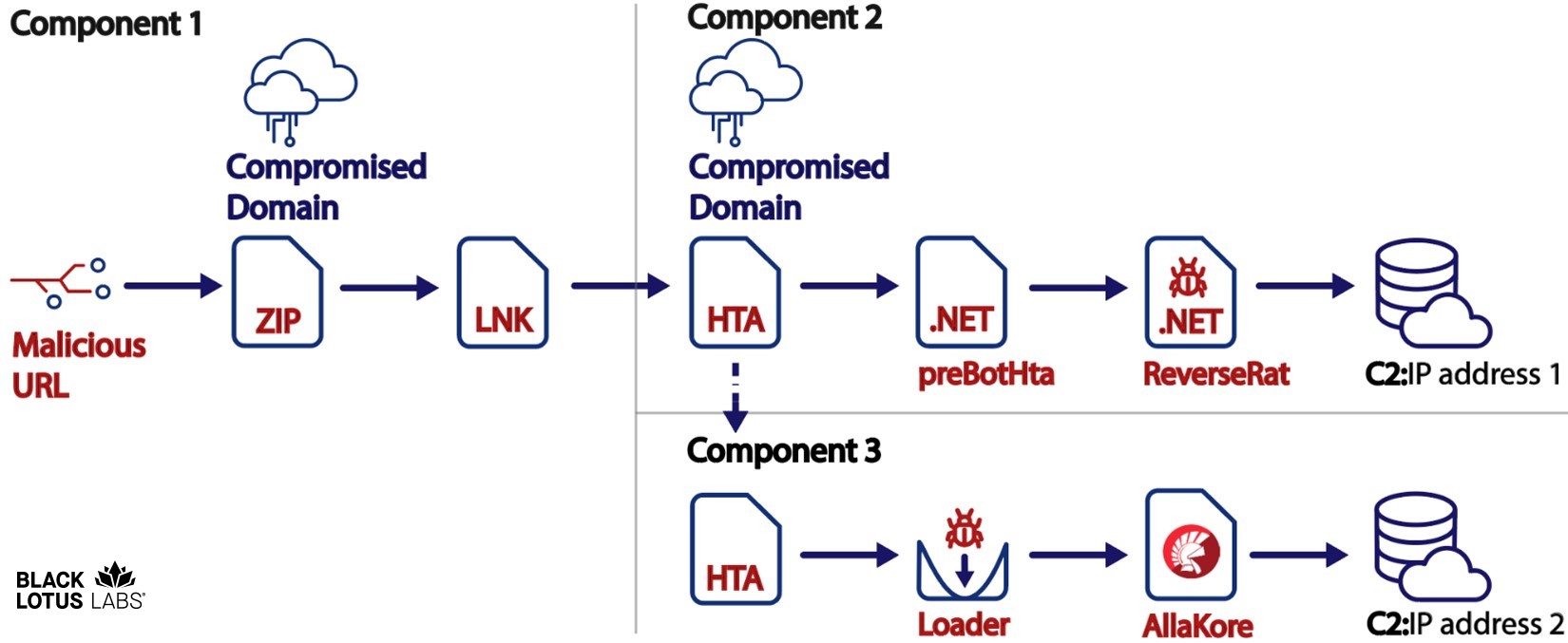

Il vettore di attacco è rappresentato da un classico spear phishing tramite email o messaggi, che contiene una URL che puntava ai siti compromessi. Con l’apertura del link scatta l’attacco, tramite l’avvio del download di un file in formato ZIP.

All’interno dell’archivio compresso ci sono due file: uno in formato LNK (abbiamo parlato dell’uso malevolo dei file LNK in questo articolo), l’altro in PDF.

All’apertura del collegamento, sul computer della vittima viene visualizzato il documento PDF, che in realtà non contiene alcun codice malevolo ed è utilizzato dai pirati solo come diversivo.

Dietro le quinte, però, il file LNK avvia il download di un altro file in formato HTA, che contiene un JavaScript in grado di avviare preBotHta.pdb, un software che opera solo a livello di memoria e che, spiegano i ricercatori, ha il compito di rilevare la presenza di programmi antivirus e adeguare la strategia di installazione di ReverseRat.

In pratica, a seconda del software antivirus installato viene scelta una cartella diversa in cui memorizzare il trojan. Solo a questo punto il malware viene avviato.

ReverseRat è un classico trojan che, come prima cosa, si preoccupa di raccogliere un elevato numero di informazioni sul sistema infettato ed è in grado di avviare l’esecuzione di codice per installare ulteriori moduli.

Nella loro tattica di attacco, però, i pirati hanno previsto l’utilizzo di un terzo componente, il cui download ed esecuzione sono affidati a un ulteriore file in formato HTA.

Il componente in questione si chiama AllaKore, una backdoor opensource che modifica il registro di sistema del computer per garantirsi un elevato livello di persistenza sul sistema.

Fortunatamente, sottolineano dalle parti di Lumen, il codice di AllaKore non è protetto da alcun sistema di offuscamento e la sua individuazione attraverso i sistemi tradizionali di scansione antivirus non pone particolari problemi.

Gli attacchi, concludono i ricercatori, sono presumibilmente opera di un gruppo di pirati informatici legati al governo pakistano, il cui modus operandi è già noto alle società di sicurezza.

Articoli correlati

-

Cina accusata di cyber attacchi alla...

Cina accusata di cyber attacchi alla...Apr 08, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...