Aggiornamenti recenti Aprile 8th, 2025 9:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

- PDF pericolosi: il 22% degli attacchi proviene da questi file

- CERT-AGID 29 marzo – 4 aprile: le università nel mirino

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

Nuova campagna di cyber spionaggio ai danni del settore energetico

Lug 09, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Nel mirino le organizzazioni che si occupano di estrazione e distribuzione di petrolio e gas. Il gruppo di cyber spioni attivi da almeno un anno.

Una vasta campagna di cyber attacchi che prende di mira principalmente enti e aziende che operano nel settore energetico (petrolio e gas) è stata individuata dai ricercatori di Intezer.

Come si legge nel report pubblicato dalla società di sicurezza a firma di Nicole Fishbein e Ryan Robinson, i cyber spioni sarebbero attivi da almeno un anno e starebbero cercando di compromettere numerose aziende del settore.

Gli strumenti utilizzati sono ben conosciuti e rientrano nella categoria dei trojan: Agent Tesla, AZORult, Formbook, Loki e Snake Keylogger.

La parte più interessante del report, però, riguarda le tecniche di attacco utilizzate. I pirati informatici, infatti, utilizzano come vettore l’email, allegando i malware all’interno di file in formato PDF; ISO e CAB.

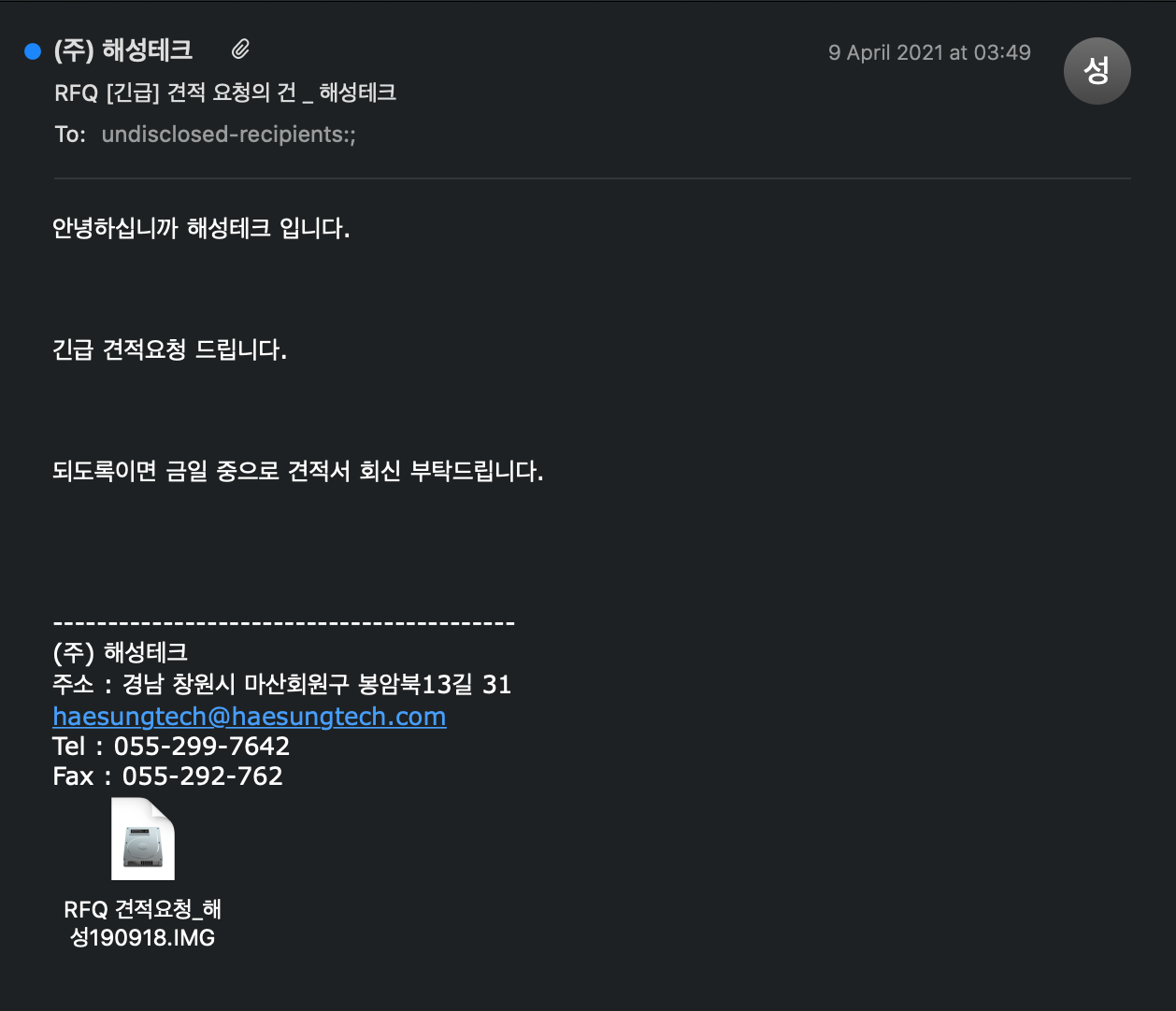

Per colpire le potenziali vittime, utilizzano messaggi di spear phishing estremamente sofisticati, in cui ogni dettaglio viene curato fin nei minimi particolari, a partire dall’indirizzo di posta elettronica utilizzato.

Le tecniche usate dai cyber spioni, in questo caso, sono due. La prima è il typo-squatting, cioè la registrazione di domini che consentono di inviare email che in qualche modo somigliano a indirizzi legittimi di altri soggetti operanti nel settore.

Tra gli esempi citati dai ricercatori c’è la sostituzione del punto con un trattino (info@società-co.kr al posto di info@società.co.kr) e altri stratagemmi simili.

La seconda tecnica è un classico spoofing dell’indirizzo email, ottenuto attraverso l’inserimento di un header che altera l’indirizzo del mittente.

In molti casi, gli indirizzi scelti fanno riferimento a persone esistenti, impiegate nelle aziende che i pirati cercando di impersonare.

La stessa attenzione viene riservata al contenuto del messaggio: le email individuate contengono riferimenti a progetti in corso o in via di progettazione e utilizzano tecniche di ingegneria sociale per indurre la vittima ad aprire gli allegati, che vengono proposti, per esempio, come offerte per la fornitura di materiali o comunicazioni relative ai progetti cui bisogna rispondere entro un termine molto stretto.

Insomma: poca fantasia nella scelta dei malware ma una strategia di attacco estremamente raffinata.

Articoli correlati

-

Nuovo malware per Linux installa...

Nuovo malware per Linux installa...Lug 25, 2022 0

-

Microsoft Exchange nel mirino del...

Microsoft Exchange nel mirino del...Mar 29, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

Altro in questa categoria

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso...

Minacce recenti

PDF pericolosi: il 22% degli attacchi proviene da questi file

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

L’Italia è tra gli obiettivi principali del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a... -

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

CERT-AGID 29 marzo – 4 aprile: le università nel mirinoApr 07, 2025 0

Il CERT-AGID ha rilevato e analizzato, nel corso... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato...