Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Pegasus Kit: il malware in grado di violare iPhone e iPad

Ago 26, 2016 Marco Schiaffino Hacking, In evidenza, Malware, News, Phishing, Privacy, Tecnologia, Vulnerabilità 0

Il software-spia israeliano è in grado di sottrarre qualsiasi tipo di informazione dai dispositivi Apple. Rilasciato un aggiornamento di iOS che “tappa” le falle.

Il pacchetto di vulnerabilità è stato battezzato con il nome di Trident e comprende tre falle di sicurezza: due relative al kernel (CVE-2016-4656, CVE-2016-4657) e una al Safari Webkit (CVE-2016-4655).

A sfruttarle è Pegasus, un kit di sorveglianza commerciale che, secondo le indagini effettuate da Citizen Lab, sarebbe stato sviluppato dalla società israeliana NSO Group. L’azienda di Tim Cook ha rilasciato immediatamente un aggiornamento del sistema (v. 9.3.5) che corregge la catena di vulnerabilità utilizzata da Pegasus.

Aggiornamento rilasciato a tempo di record. La versione 9.3.5 di iOS è immune a Trident.

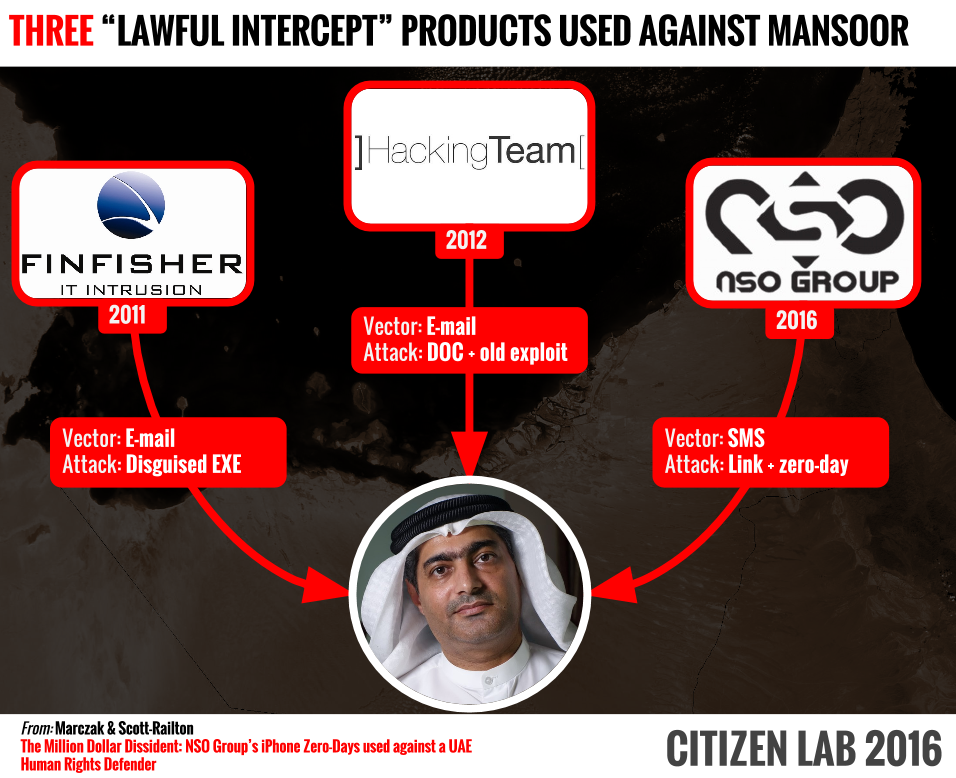

La scoperta è arrivata in seguito alla segnalazione a Citizen Lab da parte di Ahmed Mansoor, un attivista per i diritti umani che opera negli Emirati Arabi Uniti. Secondo quanto riportato da Citizen Lab, il 10 e 11 agosto scorsi Mansoon ha ricevuto degli SMS sospetti.

I messaggi contenevano un collegamento Internet che, stando al testo degli SMS, avrebbe portato a una pagina Web contenente informazioni sulle torture subite da prigionieri nelle carceri degli Emirati.

L’attivista, che in passato aveva già subito attacchi del genere, non ha abboccato e ha invece segnalato i messaggi a Citizen Lab, che ha verificato il contenuto del collegamento in collaborazione con la società di sicurezza Lookout Secuirity.

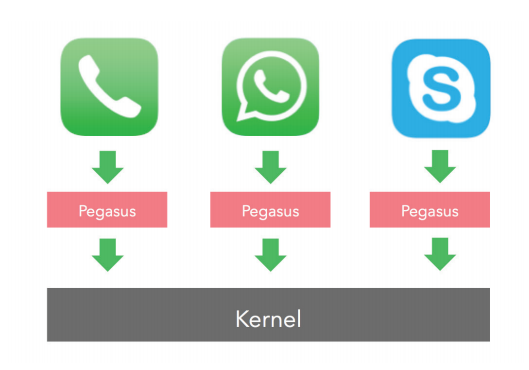

Gli analisti hanno così individuato Pegasus e ne hanno potuto studiare le caratteristiche. Il malware sfrutta le tre vulnerabilità in sequenza per installarsi sul dispositivo della vittima senza che il legittimo proprietario possa accorgersi di nulla.

Lo schema di attacco è desolatamente semplice e ha inizio con un classico attacco di phishing, che può essere portato attraverso qualsiasi vettore (email, SMS, Twitter, Facebook, Whatsapp) per recapitare al bersaglio un link apparentemente innocuo.

Se la vittima visita la pagina Web utilizzando il suo dispositivo mobile Apple (e quindi con Safari), Pegasus sfrutta la vulnerabilità Webkit per avviare l’esecuzione di codice in remoto.

Un semplice link inserito in un SMS e il gioco è fatto.

Il pacchetto che contiene il codice in grado di violare i sistemi di sicurezza di iOS ha due versioni: una a 32 e una a 64 bit. Il malware sceglie quella adatta dopo aver analizzato le caratteristiche del dispositivo.

Per evitare che il codice malevolo sia individuato dai sistemi di protezione, il malware viene crittografato con una chiave diversa per ogni download, rendendone estremamente difficile la rilevazione.

Il codice contiene due elementi: il primo sfrutta le due vulnerabilità a livello di kernel per eseguire il jailbreak del dispositivo, mentre il secondo avvia il download e l’esecuzione del software di spionaggio Pegasus, che viene installato sul sistema senza che all’utente compaia alcun tipo di avviso.

Prima di attivare le funzioni di spionaggio, Pegasus esegue una serie di controlli preliminari verificando, per esempio, se il dispositivo abbia già subito un altro jailbreak. Nel caso, lo disattiva. Procede poi a disabilitare il sistema di aggiornamento del sistema operativo e, infine, all’installazione delle librerie che gli consentono di monitorare l’attività su iOS.

Da questo momento, il malware è in grado di controllare qualsiasi attività sul dispositivo infetto. Ha accesso, in particolare, a messaggi di testo, iMessage, chiamate, email, log e altre informazioni relative a un gran numero di app, tra cui Gmail, Facebook, Skype, WhatsApp, Viber, Facetime, Calendario, Line, Mail.Ru, WeChat, Surespot, Tango e Telegram.

Pegasus copia inoltre tutti i contatti dalla rubrica, acquisisce le password memorizzate nell’Apple KeyChain e controlla costantemente la posizione del dispositivo utilizzando il GPS.

Stando a quanto risulta dalla descrizione fatta dello spyware da parte dello stesso NSO Group, Pegasus consentirebbe anche di accedere a microfono e fotocamera, consentendo quindi di spiare il bersaglio anche a livello ambientale registrando audio e video a piacimento.

Il malware è in grado di intercettare qualsiasi comunicazione vocale.

La sua struttura è modulare, quindi può essere confezionato ad hoc a seconda delle esigenze del “cliente” per adattarsi a qualsiasi situazione. Secondo gli analisti di Lookout Security, Pegasus sarebbe in circolazione da almeno un anno e sarebbe in grado di compromettere i dispositivi Apple con iOS fino alla versione 9.3.3.

Il sistema di comunicazione con il server Command and Control avviene attraverso diversi canali, ma quello principale è rappresentato da semplici SMS. Per camuffare le comunicazioni, i messaggi di testo sono mascherati in modo da sembrare provenire dai sistemi di autenticazione a due fattori di servizi molto popolari come Facebook, Google ed Evernote.

Il malware contiene anche un sistema di autodistruzione che si attiva nell’eventualità in cui sia rilevato. Il processo elimina qualsiasi traccia del software sul dispositivo. In pratica, si tratta dello strumento di spionaggio perfetto.

In una dichiarazione rilasciata al New York Times, il portavoce di NSO Group Zamir Dahbash ha precisato che nel contratto di licenza del software è specificato chiaramente che i clienti (ovvero i governi) si impegnano a usare il kit solo per investigazioni lecite mirate a prevenire dei crimini o risalire a chi li ha commessi.

Siamo quindi di fronte al solito cortocircuito che consente a regimi illiberali e dittature di utilizzare strumenti di spionaggio estremamente evoluti per tenere sotto controllo oppositori politici, giornalisti e attivisti dei diritti umani.

A rendere la vicenda ancora più surreale sotto il profilo etico è il fatto che Ahmed Mansoor è stato già vittima in passato di attacchi simili. L’ultimo, avvenuto nel 2012, era stato portato con strumenti sviluppati dalla famigerata società milanese Hacking Team.

Terzo tentativo, terzo fallimento. Forse per i servizi segreti arabi è giunto il momento di gettare la spugna.

Mansoor, a questo punto, oltre al suo impegno per la difesa dei diritti umani può fregiarsi di un’altra virtù: uno straordinario fiuto per individuare le trappole architettate dagli 007 che gli stanno alle costole.

Articoli correlati

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

-

Scoperta una vulnerabilità hardware...

Scoperta una vulnerabilità hardware...Dic 29, 2023 0

-

BADBOX: individuati più 70.000 device...

BADBOX: individuati più 70.000 device...Ott 10, 2023 0

-

Apple ritira la patch per Webkit:...

Apple ritira la patch per Webkit:...Lug 12, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...