Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Il malware FastPOS si prepara per lo shopping natalizio

Ott 07, 2016 Marco Schiaffino Malware, Minacce, News, RSS, Trojan 0

I ricercatori hanno individuato una nuova versione del malware. I cyber-criminali pronti a fare il pieno di numeri di carte di credito nel periodo delle feste.

Tutte le attività hanno dei picchi stagionali. Per i cyber-criminali specializzati nella compromissione dei POS (Point Of Sale) è senza dubbio il periodo natalizio.

Nulla di strano, quindi, che nei mesi precedenti facciano la loro comparsa nuove versioni dei malware più usati per rubare i dati delle carte di credito attraverso i sistemi di pagamento connessi a Internet. Uno di questi è FastPOS, del quale i ricercatori di Trend Micro hanno individuato una nuova versione proprio in questi giorni.

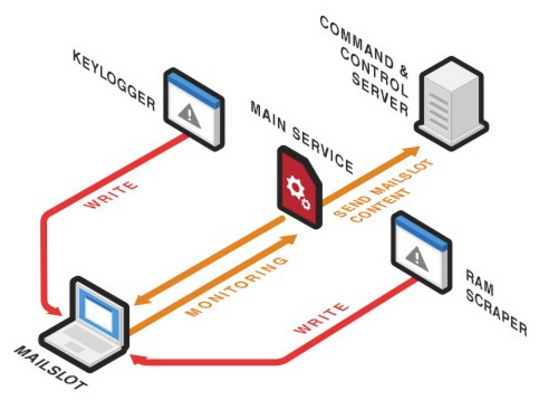

Si tratta di un malware “atipico” nel suo genere, poiché sfrutta uno schema di attacco anomalo. I malware che prendono di mira i POS, infatti, operano di solito secondo uno schema preciso: raccolgono i dati, li conservano e poi li trasmettono tutti insieme in un unico file.

FastPOS, invece, trasmette i dati mano a mano che li raccoglie. La strategia, probabilmente, è pensata per fare in modo che gli autori possano avere a disposizione immediatamente i dati per sfruttarli finché sono “freschi”.

Rispetto alla versione precedente, utilizzata in una campagna di distribuzione che nel corso del 2015 aveva colpito USA, Francia, Brasile, Giappone e altri paesi asiatici, la nuova edizione di FastPOS adotta una struttura modulare, che ne rende più difficile il rilevamento.

Il malware ha due componenti principali: il RAM scraper, che viene installato come servizio, ha il compito di sottrarre le informazioni dal computer infetto ed è tarato in modo da individuare solo i dati delle carte di credito processate.

Il secondo è un keylogger, che consente ai cyber-criminali di ottenere le informazioni sui clienti, sul personale e sui sistemi di pagamento.

Per renderne più difficile l’individuazione, il malware non memorizza le informazioni rubate su un normale file, ma utilizza un Mailslot, cioè uno pseudo-file residente in memoria.

Lo schema di funzionamento di FastPOS come ricostruito dai ricercatori Trend Micro.

Nella nuova versione, inoltre, il modulo di keylogging viene iniettato all’interno del processo explorer.exe, rendendone estremamente difficile l’individuazione.

Nulla cambia, invece, per quanto riguarda le modalità di comunicazione con il server Command and Control. FastPOS, infatti, trasmette tutte le informazioni rubate in tempo reale.

Un comportamento che, in teoria, potrebbe esporlo all’individuazione da parte degli strumenti di analisi del traffico. Come fanno notare i ricercatori di Trend Micro, però, l’ambiente in cui si muove il malware (con frequenti comunicazioni per la gestione dei sistemi di pagamento) offre buone garanzie che FastPOS passi inosservato.

Articoli correlati

-

Auriga: protezione multi-livello per i...

Auriga: protezione multi-livello per i...Dic 18, 2024 0

-

Il malware Prilex blocca le transazioni...

Il malware Prilex blocca le transazioni...Feb 03, 2023 0

-

Il malware ModPipe mette nel mirino i...

Il malware ModPipe mette nel mirino i...Nov 16, 2020 0

-

Falla nei POS di Oracle. 300.000 punti...

Falla nei POS di Oracle. 300.000 punti...Feb 01, 2018 1

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...