Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

CERT-AGID 13 – 19 luglio 2024: 36 campagne malevole, CrowdStrike e due campagne di phishing

Lug 22, 2024 Stefano Silvestri Attacchi, Hacking, Malware, News, Phishing, Vulnerabilità 0

Nel corso di questa settimana, il CERT-AGID ha individuato e analizzato 36 campagne malevole nello scenario italiano di sua competenza.

Di queste, 23 erano mirate specificamente a obiettivi italiani, mentre le restanti 13, pur essendo di natura più generica, hanno comunque avuto un impatto sul territorio nazionale.

A seguito di queste analisi, il CERT-AGID ha identificato 393 indicatori di compromissione (IOC), che sono stati messi a disposizione degli enti accreditati per rafforzare le loro difese.

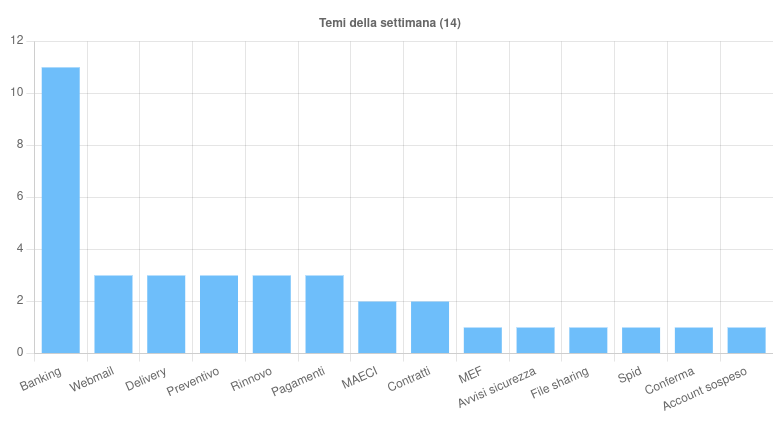

I temi più rilevanti della settimana

Nell’ultima settimana, sono stati identificati 14 temi principali utilizzati per veicolare campagne malevole sul territorio italiano. Tra questi, il settore bancario emerge come uno dei più colpiti, con ricorrenti campagne di smishing rivolte principalmente ai clienti di istituti bancari italiani e internazionali, tra cui Poste Italiane, Intesa Sanpaolo e Unicredit.

Il tema del Banking è stato sfruttato anche per diffondere il malware Remcos, inviato alle vittime sotto forma di file BAT tramite email.

Il tema Delivery non è stato risparmiato, con campagne di phishing italiane ai danni di FedEx e la diffusione dei malware Lokibot e Snake Keylogger. Anche il tema Preventivi è stato ampiamente sfruttato per veicolare diversi malware, tra cui Lokibot, Formbook e PXRECVOWEIWOEI, oltre all’infostealer “Obj3ctivity”, già noto al CERT-AGID.

Il tema dei Pagamenti è stato utilizzato sia per campagne di phishing contro vari utenti, sia per diffondere i malware Guloader e Formbook. I restanti temi sono stati impiegati per veicolare varie tipologie di campagne malware e phishing.

Tra gli eventi di particolare interesse, si segnalano due campagne di phishing ai danni del Ministero degli Affari Esteri e della Cooperazione Internazionale: la prima, denominata “Visto per l’Italia”, mirava a raccogliere dati personali di utenti interessati a richiedere il visto, mentre la seconda era progettata per rubare le credenziali di accesso dei dipendenti, inducendoli a credere di star scaricando la VPN dell’ente di appartenenza.

Infine, ricordiamo il grave incidente globale causato da un aggiornamento difettoso rilasciato dall’azienda di cybersicurezza CrowdStrike, che ha reso inutilizzabili numerosi PC e server Windows a livello mondiale, colpendo in particolare compagnie aeree, aeroporti, banche, borse finanziarie ed emittenti televisive.

Fonte: CERT-AGID

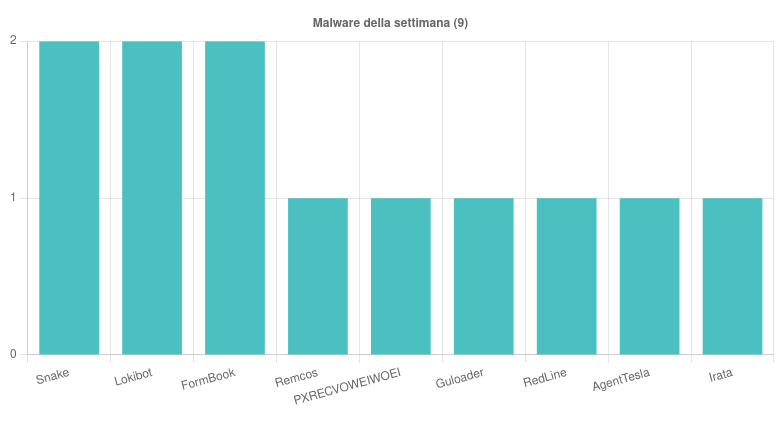

Malware della settimana

Nell’arco della settimana sono state individuate 9 famiglie di malware che hanno interessato l’Italia. Tra queste, alcune campagne hanno assunto particolare rilievo.

Snake Keylogger è stato diffuso attraverso due campagne: una italiana sul tema “Delivery” e una generica sul tema “Conferma”, entrambe veicolate tramite email con allegati ARJ. Lokibot è stato protagonista di una campagna italiana incentrata sul tema “Preventivo” e una generica sul tema “Delivery”, diffuse tramite email con allegati PDF e RAR.

FormBook è stato rilevato in una campagna italiana e una generica, entrambe sul tema “Pagamenti”, veicolate tramite email con allegati RAR e DOC. Remcos ha colpito con una campagna italiana a tema “Banking”, diffusa tramite email con allegato BAT.

PXRECVOWEIWOEI è stato individuato in una campagna generica a tema “Preventivo”, diffusa tramite email con allegato JS. Guloader è stato scoperto in una campagna italiana a tema “Pagamenti” diffusa tramite email. Redline è stato individuato in una campagna generica a tema “Contratti”, veicolata tramite email con allegato RAR.

AgentTesla è stato rilevato in una campagna italiana a tema “Contratti”, diffusa mediante email con allegato IMG. Infine, Irata è stato scoperto in una campagna italiana che sfrutta il tema “Banking” e veicola l’APK malevolo tramite SMS.

Fonte: CERT-AGID

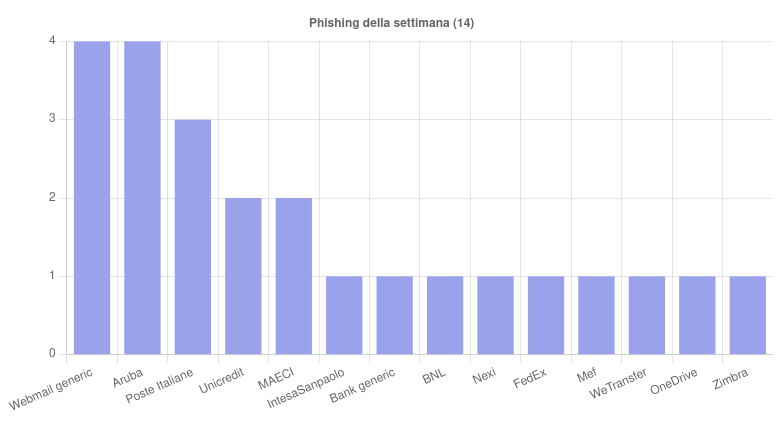

Phishing della settimana

Nel corso della settimana sono stati coinvolti 14 brand nelle campagne di phishing individuate. Tra questi, si sono distinti per la quantità di attacchi Aruba, Poste Italiane, Unicredit e Intesa Sanpaolo.

Tuttavia, il primato spetta alle campagne di Webmail non brandizzate, che hanno registrato il maggior numero di tentativi. Queste ultime si sono rivelate particolarmente insidiose, mirando a carpire dati sensibili agli utenti attraverso strategie che non fanno leva su marchi noti, rendendo così più difficile per le vittime riconoscere la natura fraudolenta delle comunicazioni.

Fonte: CERT-AGID

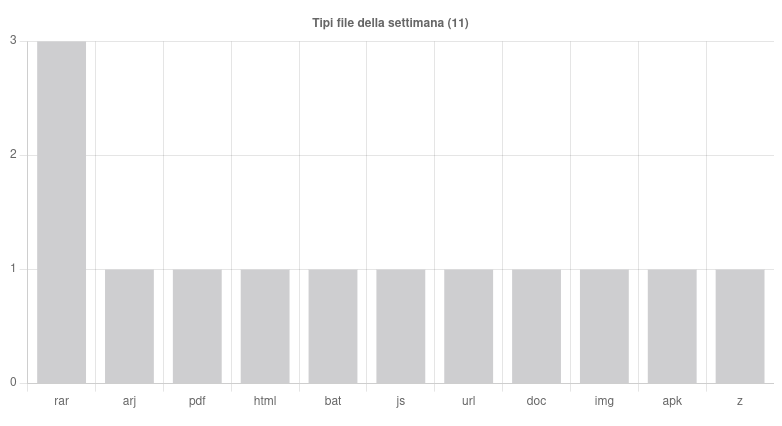

Formati e canali di diffusione

I tipi di file utilizzati questa settimana sono stati 11. Tranne il formato RAR, usato tre volte, stati tutti utilizzati una sola volta. Essi sono ARJ, PDF, HTML, BAT, JS, URL, DOC, IMG, APK e Z.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email sono stato usate 34 volte, mentre SMS e PEC una volta ciascuna.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

CERT-AGID 15-21 marzo: le campagne di...

CERT-AGID 15-21 marzo: le campagne di...Mar 24, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...