Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Server Proofpoint usati per inviare milioni di e-mail di phishing

Ago 02, 2024 Marina Londei Attacchi, News, Phishing, RSS 0

I ricercatori di Guardio Labs hanno scoperto una massiccia campagna che ha sfruttato il servizio di protezione e-mail di Proofpoint per inviare milioni di e-mail di phishing. Chiamata “EchoSpoofing“, la campagna ha colpito gli utenti di compagnie molto note in tutto il mondo, tra le quali Disney, IBM, Nike, Best But e Coca-Cola.

“Gli attaccanti hanno inviato con successo milioni di e-mail che sembravano provenire da brand e compagnie conosciute, tutte firmate e autenticate, con l’obiettivo di sottrarre le carte di credito” scrivono i ricercatori.

Pixabay

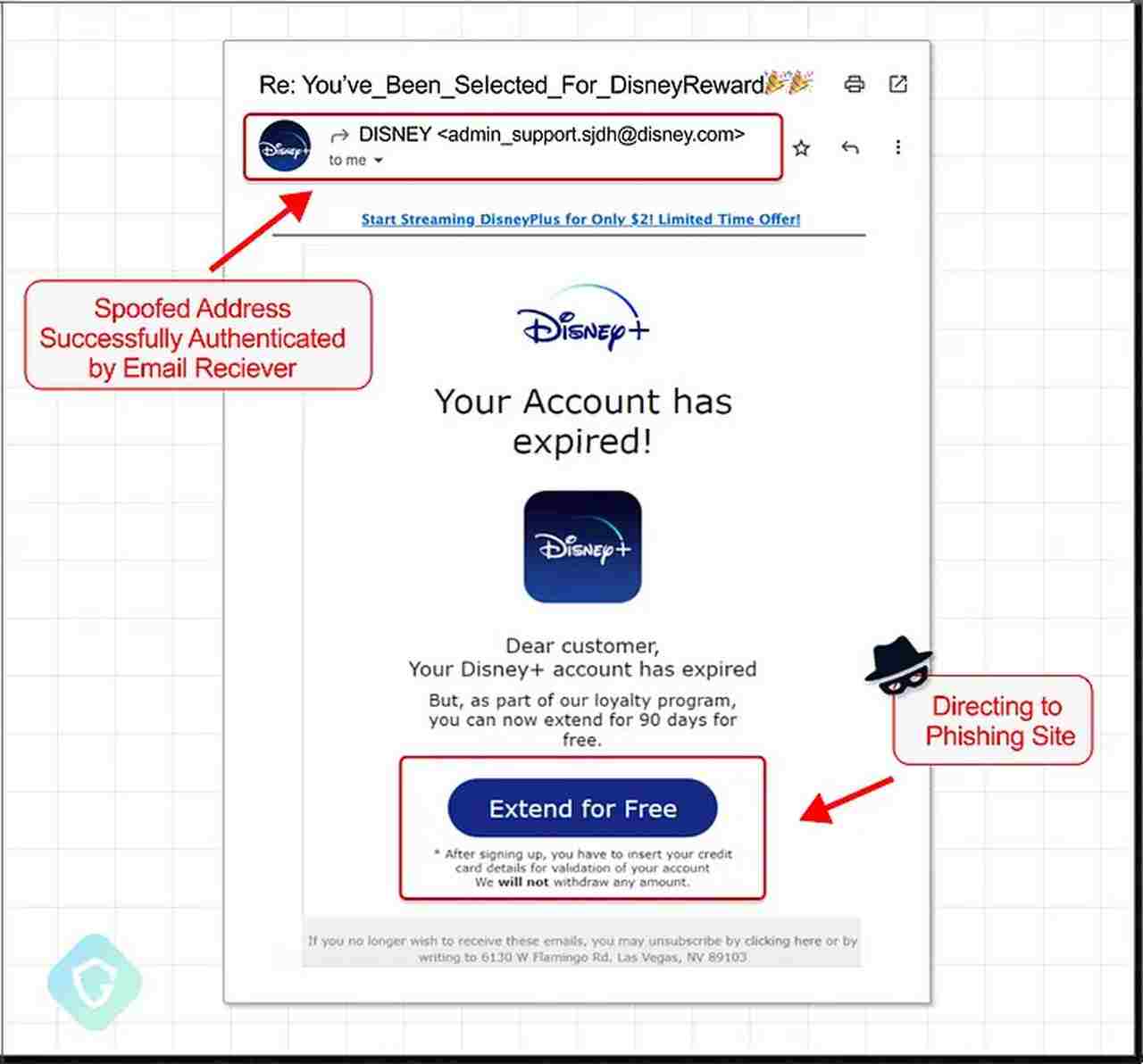

In un esempio condiviso sul blog, gli attaccanti hanno inviato una mail dal dominio legittimo disney.com in cui si avverte l’utente che il suo account della piattaforma Disney+ è scaduto. In fondo alla mail un pulsante per l’estensione della durata dell’account rimanda a una pagina falsa della piattaforma che offre all’utente un’offerta per rinnovare il suo abbonamento. Procedendo, alla vittima viene richiesto di inserire le proprie informazioni personali e finanziarie per continuare a usufruire del servizio; questi dati vengono usati poi dagli attaccanti per sottrarre denaro all’utente.

Tornando all’e-mail di phishing, si nota che il dominio disney.com è correttamente presente negli header e c’è anche il logo originale: la mail è compliant con le misure di autenticazione e di sicurezza ed è stata firmata con la chiave autentica del dominio. Analizzando il percorso delle e-mail, i ricercatori hanno scoperto che dietro questo flusso c’era una configurazione errata di Proofpoint.

E-mail di phishing tramite i server Proofpoint

Tutte le e-mail analizzate venivano gestite da un server Proofpoint che le inviava ai diversi destinatari. Il server utilizza la soluzione di sicurezza per e-mail della compagnia che agisce come una sorta di “firewall” per gestire i messaggi in entrata e in uscita e offrire alle imprese un unico punto di controllo.

Il problema sta nel fatto che il server Proofpoint è in grado di inviare le e-mail per conto dei mittenti, aggiungendo la firma per l’autenticazione al posto dei brand che utilizzano il servizio; ciò significa che un attaccante deve solo trovare un modo per inviare le e-mail di phishing attraverso il relay Proofpoint, e a quel punto il server autenticherà le comunicazioni.

I messaggi malevoli sono stati inviati da vari tenant Microsoft 365 compromessi, controllati degli attaccanti. Questi tenant accettavano i messaggi di phishing e li inviano all’infrastruttura dei brand affinché passassero poi per il relay di Proofpoint.

Come spiegano i ricercatori, i controlli di Sender Policy Framework erano troppo permissivi e ciò ha consentito a qualsiasi account Microsoft 365, anche non verificato, di inviare e-mail per conto dei brand e autenticarle, rendendole legittime agli occhi degli utenti.

Un esempio di un’email di phishing con mittente autenticato. Credits: GuardioLabs

L’impatto di EchoSpoofing

I ricercatori spiegano che la campagna è iniziata a gennaio 2024 e, secondo l’analisi, da quel momento sono state inviate circa 3 milioni di e-mail di phishing al giorno, con picchi di 14 milioni.

La tecnica usata dagli attaccanti gli ha permesso di colpire brand noti e di farlo su scala mondiale e massiccia: i relay Proofpoint non solo autenticano le email per conto del mittente, ma consentono anche di inviare un elevato numero di messaggi al giorno.

I ricercatori hanno contattato Proofpoint a maggio, non appena hanno scoperto la campagna. La compagnia ha specificato che era a conoscenza delle attività malevole da fine marzo e aveva già provveduto ad avvisare i suoi clienti del problema. Nonostante però Proofpoint abbia avvisato Microsoft degli account Office 365 compromessi, questi account sono rimasti attivi per oltre 7 mesi.

Il team di Guardio Labs ha confermato l’impegno di Proofpoint nel proteggere i suoi consumatori: la compagnia ha aiutato i suoi clienti a modificare le impostazioni del relay con istruzioni scritte e in formato video, ha creato una pagina dedicata sul portale della community e spiegato gli impatti dell’attacco e delle configurazioni errate.

“Non appena abbiamo cominciato a bloccare l’attività degli spammer, gli attaccanti hanno accelerato i propri test e si sono spostati velocemente su altri consumatori. Abbiamo stabilito un processo continuo per identificare i nuovi clienti colpiti di giorno in giorno, ridefinendo le priorità per sistemare le configurazioni” ha spiegato Proofpoint sul suo blog.

Per arginare il problema, Proofpoint ha proposto l’utilizzo dell’header X-OriginatorOrg specifico per ogni vendor che viene inserito in tutte le e-mail in uscita, incluse quelle che sono passate per il relay. L’header contiene l’account name di Office365 e viene usato per verificare la sorgente delle e-mail, garantendo che solo i tenant autorizzati possano inviare e-mail autenticate.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

Gli scammer di PayPal sfruttano...

Gli scammer di PayPal sfruttano...Mar 05, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...