Aggiornamenti recenti Novembre 21st, 2024 2:11 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

- Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

- Scoperta una nuova variante del ransomware Helldown che colpisce Linux

- Una vulnerabilità di un plugin di WordPress mette a rischio più di 4 milioni di siti

- Le falle di sicurezza nei toolkit ML più diffusi

CERT-AGID 28 settembre – 4 ottobre: 29 campagne malevole e un malware simile a uno spyware

Ott 07, 2024 Stefano Silvestri Attacchi, Hacking, Intrusione, Malware, News, Phishing, Tecnologia, Vulnerabilità 0

Nel corso dell’ultima settimana, il CERT-AGID ha condotto un’approfondita analisi dello scenario di sicurezza informatica italiano, identificando complessivamente 29 campagne malevole.

Di queste, 19 erano specificatamente mirate a obiettivi italiani, mentre le restanti 10, pur essendo di natura più generica, hanno comunque avuto un impatto significativo sul territorio nazionale.

Come risultato di questa attività di monitoraggio e analisi, il CERT-AGID ha individuato 310 indicatori di compromissione (IoC), prontamente condivisi con gli enti accreditati.

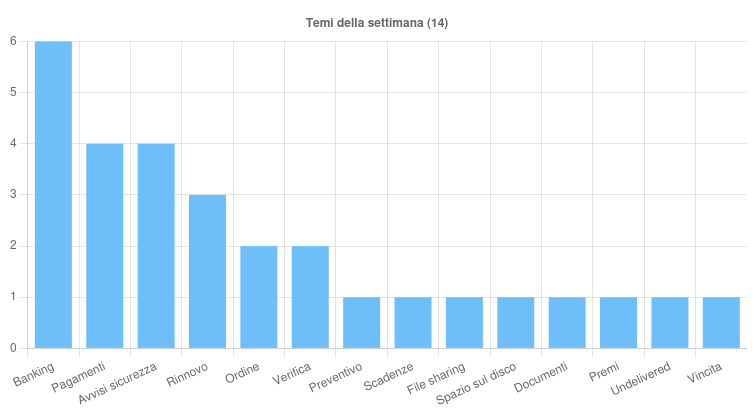

I temi della settimana

Nella settimana in esame, le campagne malevole dirette al territorio italiano hanno sfruttato 14 diverse tematiche.

Tra queste, il settore bancario è emerso come argomento ricorrente nelle campagne di phishing, coinvolgendo sia istituti italiani che internazionali, tra cui Intesa Sanpaolo, Crédit Agricole, Unicredit, Société Générale e Mooney.

Il tema dei pagamenti è stato utilizzato in due distinte campagne di phishing: una mirata all’Agenzia delle Entrate in Italia, l’altra sfruttando il nome della piattaforma Chameleon. Questo stesso argomento è servito anche per diffondere i malware StrRat e Vidar.

Gli avvisi di sicurezza sono stati sfruttati in due campagne di phishing, una rivolta a SumUp in Italia e una generica a tema webmail, oltre che per la diffusione di malware come LummaC.

Fonte: CERT-AGID

Il tema del rinnovo è invece stato impiegato in campagne italiane di phishing contro Netflix e Aruba. Le rimanenti tematiche sono state utilizzate per veicolare varie tipologie di malware e campagne di phishing.

Tra gli eventi di particolare interesse, si segnala una nuova campagna di malspam del malware Vidar, diffusa tramite email fraudolente inviate da caselle PEC compromesse, che richiedono il pagamento di false fatture insolute.

Inoltre, è stata rilevata una campagna di phishing che sfrutta il nome dell’Agenzia delle Entrate. Attraverso email in italiano, le vittime vengono indotte ad aprire un allegato PDF che simula una ricevuta di pagamento.

Cliccando su un link all’interno del documento, gli utenti vengono reindirizzati verso una pagina fraudolenta progettata per carpire le credenziali email.

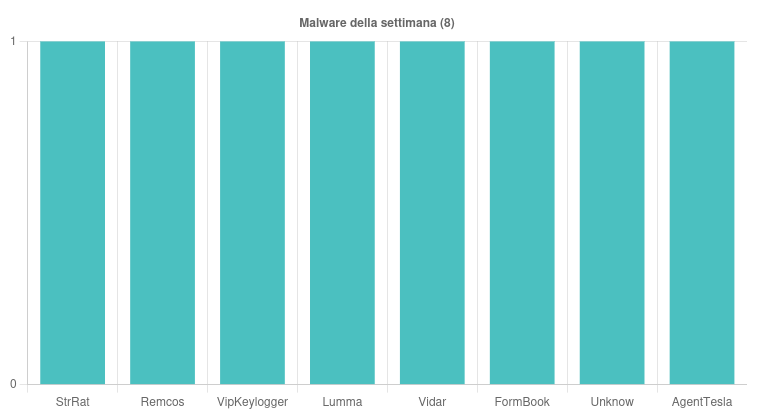

Malware della settimana

Nel corso della settimana, sono state identificate sette famiglie di malware che hanno preso di mira l’Italia.

È stata scoperta Una campagna italiana di VIPKeylogger che ha utilizzato il tema “Preventivo” e si è diffusa attraverso email con allegati DOC.

Parallelamente, è stata rilevata una campagna generica di StrRat incentrata sul tema “Pagamenti”, veicolata tramite email contenenti allegati JS.

Il malware Remcos è stato distribuito attraverso una campagna italiana focalizzata sul tema “Ordine”, utilizzando email con allegati XLS.

Fonte: CERT-AGID

LummaC è stato invece protagonista di una campagna generica relativa agli “Avvisi di sicurezza”, diffusa via email, della quale è stato analizzato un eseguibile del payload in formato EXE.

Una campagna italiana di Vidar, incentrata sul tema “Pagamenti”, si è propagata attraverso PEC contenenti allegati JS. AgentTesla è stato invece rilevato in una campagna generica a tema “Documenti”, diffusa via email, di cui è stato esaminato un eseguibile in formato EXE.

Formbook ha fatto la sua comparsa in una campagna italiana sul tema “Ordine”, veicolata tramite email con allegati ZIP.

Infine, è stata osservata una campagna generica relativa agli “Avvisi di sicurezza” che distribuisce un malware dal comportamento apparentemente simile a uno spyware, la cui identificazione definitiva è ancora in corso.

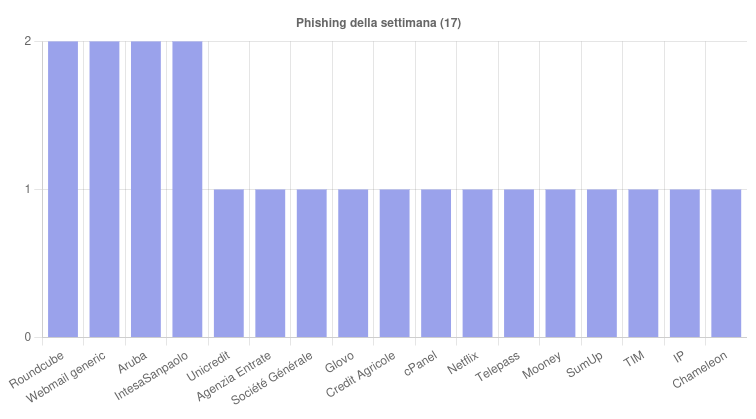

Phishing della settimana

Nel corso della settimana, le campagne di phishing hanno coinvolto un totale di diciassette marchi diversi. Tra questi, alcuni nomi si sono distinti per la frequenza con cui sono stati presi di mira.

Fonte: CERT-AGID

In particolare, Roundcube, Aruba e Intesa Sanpaolo sono emersi come obiettivi ricorrenti, attirando un numero significativo di tentativi di frode.

Accanto a queste campagne mirate, si sono registrate numerose iniziative di phishing incentrate sul tema generico delle webmail, una tattica ormai consolidata nel panorama delle minacce informatiche.

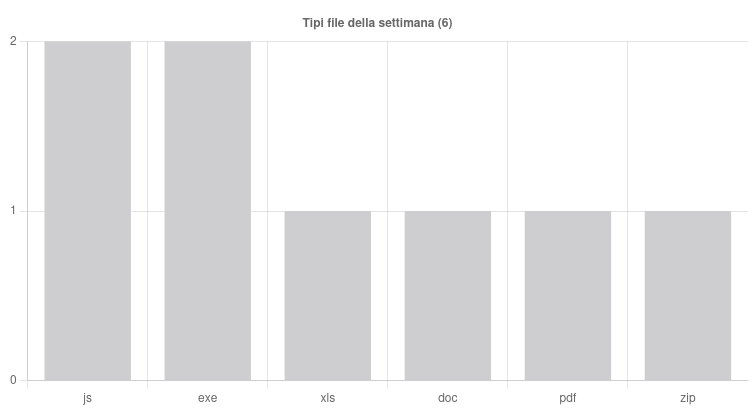

Formati e canali di diffusione

L’analisi delle recenti attività malevole ha rivelato un approccio variegato nell’utilizzo dei formati di file da parte dei cybercriminali. Durante l’esame, sono emerse sei diverse tipologie di file impiegate nelle campagne di attacco.

In questo scenario, due formati hanno particolarmente spiccato per la loro frequenza d’uso: gli eseguibili (EXE), e i file JavaScript (JS). Entrambi questi tipi di file sono stati riscontrati in due distinte occasioni.

Accanto a questi, l’indagine ha anche evidenziato l’utilizzo, seppur meno frequente, di altri formati.

Fonte: CERT-AGID

In particolare, sono stati individuati casi singoli di impiego di fogli di calcolo Excel (XLS), documenti di testo Word (DOC), file PDF e archivi compressi ZIP.

Articoli correlati

-

Aumentano le compromissioni di account...

Aumentano le compromissioni di account...Nov 14, 2024 0

-

Scoperta CRON#TRAP, campagna che emula...

Scoperta CRON#TRAP, campagna che emula...Nov 13, 2024 0

-

Kaspersky ha collaborato a Synergia II,...

Kaspersky ha collaborato a Synergia II,...Nov 11, 2024 0

-

CERT-AGID 2-8 novembre:...

CERT-AGID 2-8 novembre:...Nov 11, 2024 0

Altro in questa categoria

-

Google scopre 26 nuove vulnerabilità...

Google scopre 26 nuove vulnerabilità...Nov 21, 2024 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

-

Una vulnerabilità di un plugin di...

Una vulnerabilità di un plugin di...Nov 18, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Aumentano le compromissioni di account email delle forze...

Aumentano le compromissioni di account email delle forze...Nov 14, 2024 0

L’FBI ha lanciato un allarme: stando a un avviso... -

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...Nov 13, 2024 0

I ricercatori di Securonix hanno scoperto CRON#TRAP, una... -

Report APT ESET: i gruppi filo-cinesi e iraniani...

Report APT ESET: i gruppi filo-cinesi e iraniani...Nov 12, 2024 0

Le minacce APT sono in aumento e in molti casi stanno... -

Kaspersky ha collaborato a Synergia II, operazione...

Kaspersky ha collaborato a Synergia II, operazione...Nov 11, 2024 0

Kaspersky ha collaborato a Synergia II, operazione...

Minacce recenti

Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

Scoperta una nuova variante del ransomware Helldown che colpisce Linux

Una vulnerabilità di un plugin di WordPress mette a rischio più di 4 milioni di siti

Off topic

-

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul... -

In Microsoft le paghe dei manager dipenderanno dal livello...

In Microsoft le paghe dei manager dipenderanno dal livello...Mag 08, 2024 0

L’ultimo non è stato un buon anno per Microsoft:...

Post recenti

-

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Una grave data breach ha colpito le aziende statunitensi di...

Una grave data breach ha colpito le aziende statunitensi di...Nov 20, 2024 0

Una campagna di spionaggio a opera di hacker cinesi ha... -

Scoperta una nuova variante del ransomware Helldown che...

Scoperta una nuova variante del ransomware Helldown che...Nov 19, 2024 0

I ricercatori di Sekoia hanno individuato una nuova... -

Una vulnerabilità di un plugin di WordPress mette a...

Una vulnerabilità di un plugin di WordPress mette a...Nov 18, 2024 0

István Márton, ricercatore di Wordfence, ha individuato... -

Le falle di sicurezza nei toolkit ML più diffusi

Le falle di sicurezza nei toolkit ML più diffusiNov 15, 2024 0

La sicurezza dei toolkit ML continua a essere minacciata...