Aggiornamenti recenti Aprile 17th, 2025 9:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Migliaia di chiavi AWS usate in un attacco ransomware

- Aggiornato: Addio a CVE – il governo U.S.A. (sospende) riprende i finanziamenti per il programma

- Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

- Slopsquatting: quando l’IA consiglia pacchetti che non esistono

- Cambiare password di admin da remoto: la nuova vulnerabilità di FortiSwitch

CrowdStrike: ecco le minacce emergenti del 2025

Feb 27, 2025 Stefano Silvestri Approfondimenti, Attacchi, Campagne malware, Hacking, In evidenza, Malware, Minacce, Scenario, Software, Tecnologia, Vulnerabilità 0

Il nuovo CrowdStrike Global Threat Report 2025 dipinge un quadro allarmante della sicurezza informatica globale, evidenziando la crescente sofisticazione degli attacchi informatici e il ruolo sempre più determinante dell’intelligenza artificiale nelle strategie dei cybercriminali.

Le principali minacce individuate riguardano lo spionaggio statale, il crimine informatico organizzato e l’attivismo digitale, tutti elementi che contribuiscono a rendere il cyberspazio un campo di battaglia sempre più imprevedibile.

Un panorama di minacce sempre più vasto

Secondo il report, i principali attori della minaccia si suddividono infatti in tre categorie principali: gli stati-nazione, il crimine informatico organizzato (eCrime) e gli attivisti digitali (hacktivist).

Mentre gli stati mirano a operazioni di spionaggio e sabotaggio, il crimine informatico cerca il profitto economico sfruttando vulnerabilità di aziende e istituzioni. Gli hacktivisti, infine, agiscono spinti da motivazioni politiche o ideologiche.

Nel 2024 sono stati identificati 26 nuovi avversari informatici, portando a 257 il numero totale delle minacce monitorate e a 140 i cluster di attività malevole.

I principali attori includono gruppi di cybercriminali in Russia, Cina, Iran e Corea del Nord, con un incremento del 150% delle attività di spionaggio cinese e un aumento fino al 300% degli attacchi rivolti ai settori finanziario, manifatturiero e dei media.

Tra stati-nazione, crimine informatico organizzato e hacktivist, la sicurezza informatica è sempre più minacciata.

La Cina… e non solo

Particolare attenzione è riservata da CrowdStrike alla Cina, che ha investito per decenni nello sviluppo delle proprie capacità cyber, raggiungendo livelli pari a quelli delle altre potenze mondiali. Le motivazioni dietro le operazioni di spionaggio informatico cinesi sono principalmente di natura geopolitica e strategica.

Il governo di Pechino utilizza infatti la pirateria informatica per supportare i propri obiettivi di unificazione nazionale, come nel caso di Taiwan, per ottenere vantaggi economici nel settore manifatturiero e per potenziare la propria influenza internazionale attraverso l’accesso a dati sensibili e proprietà intellettuale di aziende e istituzioni globali.

Gli hacker cinesi si stanno inoltre specializzando in intrusioni mirate, sfruttando reti ORB per occultare le proprie attività e migliorare la capacità di elusione dei controlli di sicurezza. Secondo il report, la Cina sta preparando anticipatamente attacchi per colpire infrastrutture logistiche e critiche che potrebbero supportare operazioni militari, in particolare nel caso di un conflitto su Taiwan.

A Russia, Cina, Iran e Corea del Nord, nella guerra informatica si stanno affiancando nuovi stati tra cui Egitto (Sphinx) e Kazakistan (Sega). Questi paesi stanno iniziando a sviluppare capacità cyber avanzate, mirando a operazioni di spionaggio e sabotaggio.

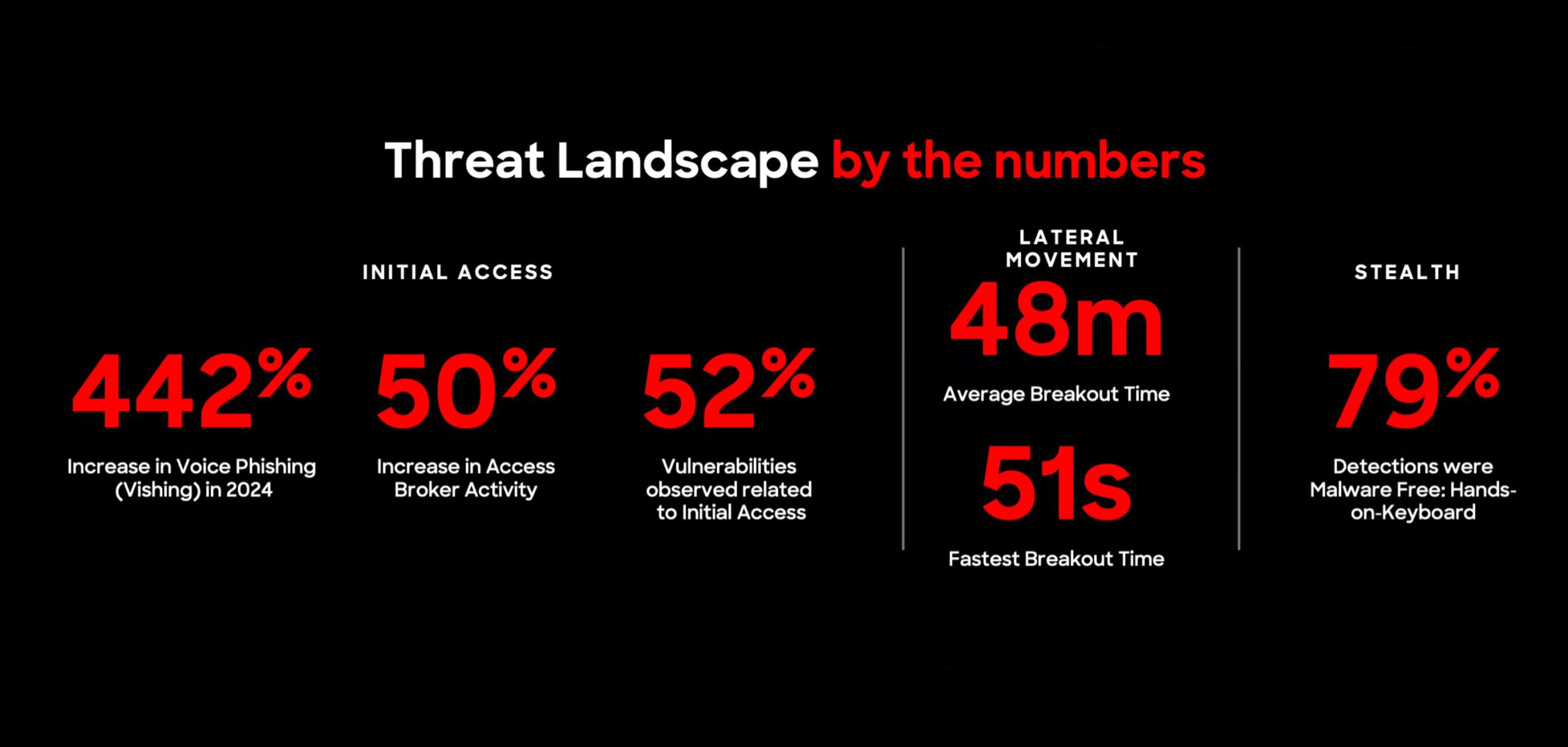

La crescita delle conseguenti minacce è testimoniata anche dall’aumento del 50% nell’attività degli access broker, criminali informatici che vendono credenziali di accesso ai sistemi compromessi.

Desta preoccupazione anche il fatto che il tempo medio necessario agli hacker per muoversi lateralmente all’interno di una rete compromessa sia sceso a 48 minuti, con il record minimo di soli 51 secondi, un dato che evidenzia la velocità e l’efficacia delle nuove strategie di intrusione.

I numeri delle minacce informatiche, secondo CrowdStrike.

Un altro aspetto preoccupante riguarda l’uso di tecniche di attacco malware-free, che rappresentano il 79% delle intrusioni rilevate nel 2024, dimostrando come gli hacker riescano a eludere i tradizionali sistemi di sicurezza con metodi sempre più sofisticati.

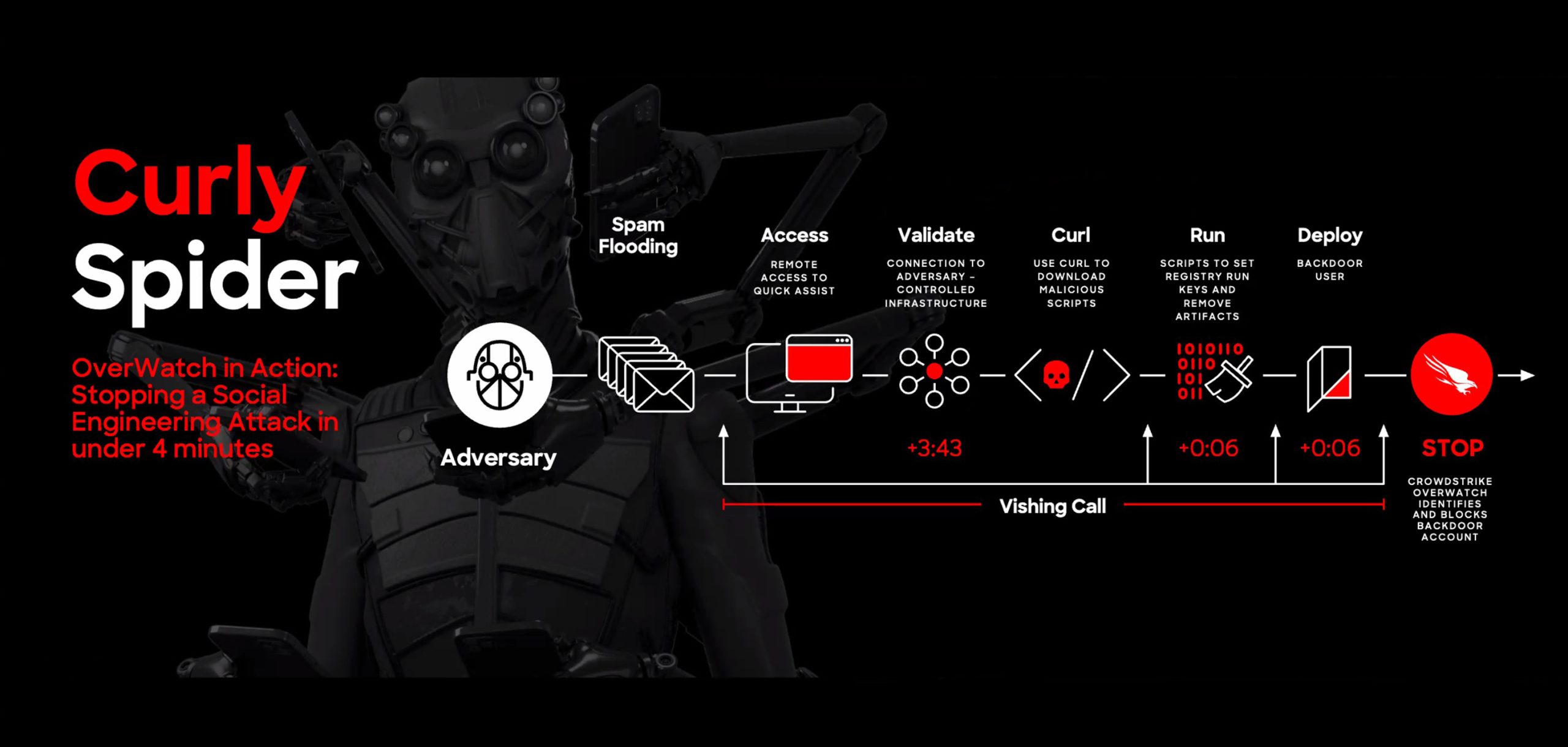

Il caso di Curly Spider

Uno degli attori più attivi citati da CrowdStrike è Curly Spider, un gruppo di cybercriminali noto per la sua capacità di orchestrare attacchi di ingegneria sociale con estrema rapidità.

Secondo il report, esso utilizza una combinazione di spam massivo, chiamate di vishing e strumenti di accesso remoto per compromettere le infrastrutture aziendali.

Curly Spider è particolarmente abile nel condurre attacchi di callback phishing, una tecnica in cui le vittime vengono indotte a chiamare numeri fasulli di supporto IT, permettendo così agli hacker di ottenere credenziali di accesso o di distribuire software dannoso.

In meno di quattro minuti, Curly Spider riesce a convalidare un accesso non autorizzato e a lanciare comandi per installare backdoor nei sistemi violati.

L’uso di script automatizzati consente al gruppo di eliminare rapidamente le tracce delle proprie intrusioni, rendendo il rilevamento estremamente complesso.

Strumenti avanzati di monitoraggio come quelli di CrowdStrike OverWatch hanno però permesso di identificare e bloccare numerosi tentativi di attacco, evidenziando la necessità di una sorveglianza costante e di misure di sicurezza avanzate per contrastare questo tipo di minacce.

Curly Spider è un gruppo di cybercriminali noto per la sua capacità di orchestrare attacchi di ingegneria sociale.

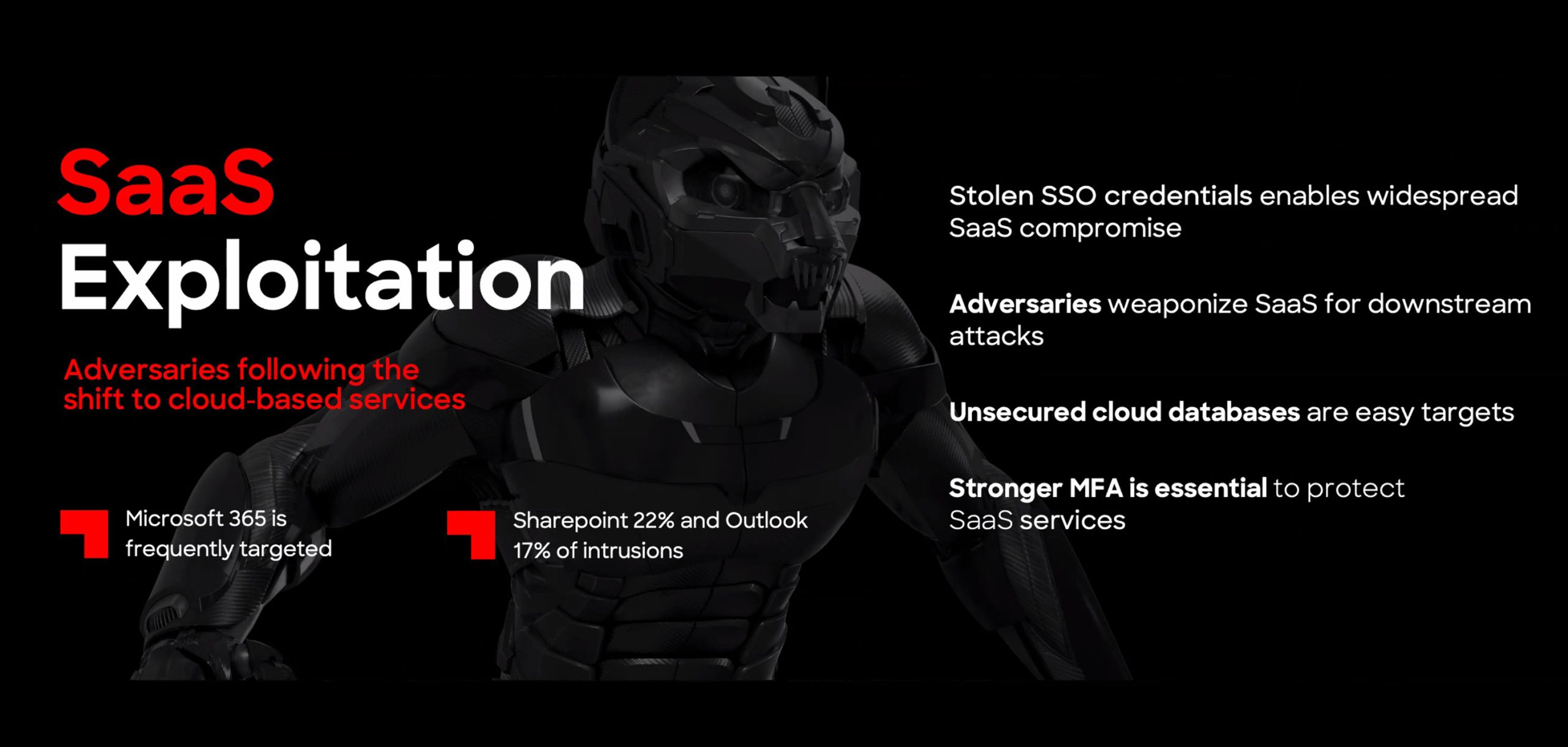

Assalto al cloud

Il report evidenzia un aumento del 52% delle vulnerabilità sfruttate per ottenere accesso iniziale, segnando un passaggio dalle tecniche tradizionali di phishing a exploit specifici che permettono agli hacker di infiltrarsi nei sistemi senza la necessità di indurre un utente a cliccare su un link o scaricare un file malevolo.

Questo cambiamento rappresenta una sfida crescente per le aziende, che devono rafforzare le strategie di monitoraggio delle vulnerabilità e adottare metodi di difesa proattiva.

Nel 2024 si è poi registrato un incremento del 25% degli attacchi alle infrastrutture cloud, col 35% di intrusioni realizzate attraverso credenziali compromesse.

Le vulnerabilità nei sistemi di autenticazione e nei database cloud non sicuri sono stati un bersaglio privilegiato. Gli hacker hanno affinato l’uso delle exploit chain, combinando più falle di sicurezza per superare le difese informatiche aziendali e rendere più difficile il lavoro dei team di sicurezza.

Gli hacker stanno anche prendendo di mira i servizi SaaS (Software as a Service), utilizzando credenziali rubate per compromettere account aziendali e sfruttare piattaforme cloud per attacchi a catena.

Microsoft 365 è tra gli obiettivi più presi di mira, insieme a SharePoint e Outlook. La protezione degli ambienti cloud richiede dunque strategie avanzate di sicurezza, tra cui l’adozione di autenticazione a più fattori (MFA), il monitoraggio continuo delle attività sospette e la protezione dei dati con crittografia avanzata.

Gli hacker stanno prendendo di mira sempre più i servizi SaaS.

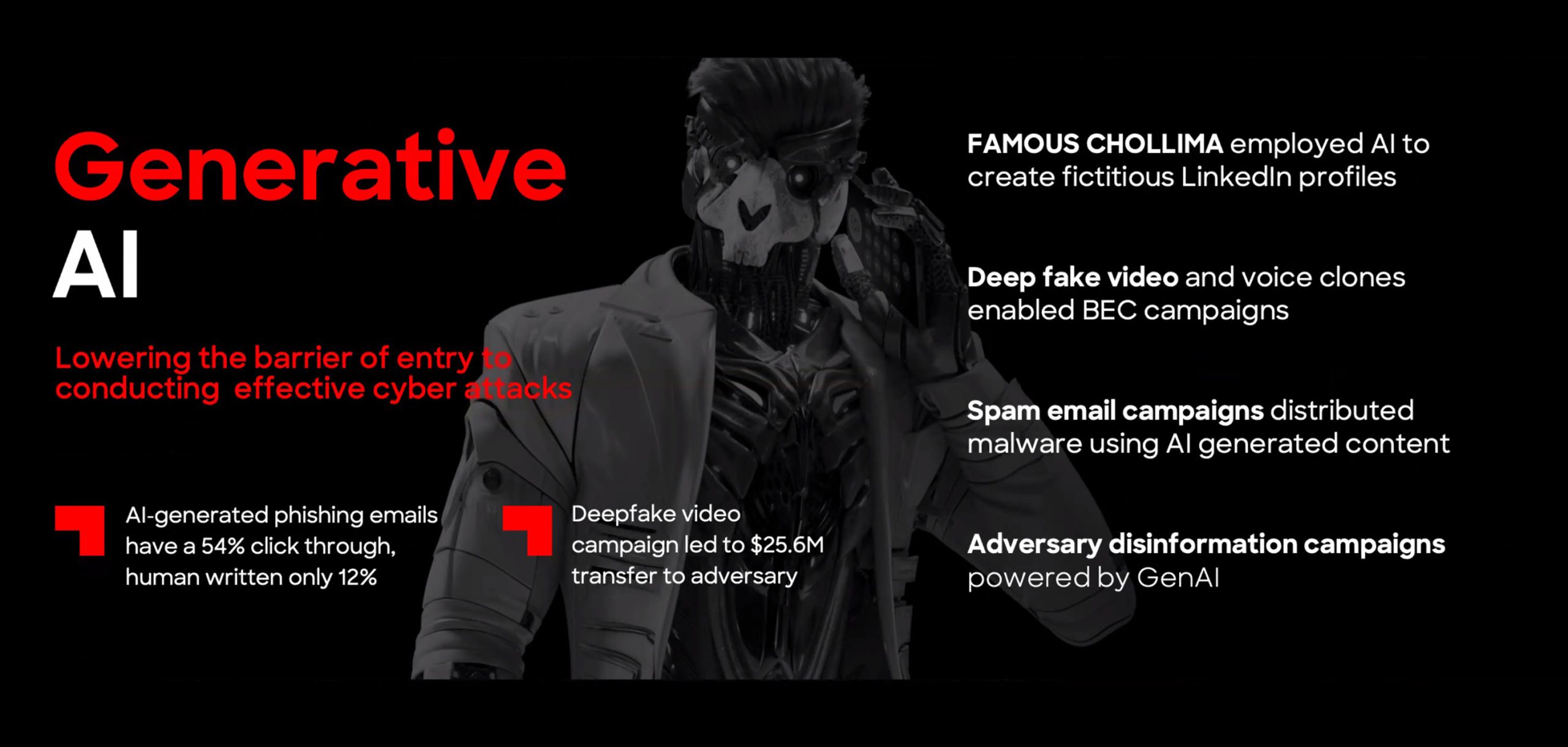

L’impatto dell’intelligenza artificiale

Immancabile un passaggio sull’intelligenza artificiale generativa. Che, secondo CrowdStrike, sta abbassando le barriere d’ingresso per i cybercriminali.

Gli hacker utilizzano la genAI per generare codice malevolo altamente evasivo, rendendo più difficile il rilevamento da parte delle difese tradizionali. E anche per creare deepfake sempre più realistici per frodi finanziarie e campagne di disinformazione, aumentando drasticamente le probabilità di successo degli attacchi. .

Il risultato è sorprendente: i messaggi di phishing generati dall’IA mostrano un tasso di successo del 54%, contro il 12% di quelli scritti manualmente.

Emblematico un attacco basato su un falso video (citato da CrowdStrike senza però fare nomi), che ha portato al trasferimento fraudolento di 25,6 milioni di dollari.

Famous Chollima: il cybercrime nordcoreano si evolve

Tra gli attori più pericolosi figura Famous Chollima, un gruppo di hacker nordcoreano specializzato in attacchi finanziari e operazioni di spionaggio. Il report di CrowdStrike evidenzia come abbia sviluppato strategie sofisticate per infiltrarsi nelle aziende occidentali e sottrarre risorse finanziarie in modo quasi indistinguibile dalle operazioni legittime.

Uno dei metodi più innovativi utilizzati da Famous Chollima consiste nell’inserire operatori sotto copertura come sviluppatori e consulenti IT all’interno di aziende reali. Questi hacker, spacciandosi per lavoratori freelance, ottengono accesso ai sistemi aziendali e li utilizzano per compiere operazioni fraudolente, come il trasferimento illecito di fondi e il furto di dati sensibili.

L’intelligenza artificiale gioca un ruolo essenziale nelle operazioni di Famous Chollima. Il gruppo ha impiegato video deepfake e cloni vocali per condurre campagne di compromissione delle email aziendali (BEC), ingannando i dipendenti e convincendoli a trasferire fondi o fornire credenziali di accesso.

Famous Chollima, un gruppo di hacker nordcoreano specializzato in attacchi finanziari e operazioni di spionaggio.

Inoltre, l’IA viene utilizzata per generare contenuti altamente persuasivi nelle campagne di phishing e per la diffusione di malware in modo sempre più sofisticato.

L’attività di Famous Chollima dimostra come le tattiche di cybercriminalità stiano evolvendo rapidamente, rendendo sempre più complesso distinguere tra attori malevoli e operatori legittimi.

Per contrastare questa minaccia, le aziende devono rafforzare le procedure di verifica delle assunzioni freelance, monitorare l’uso anomalo delle credenziali di accesso e implementare misure avanzate di autenticazione e rilevamento delle frodi.

Col panorama delle minacce in costante evoluzione, il 2025 si preannuncia come un anno essenziale per la cybersecurity, dove rapidità di reazione e capacità di anticipare gli attacchi diventeranno elementi essenziali per la difesa digitale globale.

Articoli correlati

-

L’IA generativa unifica le...

L’IA generativa unifica le...Gen 29, 2025 0

-

Qual è la causa dei disservizi di...

Qual è la causa dei disservizi di...Lug 24, 2024 0

-

Un aggiornamento di Crowdstrike abbatte...

Un aggiornamento di Crowdstrike abbatte...Lug 19, 2024 0

-

Il cloud è nel mirino della...

Il cloud è nel mirino della...Mar 03, 2023 0

Altro in questa categoria

-

Migliaia di chiavi AWS usate in un...

Migliaia di chiavi AWS usate in un...Apr 17, 2025 0

-

Aggiornato: Addio a CVE – il...

Aggiornato: Addio a CVE – il...Apr 16, 2025 0

-

Defender for Endpoint bloccherà gli IP...

Defender for Endpoint bloccherà gli IP...Apr 16, 2025 0

-

Slopsquatting: quando l’IA...

Slopsquatting: quando l’IA...Apr 15, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività...

Minacce recenti

Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

Slopsquatting: quando l’IA consiglia pacchetti che non esistono

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Migliaia di chiavi AWS usate in un attacco ransomware

Migliaia di chiavi AWS usate in un attacco ransomwareApr 17, 2025 0

Alcuni ricercatori di sicurezza hanno scoperto una nuova... -

Aggiornato: Addio a CVE – il governo U.S.A....

Aggiornato: Addio a CVE – il governo U.S.A....Apr 16, 2025 0

Aggiornamento: “Il programma CVE ha un valore... -

Defender for Endpoint bloccherà gli IP sconosciuti per...

Defender for Endpoint bloccherà gli IP sconosciuti per...Apr 16, 2025 0

Microsoft sta per rilasciare una nuova funzionalità di... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Cambiare password di admin da remoto: la nuova...

Cambiare password di admin da remoto: la nuova...Apr 14, 2025 0

La settimana scorsa Fortinet ha rilasciato un fix per