Aggiornamenti recenti Aprile 18th, 2025 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- XorDDoS, il DDoS contro Linux evolve e continua a mietere vittime

- Migliaia di chiavi AWS usate in un attacco ransomware

- Aggiornato: Addio a CVE – il governo U.S.A. (sospende) riprende i finanziamenti per il programma

- Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

- Slopsquatting: quando l’IA consiglia pacchetti che non esistono

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

Apr 14, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Leaks, Malware, Minacce, News, Phishing, RSS, Scenario, Tecnologia, Vulnerabilità 0

Nel corso dell’ultima settimana, il CERT-AGID ha individuato e analizzato 59 campagne malevole all’interno dello scenario italiano.

Di queste, 22 erano specificamente rivolte a obiettivi italiani mentre le restanti 37, pur avendo carattere più generico, hanno comunque coinvolto il nostro Paese.

A seguito dell’attività di monitoraggio, sono stati messi a disposizione degli enti accreditati ben 2043 indicatori di compromissione (IoC), utili per rafforzare le attività di prevenzione e risposta.

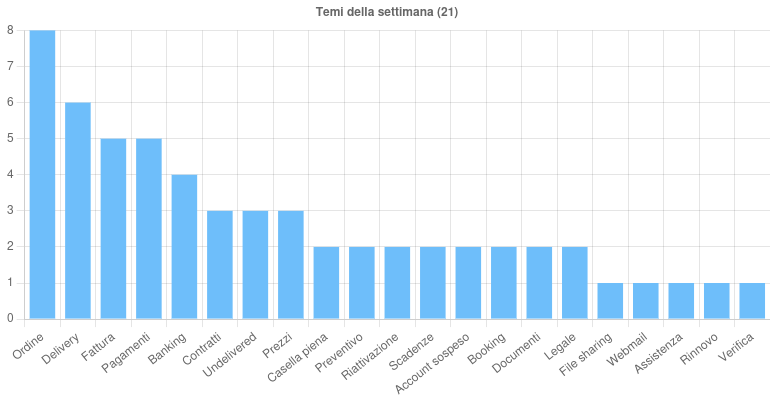

I temi della settimana

Nel panorama delle campagne malevole analizzate questa settimana, sono stati individuati 21 temi differenti utilizzati come esca per colpire gli utenti italiani.

Tra questi, il tema degli “Ordini” è risultato tra i più sfruttati, impiegato per numerose operazioni malevole: due campagne italiane hanno diffuso i malware Purecrypter e Remcos, mentre sei campagne generiche hanno veicolato FormBook, MassLogger, AgentTesla e ancora Remcos.

Nel corso dell’ultima settimana, il CERT-AGID ha individuato 59 campagne malevole e messo a disposizione degli enti accreditati ben 2043 indicatori di compromissione.

Un altro tema ricorrente è stato quello delle “Consegne”, utilizzato in due campagne di smishing rivolte agli utenti di Poste Italiane e in varie iniziative malevole di portata più ampia per diffondere malware come FormBook, MassLogger e Snake Keylogger.

Il tema della “Fattura” è stato invece strumentalizzato in una campagna di phishing mirata agli utenti di Aruba e in diverse attività di diffusione malware, con la circolazione di Remcos, VipKeyLogger, MintLoader e AgentTesla.

Infine, il tema dei “Pagamenti” è stato al centro di una campagna di phishing ai danni degli utenti PayPal e di una campagna generica rivolta a chi utilizza il servizio DocuSign. Anche in questo caso, è stato un pretesto per distribuire Remcos, Lumma Stealer e VipKeyLogger.

Gli altri temi individuati sono stati impiegati in attività di phishing e diffusione malware di varia natura, confermando una notevole varietà di approcci sociali per ingannare gli utenti.

Tra gli eventi più rilevanti della settimana, spicca l’individuazione e il contrasto di una nuova campagna di malspam condotta attraverso l’utilizzo di caselle PEC compromesse.

La campagna, bloccata con il supporto dei gestori dei servizi coinvolti, mirava alla diffusione del malware tramite MintLoader.

Le modalità operative richiamano quelle già osservate in precedenti attacchi: abuso di domini con estensione .top, impiego di DGA (Domain Generation Algorithm) per la generazione dinamica degli indirizzi malevoli e utilizzo combinato di script in JavaScript e PowerShell (JS e PS1) per l’installazione del payload.

Sono inoltre proseguite le campagne note come FakeCaptcha, basate sulla tecnica del ClickFix, una strategia di inganno che sfrutta finti test captcha per ingannare gli utenti.

Fonte: CERT-AGID

Anche in questo caso l’obiettivo era la diffusione del malware AsyncRAT, con attività rilevate anche sul territorio italiano.

Infine, il CERT-AGID ha segalato a diverse amministrazioni la presenza di informazioni tecniche sensibili all’interno di data leak legati a violazioni di terze parti, suggerendo una maggiore attenzione nel monitoraggio e nella gestione delle esposizioni indirette.

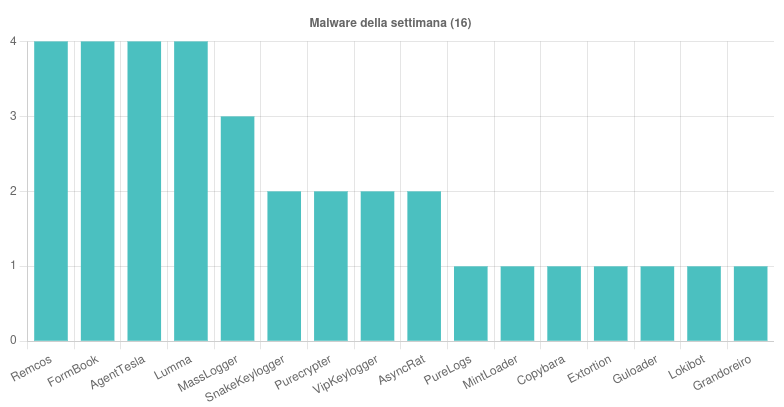

Malware della settimana

Nel corso della settimana sono state monitorate 16 diverse famiglie di malware attive sul territorio italiano, alcune delle quali protagoniste di campagne particolarmente incisive.

Tra queste spicca Remcos, al centro di una campagna italiana legata al tema “Delivery” e di due campagne generiche a tema “Pagamenti”, tutte veicolate attraverso email contenenti allegati in formato GZ, TAR e HTML.

FormBook è comparso in quattro campagne generiche, costruite attorno ai temi “Ordine”, “Prezzi” e “Delivery”, e diffuse tramite allegati compressi nei formati RAR, 7Z e ZIP.

Anche AgentTesla è stato rilevato in quattro diverse attività malevole, che sfruttavano i temi “Contratti”, “Fattura”, “Prezzi” e “Ordine”, con allegati in formato Z, 7Z, ZIP e GZ.

Lumma è stato protagonista sia di tre campagne generiche su “Documenti”, “Pagamenti” e “Booking”, sia di una campagna italiana a tema “Legale”. Le email utilizzate in questi casi contenevano allegati ZIP e HTML o link che rimandavano a pagine HTML.

Fonte: CERT-AGID

MassLogger, invece, è comparso in tre campagne generiche incentrate su “Ordine” e “Delivery”, distribuite tramite allegati RAR e ZIP.

Anche Snake KeyLogger ha fatto la sua comparsa in una campagna italiana a tema “Documenti” e in una generica sul tema “Delivery”, entrambe diffuse attraverso allegati in formato IMG e RAR.

Due campagne italiane legate ai temi “Ordine” e “Contratti” hanno invece fatto da veicolo per Purecrypter, sfruttando allegati compressi nei formati Z e 7Z.

VipKeylogger è stato individuato in due campagne generiche costruite attorno ai temi “Fattura” e “Pagamenti”, con allegati RAR e ZIP.

AsyncRat è stato invece associato a una campagna italiana con tema “Booking” e a una generica sul tema “Contratti”, distribuite attraverso email con allegati RAR o link a file HTML.

Infine, è stata rilevata una campagna italiana per la diffusione del malware PureLogs, mascherata con il tema “Preventivo” e diffusa tramite un semplice allegato ZIP.

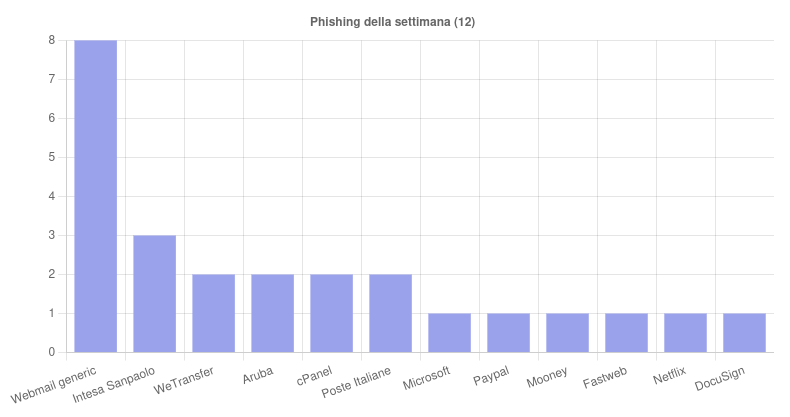

Phishing della settimana

Nel corso della settimana sono stati identificati 12 brand utilizzati come esca all’interno di campagne di phishing rivolte a utenti italiani.

Fonte: CERT-AGID

Tra i marchi più frequentemente sfruttati figurano i soliti Intesa Sanpaolo, WeTransfer, Aruba, cPanel e Poste Italiane, tutti presi di mira con una certa insistenza attraverso email che imitano grafiche e linguaggi ufficiali per ingannare le vittime.

Come sempre, si registrano anche numerose campagne basate su messaggi di webmail non brandizzate, ossia prive di riferimenti a marchi specifici ma comunque progettate per carpire credenziali e informazioni sensibili.

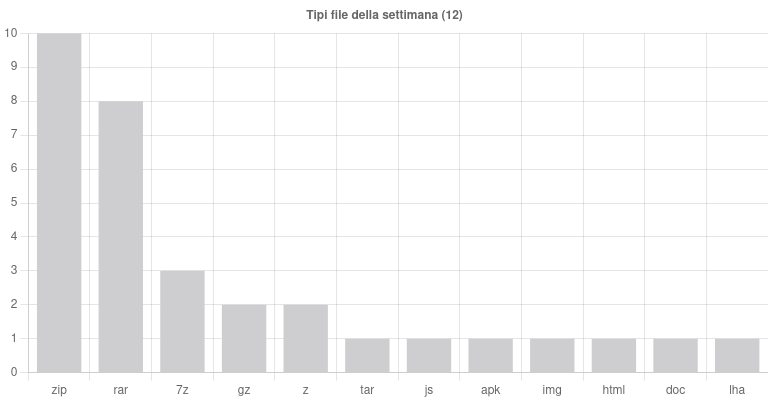

Formati e canali di diffusione

Nel monitoraggio settimanale, il CERT-AGID ha riscontrato l’uso di 12 diverse tipologie di file malevoli, a conferma della varietà di strumenti adottati dai cybercriminali per aggirare le difese degli utenti e dei sistemi.

Ancora una volta, a dominare la scena sono stati i formati compressi, con i file ZIP che si sono imposti come i più utilizzati: sono infatti comparsi in ben 10 campagne distinte, confermando la loro diffusione e l’efficacia nella veicolazione del malware.

Subito dopo, i file RAR sono stati impiegati in 8 occasioni, mentre il formato 7Z è stato osservato in 3 campagne. Anche altri formati compressi come GZ e Z hanno fatto la loro comparsa, ciascuno presente in due episodi.

Più sporadico, ma comunque significativo, l’utilizzo di altri tipi di file come TAR, JS, APK, IMG, HTML, DOC e LHA, ciascuno dei quali è stato rilevato in una singola campagna.

Fonte: CERT-AGID

Per quanto riguarda i vettori di diffusione, l’email continua a essere il canale privilegiato dagli attaccanti.

Delle 59 campagne analizzate nel periodo, ben 53 sono state portate avanti attraverso messaggi di posta elettronica, spesso costruiti con una cura tale da renderli particolarmente convincenti agli occhi delle vittime.

A queste si affiancano 3 campagne condotte tramite caselle PEC, e 2 che hanno invece sfruttato il canale degli SMS.

Articoli correlati

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

CERT-AGID 15-21 marzo: le campagne di...

CERT-AGID 15-21 marzo: le campagne di...Mar 24, 2025 0

-

CERT-AGID 8-14 marzo: contrastata una...

CERT-AGID 8-14 marzo: contrastata una...Mar 17, 2025 0

Altro in questa categoria

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

Migliaia di chiavi AWS usate in un...

Migliaia di chiavi AWS usate in un...Apr 17, 2025 0

-

Aggiornato: Addio a CVE – il...

Aggiornato: Addio a CVE – il...Apr 16, 2025 0

-

Defender for Endpoint bloccherà gli IP...

Defender for Endpoint bloccherà gli IP...Apr 16, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime...

Minacce recenti

Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

Slopsquatting: quando l’IA consiglia pacchetti che non esistono

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Migliaia di chiavi AWS usate in un attacco ransomware

Migliaia di chiavi AWS usate in un attacco ransomwareApr 17, 2025 0

Alcuni ricercatori di sicurezza hanno scoperto una nuova... -

Aggiornato: Addio a CVE – il governo U.S.A....

Aggiornato: Addio a CVE – il governo U.S.A....Apr 16, 2025 0

Aggiornamento: “Il programma CVE ha un valore... -

Defender for Endpoint bloccherà gli IP sconosciuti per...

Defender for Endpoint bloccherà gli IP sconosciuti per...Apr 16, 2025 0

Microsoft sta per rilasciare una nuova funzionalità di... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento...