Aggiornamenti recenti Aprile 10th, 2025 10:46 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- ToddyCat ha sfruttato un bug di ESET per distribuire il malware TCESB

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

- PDF pericolosi: il 22% degli attacchi proviene da questi file

- CERT-AGID 29 marzo – 4 aprile: le università nel mirino

Hoover: il keylogger invisibile per Android

Nov 17, 2016 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Sfrutta il sensore di prossimità usato per i comandi Hover e può essere usato per registrare quali tasti vengono premuti sullo schermo.

Quando si introduce una nuova funzione negli smartphone, c’è sempre il rischio che possa trasformarsi in una falla di sicurezza. È quello che è successo con Hover, il sensore di prossimità che da qualche tempo viene integrato in molti terminali Android.

Nelle intenzioni, il sensore di prossimità permette di eseguire comandi muovendo le mani (o le dita) vicino allo schermo, ma senza toccarlo. Una funzione senza dubbio utile, ma che si presta anche ad altri scopi. Per esempio registrare tutto quello che viene digitato sullo schermo.

A mettere a punto un sistema che sfrutta questa tecnologia è stato un gruppo di ricercatori, tra cui Alessandro Mei della Sapienza di Roma, che in un’intervista a SecurityInfo.it ci ha spiegato come funziona esattamente questa tecnica di attacco.

“Tutti i sistemi di input, come il tocco dello schermo, generano dei log a cui accedono le app che in quel momento sono attive” spiega Mei. “Per intercettarli, in teoria, è sufficiente usare una tecnica di overlay, cioè fare in modo che l’app malevola si sovrapponga a quella legittima come se fosse una pellicola trasparente, che l’utente non vede”.

Questa tecnica, però, ha un difetto: se gli input vengono intercettati, non possono essere elaborati dall’applicazione legittima e, nel caso per esempio della scrittura di un’email, l’utente non vedrebbe comparire alcun testo sullo schermo.

Ed ecco dove entra in gioco Hover. “Il sensore di prossimità integrato nei telefoni di nuova generazione ha una discreta precisione, che consente di capire in quale posizione si trovano le dita” prosegue Mei. “Se si intercetta il log relativo alla posizione del dito immediatamente dopo che è stato toccato lo schermo, in pratica si può sapere con una buona approssimazione quale lettera è stata appena digitata”.

Mei, insieme ai colleghi Enis Ulqinaku, Luka Malisa, Julinda Stefa e Srdjan Capkun è partito da questa idea per mettere a punto Hoover (aspirapolvere), un software che sfrutta la funzione Hover per agire come keylogger.

“Hoover sfrutta la tecnica dell’overlay, ma in maniera intermittente, in modo che l’app legittima in uso riceva normalmente l’input della tastiera” ci spiega.

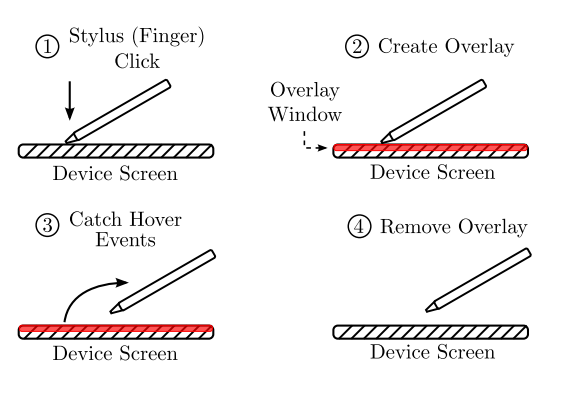

Lo schema di funzionamento di Hoover come descritto nella ricerca.

In pratica, non appena l’utente ha premuto il tasto desiderato, Hoover si attiva e accede al log generato dal sensore di prossimità, registrando la posizione del dito. Il tutto dura una frazione di secondo e, subito dopo, il keylogger torna in background. L’operazione si ripete per ogni pressione sullo schermo.

Ma quale livello di precisione ha questo sistema? Come spiega Alessandro Mei, è elevatissimo. “Se parliamo di una password, siamo intorno al 79%. Nel caso di un testo di senso compiuto, come un’email o un messaggio, l’uso di un sistema di correzione automatico consente di arrivare a oltre il 95%”.

Se il dispositivo utilizza un pennino, poi, l’accuratezza del sistema migliora ulteriormente. Stando ai dati dei ricercatori, infatti, in simili condizioni si arriva al 98%.

A rendere ancora più efficace questa tecnica di spionaggio c’è il fatto che il codice di Hoover può essere inserito in qualsiasi tipo di app e, per funzionare, non ha bisogno di permessi particolari al momento dell’installazione.

“La prima versione che abbiamo messo a punto sfruttava una tecnica di overlay basata sulle Alert Window, che hanno priorità su tutte le altre app e vengono usate ad esempio dal telefono per mostrare una chiamata in arrivo. Il loro utilizzo richiede però un permesso specifico” precisa Mei.

“In seguito, però, abbiamo messo a punto un’altra tecnica che permette di ottenere lo stesso risultato senza che siano necessari permessi particolari. Se un pirata informatico usasse questa tecnica, avrebbe solo bisogno che l’app possa accedere a Internet. E questo è un permesso che viene dato in automatico a tutte le app” conclude.

Per il momento Mei e gli altri ricercatori non hanno reso pubblico il Proof of Concept che hanno messo a punto, in attesa che Google possa rendere disponibile un aggiornamento che corregga la vulnerabilità.

Articoli correlati

-

Scoperto KoSpy, un nuovo spyware...

Scoperto KoSpy, un nuovo spyware...Mar 14, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

-

Un malware Android ha infettato più di...

Un malware Android ha infettato più di...Set 16, 2024 0

Altro in questa categoria

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

ChatGPT ha creato un passaporto che supera la verifica dell’identità

PDF pericolosi: il 22% degli attacchi proviene da questi file

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

ToddyCat ha sfruttato un bug di ESET per distribuire il...

ToddyCat ha sfruttato un bug di ESET per distribuire il...Apr 10, 2025 0

I ricercatori di Kaspersky hanno scoperto che ToddyCat, un... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a... -

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

CERT-AGID 29 marzo – 4 aprile: le università nel mirinoApr 07, 2025 0

Il CERT-AGID ha rilevato e analizzato, nel corso...