Aggiornamenti recenti Aprile 11th, 2025 3:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Identità non umane: la nuova emergenza per i segreti aziendali

- Shuckworm prende di mira le missioni in Ucraina con device rimovibili

- ToddyCat ha sfruttato un bug di ESET per distribuire il malware TCESB

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

Sito della PA hackerato: l’Italia è pronta per il digitale?

Nov 22, 2016 Marco Schiaffino Attacchi, Gestione dati, News, RSS, Vulnerabilità 0

La vicenda della violazione del sito della Funzione Pubblica deve essere un campanello d’allarme. Manca una struttura (e una cultura) per gestire la digitalizzazione.

Com’è possibile che lo scorso 18 novembre un 17enne sia riuscito a mettere le mani su 45.000 account conservati in un database della Funzione Pubblica?

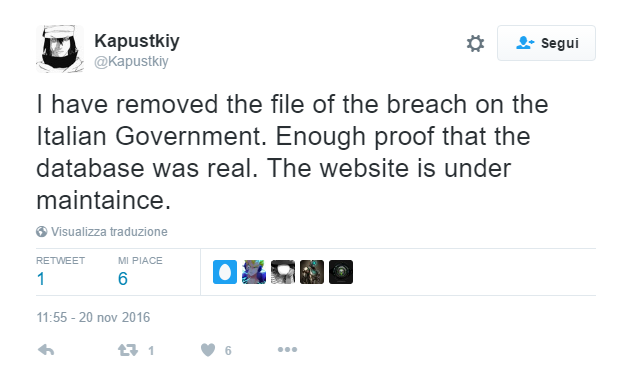

Il protagonista della violazione, che ha annunciato la pubblicazione di parte del database tramite il suo account Twitter a cui è registrato come Kapustkiy, non è un pirata informatico e preferisce non essere definito nemmeno un hacker.

La sua attività, ha precisato nei suoi tweet, è quella di “Security pentester”. Insomma: va a caccia di vulnerabilità per segnalarle e consentire agli amministratori di rendere più sicuri i siti che gestiscono.

La vicenda dell’attacco al sito mobilita.gov.it, però, oltre che una figuraccia per il governo italiano dovrebbe suonare come un allarme per chiunque abbia a cuore il processo di digitalizzazione della Pubblica Amministrazione.

Prima di tutto perché la presenza di una vulnerabilità banale come quella segnalata da Kapustkiy, una semplice SQL Injection ha dell’incredibile. Soprattutto in un sito che contiene informazioni sensibili, come i dati riguardo l’occupazione nella Pubblica Amministrazione.

“Ci sono sistemi che consentono di verificare automaticamente se un portale è vulnerabile a questo tipo di attacco” conferma Matteo Cafasso di F-Secure. “Per farlo, quindi, non serve una grande competenza o l’uso di tecniche particolarmente sofisticate”.

Il fatto che Kapustkiy si sia limitato a sottrarre alcuni dati a scopo dimostrativo, tutto sommato è già una fortuna. “Un attacco tramite SQL Injection, oltre che per sottrarre informazioni, può essere usato per modificare o cancellare i dati nel database” conferma Cafasso. “Nel caso di un sito della Pubblica Amministrazione, le conseguenze di un’azione del genere potrebbero essere gravissime”.

Per fortuna Kapustkiy non aveva intenzione di fare danni ma solo di segnalare un problema.

In secondo luogo, perché il “Security pentester” è arrivato alla decisione di sottrarre e pubblicare i dati come atto dimostrativo solo dopo aver tentato inutilmente di segnalare il problema.

“Molte aziende hanno messo in campo programmi di bug bounty in cui chi segnala una falla di sicurezza viene ricompensato. In questo caso, a quanto pare, Kapustkiy non è nemmeno riuscito a trovare qualcuno da contattare per avvisare del problema”.

Sul sito mobilita.gov.it, naturalmente, non c’è alcun contatto con gli amministratori del sito. Consultando una copia cache del 2 ottobre (al momento in cui scriviamo il sito è ancora offline per manutenzione) l’unico contatto che si trova è un’email che fa riferimento all’helpdesk. Difficile che possa essere di aiuto per segnalare una vulnerabilità.

Kapustkiy, infatti, ha contattato le persone indicate come responsabili nei dati di registrazione del dominio e un paio di indirizzi del Ministero degli Esteri, che evidentemente non hanno nemmeno capito di cosa si trattasse.

Secondo quanto dichiarato dai gestori del sito, tra l’altro, le persone contattate da Kapustkiy non hanno più nulla a che fare con la gestione del sistema, ma nei dati di registrazione sono ancora indicati come referenti. Una situazione che non stupisce più di tanto il ricercatore di F-Secure.

“Ci troviamo spesso di fronte a situazioni come questa” spiega Matteo Cafasso. “Quello che succede è che l’ente affida la realizzazione del sito a qualcuno e una volta concluso il lavoro la gestione viene affidata a qualcun altro, ma senza che ci sia un contatto fra i due soggetti. Oggi chiunque operi su Internet dovrebbe predisporre un sistema che consenta di segnalare eventuali problemi e vulnerabilità”.

Resta da vedere, inoltre, come fossero protetti quei dati. Stando alle dichiarazioni dei responsabili, infatti, le password erano cifrate. Ma con quale algoritmo?

Come insegna la cronaca recente, infatti, non tutti i sistemi di crittografia garantiscono l’inviolabilità dei dati. “I sistemi di crittografia più datati (come MD5) sono vulnerabili ad attacchi di brute forcing che possono essere fatti anche con servizi online” spiega Cafasso. “Purtroppo ci sono ancora molti amministratori che li usano, ma non offrono alcuna garanzia”.

Considerato che entro la fine del 2017 la Pubblica Amministrazione dovrebbe accelerare sulla digitalizzazione grazie anche all’introduzione del sistema SPID (che offre un unico username e password per accedere a tutti i servizi) l’idea che il livello di sicurezza rimanga così basso diventa ancora più preoccupante.

Pensiamo davvero di affidare i dati di milioni di cittadini a siti Internet gestiti in questo modo?

Articoli correlati

-

Hack.developers: a ottobre...

Hack.developers: a ottobre...Lug 31, 2017 0

Altro in questa categoria

-

Identità non umane: la nuova emergenza...

Identità non umane: la nuova emergenza...Apr 11, 2025 0

-

Shuckworm prende di mira le missioni in...

Shuckworm prende di mira le missioni in...Apr 11, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

Shuckworm prende di mira le missioni in Ucraina con device rimovibili

Agenti di IA: un’arma potente nelle mani del cybercrimine

ChatGPT ha creato un passaporto che supera la verifica dell’identità

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Identità non umane: la nuova emergenza per i segreti...

Identità non umane: la nuova emergenza per i segreti...Apr 11, 2025 0

La gestione delle identità macchina è il punto critico... -

Shuckworm prende di mira le missioni in Ucraina con device...

Shuckworm prende di mira le missioni in Ucraina con device...Apr 11, 2025 0

Gli attacchi di Shuckworm (a.k.a. Gamaredon) non si... -

ToddyCat ha sfruttato un bug di ESET per distribuire il...

ToddyCat ha sfruttato un bug di ESET per distribuire il...Apr 10, 2025 0

I ricercatori di Kaspersky hanno scoperto che ToddyCat, un... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato...