Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Ecco Spora, il ransomware con il riscatto su misura

Gen 18, 2017 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

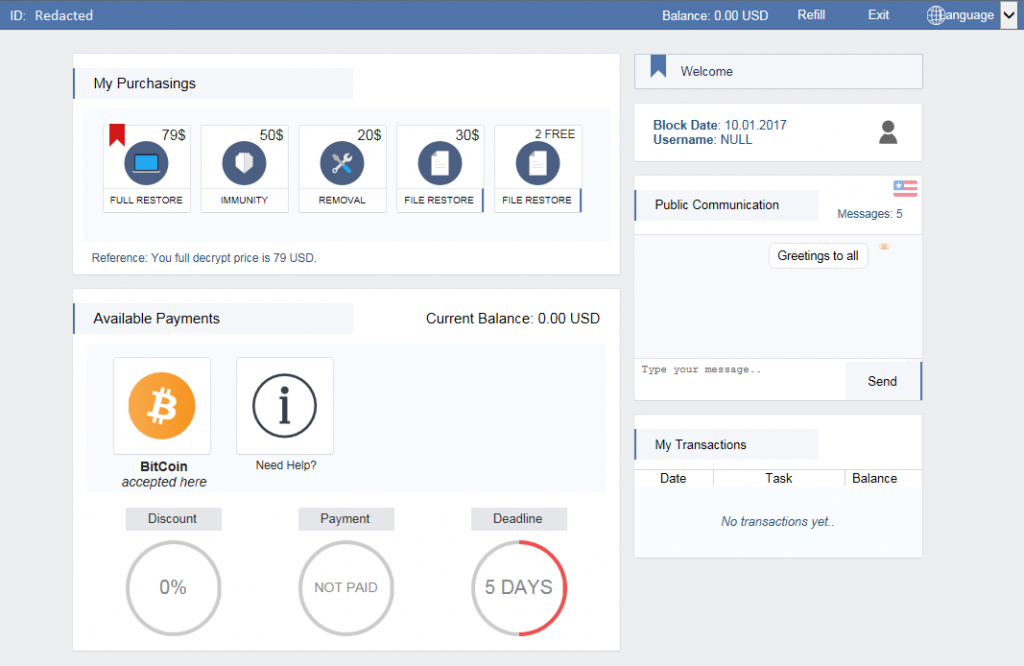

Il malware “calibra” il riscatto in base al numero di file criptati e offre diverse opzioni di pagamento: dalla semplice rimozione al recupero completo dei dati.

Non è la prima volta che assistiamo a strategie di marketing applicate alla pirateria informatica, ma gli autori di Spora sono senza dubbio i primi ad adottare una tecnica di “segmentazione dell’offerta”, per lo meno nel settore dei ransomware.

Il malware, analizzato da Emsisoft, non si limita a chiedere il classico riscatto ma consente alla vittima di scegliere tra diverse opzioni.

È possibile scegliere un Full Restore del sistema (l’opzione più costosa) ma anche ottenere la semplice rimozione del malware o il recupero limitato ad alcuni file.

La logica è quella di permettere alla vittima di trovare la formula più soddisfacente per le sue esigenze, proprio come farebbe una qualsiasi azienda fornitrice di servizi.

Chi ha un backup completo dei file presi in ostaggio dal ransomware, per esempio, sarà difficilmente disposto a sborsare il massimo, ma potrebbe rassegnarsi a pagare una cifra inferiore (per esempio 20 dollari) per rimuovere il malware dal computer.

L’offerta comprende anche la voce “Immunity”, con la quale la vittima otterrebbe la garanza (sigh) di non finire più nel mirino dei pirati. Il sistema di pagamento prevede anche la possibilità di decodificare gratis una manciata di file, come forma di assicurazione nei confronti della vittima per convincerla dell’efficacia del servizio.

Taglio professionale, grafica curata e addirittura una sezione dedicata al supporto delle vittime. Gli autori di Spora non hanno tralasciato nulla.

L’importo richiesto, infine, cambia a seconda del numero di file presi in ostaggio. La logica è semplice: l’amministratore IT che si è visto crittografare decine di Terabyte di dati sarà disposto a spendere di più rispetto all’utente casalingo a cui sono state “rapite” le foto delle vacanze.

Oltre a un sistema di pagamento decisamente articolato (il sito Web a cui la vittima si collega ha anche una sezione dedicata al supporto), Spora ha anche caratteristiche tecniche molto particolari che lo differenziano dai numerosi “colleghi” in circolazione.

A differenza della maggior parte dei ransomware, il processo di crittografia dei file di Spora avviene offline e, di conseguenza, non c’è nessun indizio della sua attività che possa essere rilevato attraverso l’individuazione di traffico anomalo.

Per cifrare i file, il ransomware usa un mix di RSA e AES, utilizzando le CryptoAPI di Windows. Inoltre, Spora al momento della cifratura dei file crea un file che contiene la chiave privata abbinata alla vittima e che consente di identificarla quando si collega al portale per il pagamento.

In definitiva, i file vengono cifrati usando diverse chiavi e, secondo i ricercatori di Emsisoft, per il momento non c’è alcun modo per decodificarli senza pagare il riscatto.

Il ransomware viene distribuito attraverso una campagna di spam ed è contenuto in un allegato in formato HTA, ma “camuffato” con il classico trucco della doppia estensione (nomefile.PDF.HTA) in modo che sui sistemi Windows in cui è attiva la funzione che nasconde l’estensione per i file conosciuti possa essere scambiato per un semplice PDF.

Per il momento il malware è stato distribuito solo in paesi di lingua russa, ma alcuni elementi del suo codice (come la registrazione di statistiche riguardanti il numero di file crittografati e l’importo richiesto) fanno pensare che i suoi autori lo stiano proponendo nella modalità di affiliazione “ransomware as a service” già vista in altri casi. Non è escluso, quindi, che in futuro il ransomware faccia la sua comparsa anche in altre aree geografiche.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Gli attacchi ransomware sono...

Gli attacchi ransomware sono...Feb 27, 2025 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...