Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Gli strumenti di hacking della CIA nelle mani di WikiLeaks

Mar 08, 2017 Marco Schiaffino Hacking, In evidenza, Leaks, Malware, News, RSS 0

Il sito di Assange pubblica migliaia di documenti e ha tra le mani i software. “La CIA ha perso il controllo del suo arsenale informatico”.

Si chiama “Vault 7” ed è un leak di proporzioni clamorose: autore WikiLeaks, vittima nientemeno che la Central Intelligence Agency (CIA) degli Stati Uniti d’America.

Il primo spezzone delle rivelazioni del sito di Julian Assange, battezzato Year Zero comprende la bellezza di 8.761 documenti riguardanti gli strumenti di spionaggio informatico (e non solo) usati dai servizi segreti USA.

All’interno c’è un po’ di tutto: dai malware utilizzati per spiare i bersagli degli 007 a exploit zero-day per tutti i sistemi operativi e ogni tipo di dispositivo mobile (iPhone e Android) arrivando anche a “impianti” che consentirebbero di trasformare le smart TV in strumenti di sorveglianza a distanza.

Il materiale pubblicato da WikiLeaks non comprende il codice dei malware e dei tool di hacking, ma “soltanto” i documenti che li illustrano, nei quali i giornalisti dell’organizzazione si sono premurati di nascondere le informazioni che possono portare all’identificazione delle persone coinvolte.

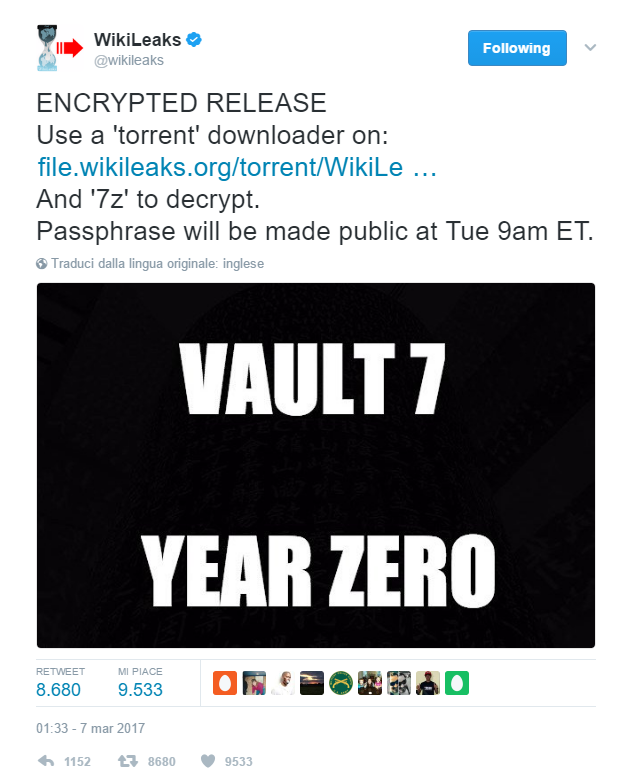

La pubblicazione, come è già accaduto in altri casi “delicati”, è avvenuta in due passaggi. Nel corso della notte tra lunedì e martedì è stato pubblicato su Twitter l’indirizzo che permetteva di scaricare (tramite circuito Torrent) l’archivio crittografato in formato 7z che contiene tutto il materiale.

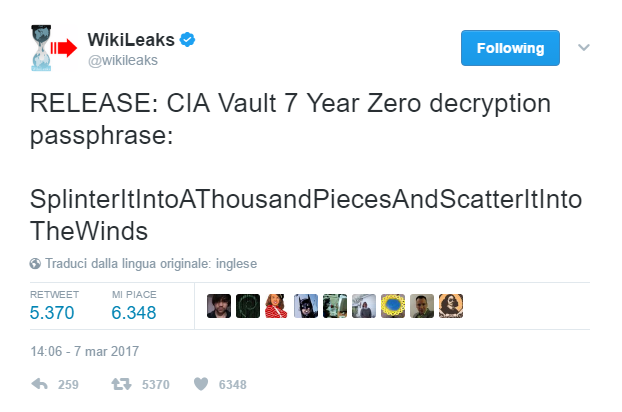

La password per accedervi, invece, è stata divulgata solo nel primo pomeriggio di ieri. Dalla stessa ora, tutti i documenti sono stati resi disponibili anche sul sito di WikiLeaks.

Ma come sono finiti questi materiali nelle mani di Assange e soci? Stando a quanto riportato da WikiLeaks, la CIA avrebbe semplicemente “perso il controllo” del suo arsenale informatico, che sarebbe circolato “senza autorizzazione” tra ex-hacker al soldo dell’agenzia e contractors coinvolti nelle operazioni.

Insomma: centinaia di malware, exploit e strumenti di hacking sviluppati per le operazioni di spionaggio degli 007 americani sarebbero ora nella disponibilità di persone che non sono sottoposte ad alcuna forma di controllo da parte della CIA.

Proprio uno di questi avrebbe fornito alcune parti dell’archivio al team di giornalisti con l’obiettivo di “avviare un dibattito pubblico sulla sicurezza, la creazione, l’uso e le forme di controllo democratico degli strumenti di hacking”.

I documenti proverrebbero da un network “isolato” che si trova nella sede Langley, Virginia, dove opera il Center for Cyber Intelligence (CCI) dell’Intelligence Agency. Un reparto specializzato che avrebbe sviluppato più di 1.000 strumenti di hacking a disposizione degli 007 statunitensi.

Oltre a informazioni riguardanti i vari progetti portati avanti dai tecnici della CIA, identificati con nomi in codice spesso coloriti come “Brutal Kangaroo”, “Weeping Angel” e “Hammer Drill”, i documenti dei CIA leaks fanno luce sulle tecniche operative dei servizi segreti USA, sulle loro collaborazioni con l’MI5 (i servizi segreti britannici) in ambito informatico.

Non solo: l’archivio contiene anche informazioni sulle strutture utilizzate dagli agenti CIA per portare avanti le loro operazioni sotto copertura. Tra queste il consolato statunitense a Francoforte, che sarebbe in realtà una base utilizzata dagli hacker per le loro azioni in Europa.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

-

Operation Rubicon: come USA e Germania...

Operation Rubicon: come USA e Germania...Feb 12, 2020 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...