Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Da Shamoon a Stonedrill: spionaggio fa rima con sabotaggio

Mar 10, 2017 Marco Schiaffino Apt, In evidenza, Malware, Minacce, News, RSS 0

Il nuovo malware Stonedrill è stato individuato da Kaspersky e ha caratteristiche simili a Shamoon. Oltre a rubare informazioni, può eliminare i dati dal PC.

Programmati per esfiltrare informazioni dai computer infetti e poi fare piazza pulita di tutti i dati presenti sul PC, cancellandoli. I due malware che adottano questa curiosa tattica si chiamano Shamoon e Stonedrill, ma è ancora presto per capire se tra i due ci sia davvero un legame.

Shamoon è comparso per la prima volta nel 2012, nel corso di una campagna che ha preso di mira la Saudi Aramco, una compagnia petrolifera dell’Arabia Saudita. In quel caso il malware aveva colpito più di 30.000 computer, provocando seri danni ai sistemi dell’azienda.

Il malware è tornato a far parlare di sé alla fine del 2016, quando una nuova versione (battezzata Shamoon 2.0) è stata utilizzata per una serie di attacchi localizzata sempre in Medioriente.

Stonedrill, invece, è una novità. I ricercatori Kaspersky lo hanno individuato mentre stavano impostando le regole di Yara (uno strumento per l’identificazione e la classificazione dei malware – ndr) per individuare eventuali versioni ancora sconosciute di Shamoon.

Proprio alcune similitudini tra i due malware, che i ricercatori di Kaspersky hanno illustrato in un webinar dedicato alla stampa, hanno fatto in modo che Stonedrill facesse suonare un campanello di allarme quando è passato sotto la lente dei ricercatori.

Da un punto di vista tecnico, ad accomunare i due malware è solo il modus operandi. I due trojan agiscono allo stesso modo ma usando strumenti differenti: mentre Shamoon utilizza un driver per avviare la cancellazione del disco, Stonedrill usa una tecnica più raffinata, che prevede l’iniezione del codice nel browser predefinito dell’utente.

Shamoon e Stonedrill mirano entrambi a cancellare tutti i dati presenti sul computer infetto, ma adottano tecniche molto diverse.

La nuova versione di Shamoon, inoltre, si distingue dal “collega” per la presenza di un modulo ransomware (inattivo negli esemplari studiati dai ricercatori) che può essere usato in alternativa al wiper. In questo caso, quindi, i dati sul computer infetto non vengono cancellati, ma semplicemente crittografati.

Considerando che i precedenti attacchi portati con Shamoon sembravano avere motivazioni di carattere ideologico-politico più che finanziarie, l’uso di questo tipo di attacco potrebbe non essere legato alla richiesta di un riscatto in denaro, ma piuttosto fungere da elemento di pressione nei confronti delle vittime.

Le differenze comprendono anche le modalità utilizzate dai pirati per gestire l’attività del malware: mentre Stonedrill prevede un sistema di comunicazione tramite server Command and Control, nel caso di Shamoon 2.0 questa funzionalità si attiva solo nel caso in cui venga utilizzato in modalità ransomware.

Ad accomunare Shamoon 2.0 e Stonedrill, però, sono alcune caratteristiche che fanno pensare agli esperti di Kaspersky che tra i due ci sia un legame. Entrambi hanno finora preso di mira bersagli in Arabia Saudita, anche se Stonedrill ha colpito anche un’azienda in Europa.

Analizzando il codice dei due malware inoltre, i ricercatori di Kaspersky hanno individuato elementi di testo in lingue diverse: in un dialetto yemenita per Shamoon e in persiano per Stonedrill, ma comunque indicative di una precisa area geografica.

StoneDrill, inoltre, sembra condividere ampie porzioni di codice con un altro malware conosciuto: NewsBeef. Si tratta di un APT (Advanced Persistent Threat) modulare, individuato nel 2016 sempre in Medioriente.

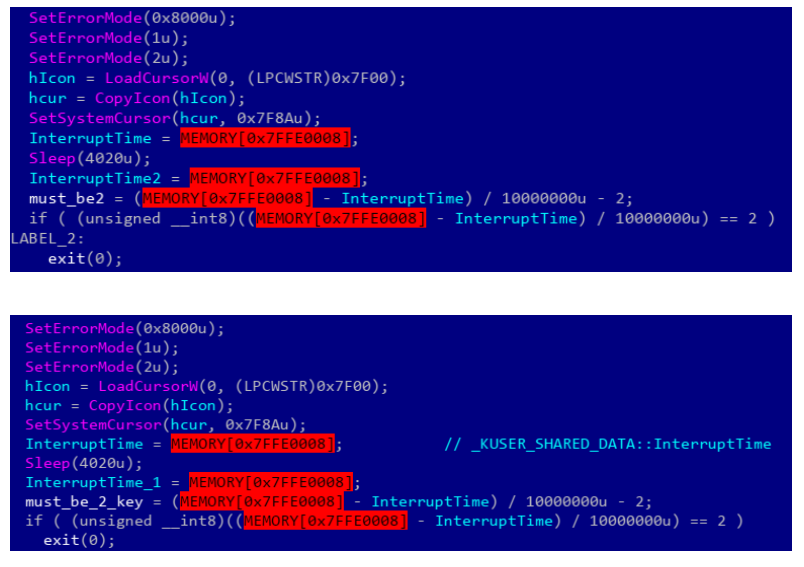

Una porzione di codice di Stonedrill (in basso) messa a confronto con una di NewsBeef. SOno identiche…

L’attribuzione di questi attacchi, in buona sostanza, rimane ancora difficile. E ad aggiungere elementi di incertezza arrivano anche le rivelazioni di WikiLeaks sui CIA Leaks.

In particolare con riferimento al gruppo Umbrage, che all’interno dell’agenzia si occupa di raccogliere strumenti e porzioni di codice di malware conosciuti per riutilizzarli negli strumenti “fatti in casa” della CIA.

Consultando il documento che elenca gli strumenti utilizzati dagli 007 americani, infatti, si scopre che il wiper di Shamoon è in elenco. E che la CIA possa avere interesse a operare in Medioriente non è così strano…

Articoli correlati

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

-

Kaspersky ha collaborato a Synergia II,...

Kaspersky ha collaborato a Synergia II,...Nov 11, 2024 0

-

Il machine learning di Kaspersky...

Il machine learning di Kaspersky...Ott 02, 2024 0

-

I vertici aziendali non sono del tutto...

I vertici aziendali non sono del tutto...Set 30, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...