Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Più di 40.000 PC infettati con gli strumenti dell’NSA

Apr 21, 2017 Marco Schiaffino Attacchi, Emergenze, Hacking, In evidenza, Malware, News, RSS, Vulnerabilità 0

Dopo il rilascio su Internet dei tool di hacking usati dagli 007 americani i pirati informatici li stanno usando per fare strage di computer.

A questo punto viene da domandarsi: ma non sarebbe stato meglio se qualcuno avesse pagato le cifre esorbitanti chieste dagli Shadow Brokers per togliere dalla circolazione l’arsenale dell’NSA su cui avevano messo le mani?

A pochi giorni dal rilascio su Internet dei software usati dalla National Security Agency, infatti, tutte le peggiori paure degli esperti di sicurezza si stanno concretizzando.

Il panorama è questo: grazie al “leak” degli Shadow Brokers, migliaia di cyber-criminali hanno ora a disposizione software di spionaggio che sfruttano exploit di alto livello sviluppati dal governo statunitense e li stanno usando per infettare il maggior numero di computer possibile.

Gli strumenti utilizzati, stando a quanto riportato da numerosi esperti di sicurezza, sarebbero in particolare due: EternalBlue e DoublePulsar. Il primo è un exploit che sfrutta una vulnerabilità presente sui sistemi Windows da XP a Server 2008 R2.

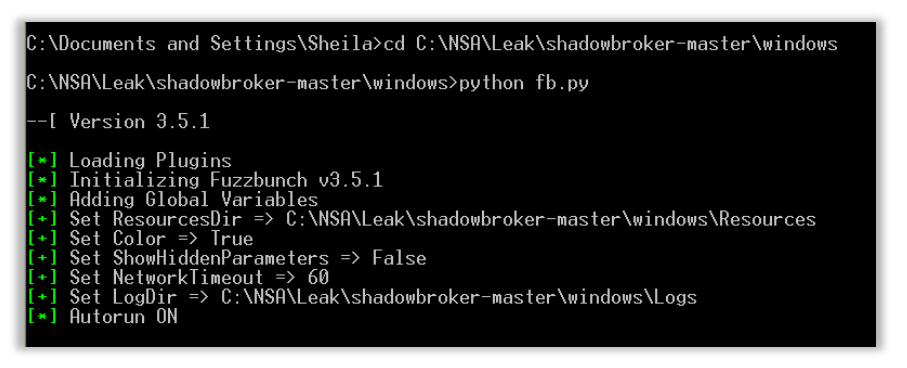

DoublePulsar, invece, è un plugin utilizzabile con FuzzBunch, il pacchetto di strumenti di hacking sviluppato dai programmatori dell’NSA e che mette a disposizione un “ambiente di lavoro” completo per portare gli attacchi attraverso semplici comandi da consolle.

FuzzBunch è una sorta di “arma di distruzione di massa” in salsa informatica. E ora la può usare chiunque…

Tutto questo materiale è compreso nell’archivio pubblicato dagli Shadow Brokers ed è quindi accessibile, almeno potenzialmente, a chiunque.

L’efficacia dell’attacco è devastante: la vulnerabilità su cui fa leva EternalBlue è infatti una delle poche che consente di violare in remoto un PC con Windows 7 senza che sia necessaria l’autenticazione. Grazie a DoublePulsar, poi, i pirati possono sfruttare la falla per iniettare nel sistema una qualsiasi backdoor sotto forma di DLL.

EternalBlue sfrutta una falla nel Microsoft Server Message Block 1.0 (SMBv1), che consente l’avvio dell’esecuzione di codice in remoto. In teoria, la vulnerabilità è stata corretta da Microsoft il mese scorso, ma evidentemente ci sono in circolazione un gran numero di computer su cui non sono stati installati gli aggiornamenti.

A quanto risulta dalle scansioni effettuate su Shodan da alcuni ricercatori, infatti, gli attacchi avrebbero colpito già più di 47.000 computer e il conteggio delle “vittime” è probabilmente destinato a crescere.

Prima di tutto perché l’utilizzo di FuzzBunch è di una semplicità disarmante, in secondo luogo perché sul Web si trovano addirittura delle guide pratiche (di cui preferiamo non pubblicare il link in questo articolo) che in 15 pagine spiegano passo per passo come portare l’attacco.

Articoli correlati

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

-

Circola una nuova versione di Qilin,...

Circola una nuova versione di Qilin,...Ott 30, 2024 0

-

Aumentano gli attacchi che sfruttano le...

Aumentano gli attacchi che sfruttano le...Ago 26, 2024 0

-

Hacker cinesi hanno compromesso un ISP...

Hacker cinesi hanno compromesso un ISP...Ago 07, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...