Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Nuovo attacco sfrutta una presentazione PowerPoint

Giu 05, 2017 Marco Schiaffino Attacchi, News, RSS, Vulnerabilità 0

Niente Macro o VBA: l’esecuzione del malware si avvia quando la vittima posiziona la freccia del mouse su un collegamento camuffato da messaggio di caricamento.

Ormai il vecchio trucco di avviare il download e l’installazione di un malware usando le funzioni Macro non funziona più. Anche gli utenti di Microsoft Office, che hanno abboccato all’amo per anni, hanno capito che quando vedono la parola “Macro” c ‘è qualcosa che non va.

I pirati, di conseguenza, stanno cambiando strategia. L’ultima trovata è quella di sfruttare una nuova tecnica che non richiede l’attivazione delle famigerate istruzioni di Office e nemmeno i classici VBA integrati nei documenti. Usano invece un semplice collegamento inserito in una presentazione PowerPoint.

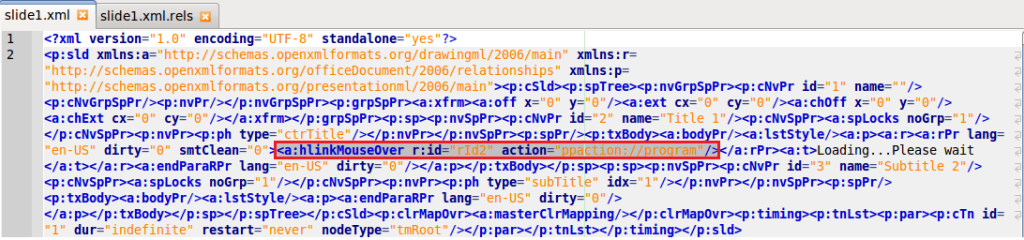

Come spiega Ruben Daniel Dodge, il nuovo vettore di attacco messo a punto dai cyber-criminali sfrutta un comando PowerShell che si attiva quando l’utente posiziona il mouse su un link confezionato ad hoc, che nell’esempio portato da Dodge compare in una diapositiva di PowerPoint opportunamente camuffata da messaggio di sistema: “Loading…Please wait”.

Il vettore di attacco fa leva su una semplice tecnica di social engineering: vedendo che non c’è alcuna barra di progressione per il (supposto) caricamento di un elemento nella presentazione, l’utente è infatti portato a posizionare il mouse sul messaggio per vedere se Windows visualizza qualche informazione aggiuntiva.

Lo stesso dicasi per eventuali utenti più “scafati” che, una volta capito che si tratta di un link, volessero visualizzare (senza attivarlo) l’indirizzo a cui punta il collegamento.

Il codice XML della slide contiene il comando che attiva il link nel momento in cui la freccia del mouse viene posizionata su di esso.

Peccato che l’area del link sia collegata a un comando del tipo “hlinkMouseOver” che si attiva proprio quando la freccia del mouse viene posizionata sul collegamento.

Il trucchetto, in condizioni ottimali, porta al download e all’installazione del codice in remoto senza alcuna interazione da parte della vittima. Per fortuna, le “condizioni ottimali” non dovrebbero verificarsi così di frequente.

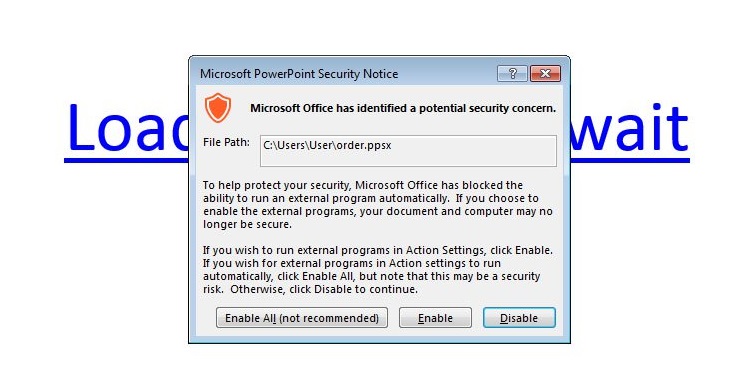

Nel caso in cui il documento sia aperto in Visualizzazione protetta (opzione predefinita di Microsoft Office) prima dell’attivazione del comando viene aperta una finestra di dialogo che chiede l’autorizzazione per l’accesso ai contenuti collegati al link.

In modalità Visualizzazione protetta il passaggio del mouse sul collegamento non avvia i comandi, ma provoca l’apertura di un messaggio di avviso di Windows.

L’opzione di Visualizzazione in Microsoft Office viene attivata automaticamente quando si aprono file che sono allegati a messaggi di posta elettronica. Le potenziali vittime di campagne di distribuzione di malware via email, quindi, avrebbero per lo meno un indizio che può indurle a pensarci due volte prima di lasciare via libera al malware in questione.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

CERT-AGID 22-28 febbraio: nuove...

CERT-AGID 22-28 febbraio: nuove...Mar 03, 2025 0

-

Scoperta GitVenom, campagna che sfrutta...

Scoperta GitVenom, campagna che sfrutta...Feb 26, 2025 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...