Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

L’attacco con CCleaner puntava ai giganti dell’informatica. Spionaggio industriale?

Set 21, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS 0

Nuovi elementi emergono dalle indagini dei ricercatori. Nel mirino Microsoft, Cisco, Samsung, Sony e altre note aziende del settore.

Dietro l’attacco che ha sfruttato CCleaner come vettore di attacco ci potrebbe essere un gruppo di hacker di alto livello o che, per lo meno, puntavano decisamente in alto. L’obiettivo, infatti, erano alcune tra le più famose aziende del settore IT.

A rivelarlo sono i ricercatori del gruppo Talos di Cisco, che sono riusciti a mettere le mani su alcuni file conservati all’interno dei server Command and Control (C&C) a cui si collega il malware.

Come abbiamo riportato in un articolo precedente, l’attacco è stato progettato per utilizzare una strategia in due fasi. La backdoor inserita dai pirati nella versione di CCleaner distribuita tra agosto e settembre ha infatti un’unica funzione: contattare un server C&C dal quale scaricare del codice.

Sarebbe questo il vero e proprio payload, cioè il codice dannoso che i pirati puntano a installare sui computer compromessi. Nella prima analisi dei ricercatori, però, non si era trovato alcun indizio che la seconda fase fosse stata avviata.

Insomma: il quadro in un primo momento sembrava essere quello di una clamorosa violazione dei sistemi di Piriform che aveva portato a una distribuzione di massa della backdoor. L’ipotesi, però, era che si trattasse di un gruppo di “classici” cyber-criminali che puntavano a colpire il maggior numero possibile di computer sparando nel mucchio.

Le nuove scoperte gettano una luce completamente diversa sulla vicenda. Sui server C&C, infatti, i ricercatori hanno trovato una serie di file tra i quali c’è anche il famoso payload che fino a questo momento non era stato identificato.

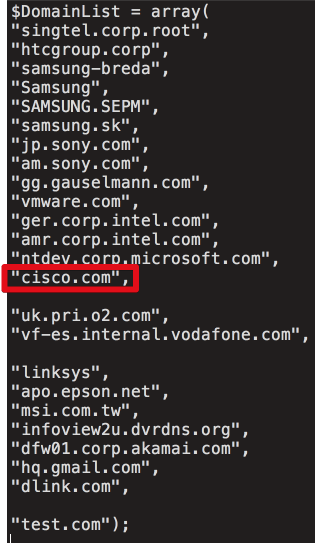

Non solo: quello che il gruppo Talos ha scoperto è che il payload veniva distribuito solo su un ristrettissimo numero di computer che venivano selezionati in base al dominio a cui apparteneva la rete a cui erano collegati. Si tratterebbe quindi di un attacco mirato e non di una “pesca a strascico” come era sembrato in un primo momento.

Gli obiettivi, in particolare, sarebbero alcune aziende che operano nel mondo dell’informatica: Microsoft, Samsung, VMware, MSI, Sony, D-Link (come se non avesse già abbastanza problemi) e la stessa Cisco, cioè l’azienda a cui fa riferimento il gruppo Talos.

L’elenco dei bersagli contiene il fior fiore dell’industria informatica mondiale. L’ipotesi più probabile, quindi, è che si tratti di un tentativo di spionaggio industriale.

Non solo: analizzando i dati presenti sui server C&C, gli analisti di Talos hanno trovato indizi del fatto che la seconda fase dell’attacco sia stata in realtà avviata nei confronti di una ventina di computer.

L’analisi del trojan, del quale i ricercatori non elencano le funzionalità, denota l’uso di tecniche sofisticate di offuscamento che fanno pensare in ogni caso all’opera di un gruppo di pirati particolarmente capaci.

Il codice dannoso, infatti, viene inserito in un file che fa parte di un software di sicurezza Symantec e usa una serie di accorgimenti che lo rendono difficile da individuare.

Quello che in un primo momento ha stupito di più, a fronte dell’uso di strumenti così sofisticati, è la strategia utilizzata e la scelta di CCleaner come vettore di attacco.

Per quanto sia un software apprezzato e molto diffuso (il sito vanta 2 miliardi di download) è pur sempre un tool gratuito che di solito viene usato da utenti comuni e che viene da pensare si trovi difficilmente in ambito aziendale.

La spiegazione è tutto sommato semplice: CCleaner, infatti, oltre alla più nota versione gratuita ha anche una versione professionale (basata su cloud) pensata proprio per il mondo delle aziende. Guarda caso, il primo report di Talos specifica che i pirati hanno inserito la backdoor anche in questa versione.

La versione cloud di CCleaner è pensata specificatamente per le aziende. Tra le società che la usano compare anche Samsung, una di quelle prese di mira dai pirati.

L’inserimento della backdoor all’interno della versione gratuita, quindi, potrebbe essere stato usato come specchietto per le allodole per mascherare le reali intenzioni dei pirati.

Difficile, infine, azzardare ipotesi riguardo gli autori dell’attacco. Gli unici elementi riportati da Talos (ma nel report si specifica che sono insufficienti per parlare di una possibile attribuzione) puntano il dito verso la Cina.

In particolare viene fatto notare che il malware utilizza il fuso orario cinese per determinare alcune operazioni e che gli analisti di Kaspersky avrebbero individuato alcune analogie tra il codice usato nell’attacco con quello usato in passato dal Group 72, che in passato qualcuno aveva ipotizzato essere collegato in qualche modo alla Cina. Troppo poco, però, per trarre qualche conclusione.

Articoli correlati

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

Windows 11: l’ultimo update...

Windows 11: l’ultimo update...Mar 26, 2025 0

-

Microsoft annuncia nuovi agenti per...

Microsoft annuncia nuovi agenti per...Mar 25, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...