Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Il machine learning non è una bacchetta magica, però…

Nov 23, 2017 Marco Schiaffino Approfondimenti, Prodotto, Scenario, Software, Tecnologia 0

L’uso di sistemi di auto-apprendimento è davvero il santo Graal della sicurezza? Bitdefender: “ecco come lo usiamo”.

Nel mondo della sicurezza informatica viviamo spesso ondate di entusiasmo per tecnologie e strumenti che segnano vere pietre miliari nell’evoluzione delle strategie di lotta al cyber-crimine. Quella del momento è il machine learning, cioè l’uso di sistemi di auto-apprendimento che consentono di migliorare le capacità di rilevamento dei malware sconosciuti o che sfruttano exploit zero-day.

Un tema affrontato da Bitdefender in un incontro tenutosi settimana scorsa a Milano, in cui la società di sicurezza ha delineato il panorama della sicurezza partendo dal cambio di paradigma che le aziende dovranno affrontare nel prossimo futuro.

Il punto di partenza è il “solito” GDPR, ma visto in una prospettiva decisamente diversa da quella che siamo abituati a considerare. “L’introduzione della nuova normativa imporrà un cambiamento nel modo in cui si guarda alla sicurezza” ha spiegato Denis Cassinerio, Regional Sales Director di Bitdefender.

“Il primo passo è considerare che i dati sono asset importanti” ha esordito Cassinerio, che poi è andato molto oltre, ricordando che l’impatto del cyber-crimine e della pirateria informatica sulla nostra società oggigiorno può essere devastante.

“Un attacco globale potrebbe portare a un danno potenziale che il Fondo Monetario Internazionale ha stimato in 53 miliardi di dollari” ha sottolineato.

Anche dalle parti del Fondo Monetario Internazionale si stanno rendendo conto che la protezione delle infrastrutture informatiche è una priorità.

Ma non è solo una questione di soldi: “Anche se l’89% degli attacchi ha motivazioni finanziarie, chi gestisce dati personali deve rendersi conto che proteggere i dati non è un semplice obbligo giuridico, significa garantire l’esercizio dei diritti e la protezione delle libertà”.

Se è necessario un cambio di prospettiva che possiamo definire “filosofico”, un salto di qualità simile deve avvenire anche sul piano pratico, soprattutto in un panorama che ha visto un aumento del 29% degli attacchi informatici rispetto al 2016.

Anche perché gli attacchi non stanno solo aumentando, ma stanno “cambiando pelle” molto rapidamente. “Nel 2018 possiamo aspettarci un aumento di fenomeni che fino a qualche anno fa consideravamo marginali” spiega Liviu Arsene, Senior E-Threat Analyst di Bitdefender.

Qualche esempio? Secondo l’analista dell’azienda rumena nel corso dell’anno prossimo potremmo assistere a ulteriori “leak” di exploit come quelli legati alla vicenda degli Shadow Brokers, che hanno posto le premesse per gli attacchi con WannaCry e NotPetya, così come un aumento di malware in grado di colpire i sistemi macOS.

Sotto un profilo più tecnico, Arsene segnala la probabile diffusione del fenomeno di quello che definisce “polymorphis as a service”.

“L’utilizzo del polimorfismo nei malware (la modifica del codice per rendere più difficilmente individuabile il malware – ndr) per il momento è appannaggio di pochi attori nel panorama del cyber-crimine, ma rischia di diventare qualcosa di accessibile a tutti attraverso l’uso di strumenti forniti come servizio nei bassifondi del Web”.

Ed è qui che entra in gioco il machine learning. “L’analisi dei malware sotto il profilo del comportamento è un argine efficace a questo tipo di tecniche di offuscamento” prosegue Arsene.

Una logica che è anche alla base delle tecnologie Hypervisor Introspection sviluppate da Bitdefender (ne abbiamo parlato in questo articolo) che puntano esattamente a identificare le potenziali minacce prescindendo dal classico sistema delle signature.

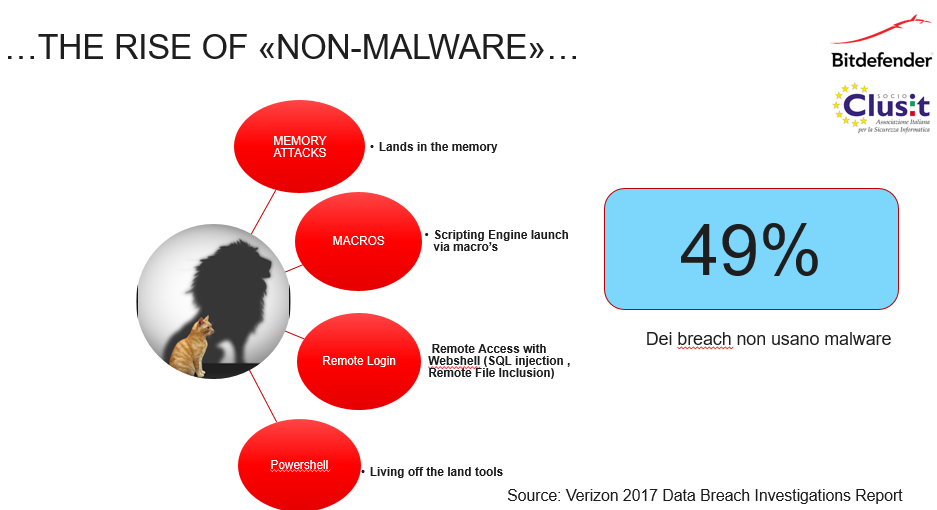

“I classici malware che arrivano sui sistemi sotto forma di file stanno lasciando il posto a tecniche di attacco meno prevedibili” spiega. Come nel caso degli attacchi fileless (residenti in memoria) che ormai rappresentano il 14% del totale.

Non solo: gli attacchi più sofisticati (i cosiddetti Advanced Persistent Threats o APT) vengono sempre più spesso portati attraverso PowerShell e strumenti open source, che sono difficilmente rilevabili perché non necessariamente dannosi.

Il 49% degli attacchi non utilizzano malware tradizionali. L’uso delle signature diventa insufficiente.

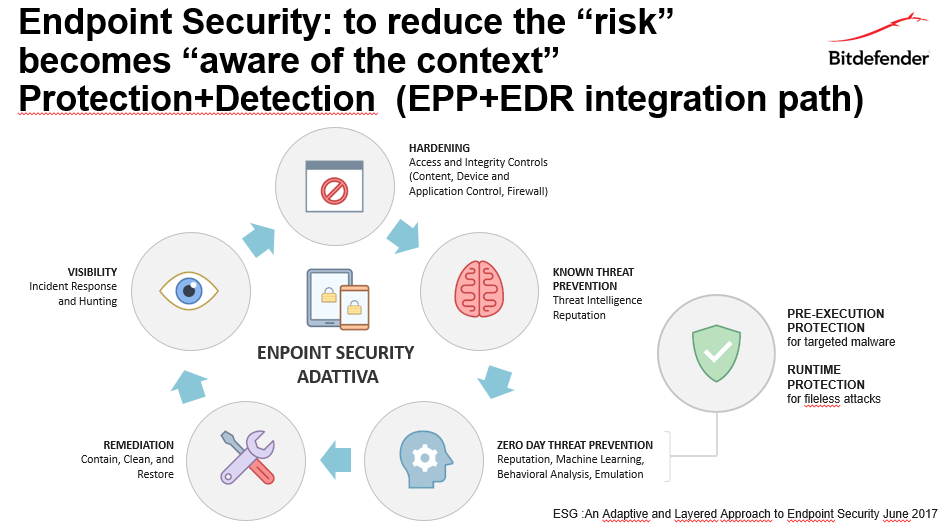

Il machine learning, in questo senso, è uno strumento prezioso per affrontare attacchi “non convenzionali”, ma il suo utilizzo richiede qualche accorgimento.

“L’uso del machine learning richiede una taratura accurata” spiega Arsene. “In caso contrario si rischia di essere travolti da un’ondata di falsi positivi”.

Insomma: non dobbiamo pensare al machine learning come a uno strumento singolo, ma come a un ecosistema composto da più moduli (il sistema di Bitdefender si basa su 48 brevetti registrati e altri 28 in via di registrazione) che “collaborano” per arrivare all’individuazione delle minacce.

Qualche esempio pratico? Uno dei più suggestivi è quello che analizza gli URL a cui è indirizzato e il traffico e individua quelli che possono essere generati dai malware che cercano di offuscare il collegamento ai server Command and Control.

“Sappiamo che i pirati informatici utilizzano sistemi che modificano continuamente gli indirizzi a cui i trojan si collegano per renderne più difficile l’individuazione” spiega Arsene. “Queste URL hanno una struttura caratteristica e rilevarle permette di accendere un campanello di allarme che poi permette un approfondimento con altri strumenti”.

Arsene ha tenuto a precisare che il machine learning non è la soluzione per tutti i mali, ma deve fare parte di un ecosistema complesso che permetta di sfruttarne le potenzialità e superarne limiti.

Una logica simile vale per l’analisi dei packer. “Le tecniche usate per nascondere il codice malevolo all’interno di un file si somigliano molto e, spesso, i pirati informatici usano lo stesso anche per differenti malware. Utilizzare il packer come indice di pericolosità consente di migliorare il rilevamento”.

Il machine learning, però, consente anche di adottare approcci decisamente inusuali, ad esempio per quanto riguarda il rilevamento dei cosiddetti “greyware”, i programmi potenzialmente indesiderati. “Uno dei nostri moduli di machine learning esamina il testo nelle condizioni di utilizzo del software alla ricerca di frasi o espressioni utilizzate da questo genere di programmi e consente così di segnalarne la potenziale pericolosità”.

Il tutto, ci tiene a precisare l’analista di Bitdefender, all’interno di un sistema flessibile battezzato Tunable Machine Learning. Un sistema in pratica, che consente di fissare delle policy variabili a seconda del segmento di rete o del tipo di servizi che si vogliono proteggere. In questo modo è possibile tarare il livello di “paranoia” dei controlli e ottimizzare la protezione dove serve. Detto così sembra quasi semplice…

- APT, Bitdefender, Denis Cassinerio, fileless, Hypervisor Introspection, Liviu Arsene, machine learning, Marco Schiaffino

Articoli correlati

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

MirrorFace ha colpito un ente...

MirrorFace ha colpito un ente...Mar 19, 2025 0

-

Silent Lynx: il gruppo APT torna...

Silent Lynx: il gruppo APT torna...Feb 06, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

-

Penetration testing, una volta ogni...

Penetration testing, una volta ogni...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...