Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Check Point: “la protezione del cloud deve essere automatica”

Nov 30, 2017 Marco Schiaffino Approfondimenti, Prodotto, RSS, Scenario, Tecnologia 0

La rivoluzione cloud ha cambiato il modo stesso di gestire la sicurezza. La soluzione? Dialogare direttamente con i fornitori di servizi.

L’esperienza lo insegna: ogni cambiamento porta con sé qualche problema. E il cloud, come abbiamo verificato negli ultimi mesi, non fa eccezione.

Se da una parte l’adozione dei servizi cloud permette alle aziende di muoversi con una rapidità impressionante, la cronaca recente ha dimostrato che il rovescio della medaglia è rappresentato dalla gestione della sicurezza: violazioni ed errori nelle configurazioni sono infatti aumentati esponenzialmente.

I tanti casi di database “dimenticati” online senza alcuna protezione (a volte anche da agenzie che dovrebbero avere a cuore il tema della sicurezza più di altri) sono solo la punta dell’iceberg di un problema decisamente più ampio.

“Le tecnologie cloud offrono una flessibilità inimmaginabile fino a qualche tempo fa” spiega Massimo Angiulli di Check Point. “Al tempo stesso, però, stare dietro alla velocità con cui possono essere riconfigurati i servizi è estremamente difficile.”

Il problema, in effetti, è che la maggior parte delle soluzioni di sicurezza tradizionali sono pensate per adattarsi a un ambiente… tradizionale. Server fisici collegati alla rete locale, indirizzi IP che di solito devono essere modificati manualmente dagli amministratori, infrastrutture che hanno una geografia ben precisa e che cambia raramente.

I servizi cloud hanno cambiato tutto questo e le modifiche che un tempo richiedevano tempi piuttosto lunghi (si pensi per esempio all’aggiunta di un server o di un nuovo servizio) richiedono oggi pochi minuti o addirittura secondi.

“È impossibile adattare gli strumenti di sicurezza tradizionali a un panorama del genere” conferma Massimo Angiulli. “I tempi del cloud sono velocissimi, quello degli amministratori IT che devono garantire la sicurezza invece non sono cambiati”.

“Il fulcro di tutto questo non è più la macchina ma l’applicazione. Non dobbiamo più guardare a dove viene fatto qualcosa, ma a come e per quale scopo”.

L’approccio a una sicurezza pensata per il cloud, però, richiede anche altri cambiamenti di prospettiva. Per esempio per quanto riguarda la struttura dei sistemi e le modalità di controllo.

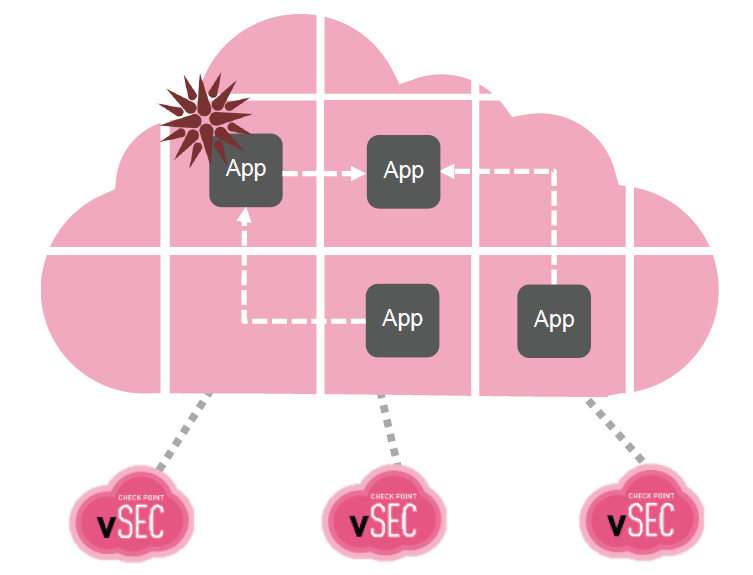

“Se si ragiona ancora con la vecchia logica di difendere il perimetro, con i servizi cloud si va incontro a un disastro. In condizioni simili il rischio è che il 70% del traffico (quello scambiato tra le diverse applicazioni sul cloud – ndr) non sia controllato. Bisogna micro-segmentare l’ambiente cloud ed eseguire i controlli lì, seguendo in tempo reale i cambiamenti che vengono apportati”.

La segmentazione della rete locale una delle basi per garantire la sicurezza delle infrastrutture. Per ottenere lo stesso risultato sulla cloud, però, servono funzioni specifiche.

Come fare allora per garantire la sicurezza? Angiulli spiega l’approccio di CheckPoint. “L’unica soluzione è quella di automatizzare le procedure, facendo in modo che le impostazioni di sicurezza siano modificate immediatamente quando viene cambiato qualcosa a livello di servizi o struttura”.

“Abbiamo sviluppato partnership con tutti maggiori fornitori di servizi cloud per creare un sistema di comunicazione tra i nostri sistemi e i loro” prosegue Angiulli. “In questo modo l’intervento umano è ridotto al minimo e i tempi di risposta sono quelli che consentono di garantire una protezione efficace in qualsiasi situazione”.

Per farlo, Check Point si affida al sistema vSEC, che grazie alla partnership con i maggiori fornitori di servizi cloud (VMWare, Amazon, Microsoft Azure, Nuage, Google e simili) è in grado di controllare quello che succede sulla piattaforma e dialogare con essa per automatizzare le funzioni di sicurezza.

Nella pratica, il meccanismo è il seguente: quando l’amministratore IT apporta una qualsiasi modifica (cambio di server, aggiunta di servizi o un loro ampliamento) tramite cloud, il sistema comunica all’infrastruttura di sicurezza le modifiche e questo reagisce di conseguenza, applicando le policy adeguate a ogni tipo di servizio.

Lo stesso vale per i segmenti dei servizi cloud interni all’azienda. Il passaggio di alcuni server da una sezione all’altra, per esempio, non richiede più di modificare le regole del firewall o qualsiasi altro sistema di controllo: il sistema utilizzerà automaticamente le stesse che usava per quelle stesse funzioni.

“Sul lato utente non si nota nulla” conclude Angiulli. “Ma il sistema di comunicazione garantisce che tutte le modifiche siano effettuate in tempo reale, evitando che rimangano servizi scoperti.”

Articoli correlati

-

whoAMI, l’attacco di name...

whoAMI, l’attacco di name...Feb 18, 2025 0

-

Di nuovo, una vecchia vulnerabilità di...

Di nuovo, una vecchia vulnerabilità di...Feb 07, 2025 0

-

L’IA generativa rivoluziona il...

L’IA generativa rivoluziona il...Gen 15, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...