Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Triplo attacco con il trojan Zyklon HTTP

Gen 19, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 1

Il malware viene distribuito tramite email sfruttando tre vulnerabilità piuttosto recenti del software Microsoft. E una non è stata corretta…

Nell’ottica di un pirata informatico, affidarsi a una sola tecnica di attacco non è una buona idea. I ricercatori di sicurezza, infatti, possono prendere piuttosto rapidamente le contromisure per bloccarla.

Il gruppo di cyber-criminali che sta cercando di diffondere Zyklon HTTP in questi giorni, di conseguenza, ha deciso di diversificare le tecniche di attacco in modo da renderle imprevedibili.

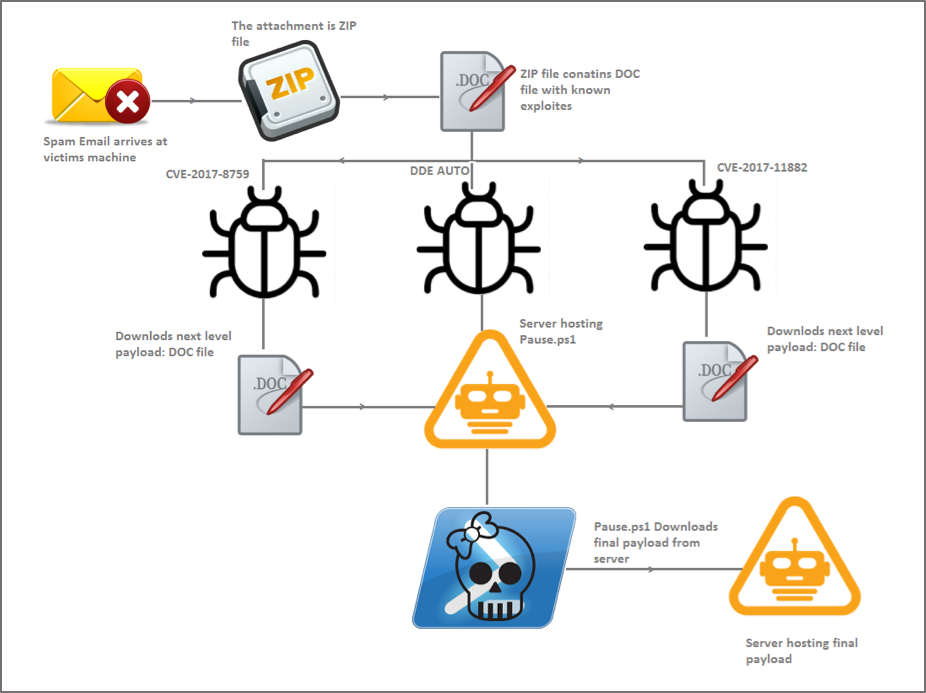

Come riportano i ricercatori di Fireeye, che hanno studiato l’attacco, il trojan viene diffuso sempre attraverso un documento Word allegato a un messaggio di posta elettronica (e contenuto in un archivio ZIP per offuscarne il contenuto), ma il file DOC e il relativo exploit può cambiare casualmente. I ricercatori ne hanno individuati tre tipi, ognuno dei quali sfrutta una tecnica diversa per avviare l’installazione del malware.

Tutte fanno leva su vulnerabilità conosciute, due delle quali sono state corrette con gli aggiornamenti di Microsoft nei mesi scorsi. La terza, invece, non viene considerata dall’azienda di Satya Nadella una vera falla di sicurezza, ma una “feature”.

Andiamo con ordine: la prima falla (CVE-2017-8759) riguarda la piattaforma .NET e consente la manipolazione di dati, la creazione di account con elevati privilegi e la possibilità di installare programmi sul sistema.

La seconda (CVE-2017-11882) è invece quella relativa al famigerato componente Microsoft Equation Editor (ne abbiamo parlato in questo articolo) e ha la caratteristica di attivarsi senza che sia necessaria alcuna interazione con l’utente: una volta aperto il file, l’attacco parte automaticamente.

La terza tecnica di attacco sfrutta invece la funzione DDE (Dynamic Data Exchange) di cui abbiamo parlato in questa occasione e che non richiede nemmeno l’uso di un allegato. Purtroppo per questo attacco (che in ogni caso richiede un clic di conferma da parte dell’utente) non ci sono aggiornamenti. Secondo Microsoft, infatti, DDE è una semplice funzione e non una falla di sicurezza.

I pirati informatici che stanno conducendo la campagna di distribuzione di Zyklon HTTP, però, stanno utilizzando una strategia piuttosto bizzarra. Se i documenti infetti che sfruttano Ia funzione DDE scaricano direttamente il payload principale che poi installa il trojan scaricandolo da un server dedicato, gli altri eseguono un passaggio intermedio.

Ecco lo schema di attacco (piuttosto arzigogolato) utilizzato in questi giorni per diffondere il trojan.

Stando a quanto hanno scoperto i ricercatori, le vulnerabilità vengono sfruttate per avviare il download di un secondo documento Word che contiene il comando PowerShell che avvia il download del payload.

Zyklon http è un trojan piuttosto comune, che però ha caratteristiche che lo rendono decisamente “rognoso” da individuare. Le comunicazioni verso il server Command and Control, per esempio, avvengono attraverso il circuito Tor, utilizzando una codifica RSA.

Il malware è programmato per fare incetta delle password utilizzate dalla vittima per vari servizi Internet (dalle email ai social network), ma sul mercato nero (dove viene venduto per poco più di 100 dollari) sono disponibili anche dei moduli aggiuntivi che comprendono la possibilità di rubare le credenziali di videogiochi, software commerciali e anche alcune funzioni particolari come la possibilità di modificare le impostazioni di eventuali miner per cripto-valute per dirottare i proventi sul wallet di chi controlla Zyklon HTTP.

Articoli correlati

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

Windows 11: l’ultimo update...

Windows 11: l’ultimo update...Mar 26, 2025 0

-

Microsoft annuncia nuovi agenti per...

Microsoft annuncia nuovi agenti per...Mar 25, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

One thought on “Triplo attacco con il trojan Zyklon HTTP”