Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Il nuovo super-trojan di stato si chiama Slingshot ed è attivo dal 2012

Mar 12, 2018 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, Minacce, News, RSS 1

È un malware estremamente complesso, che si installa anche al livello del kernel per passare inosservato. I ricercatori: “mai visto nulla di simile”.

Se dovessero scommettere sulla paternità di Slingshot, il software spia individuato in questi giorni dai ricercatori di Kaspersky, gli analisti punterebbero tutto sull’Equation Group, il team di cyber-spioni interno ai servizi segreti USA.

Il motivo? Stando a quanto si legge nel report pubblicato sul sito ufficiale della società di sicurezza russa, Slingshot è uno dei malware più complessi che siano mai stati individuati. Non solo: per diffondersi utilizza alcune tecniche mai viste prima.

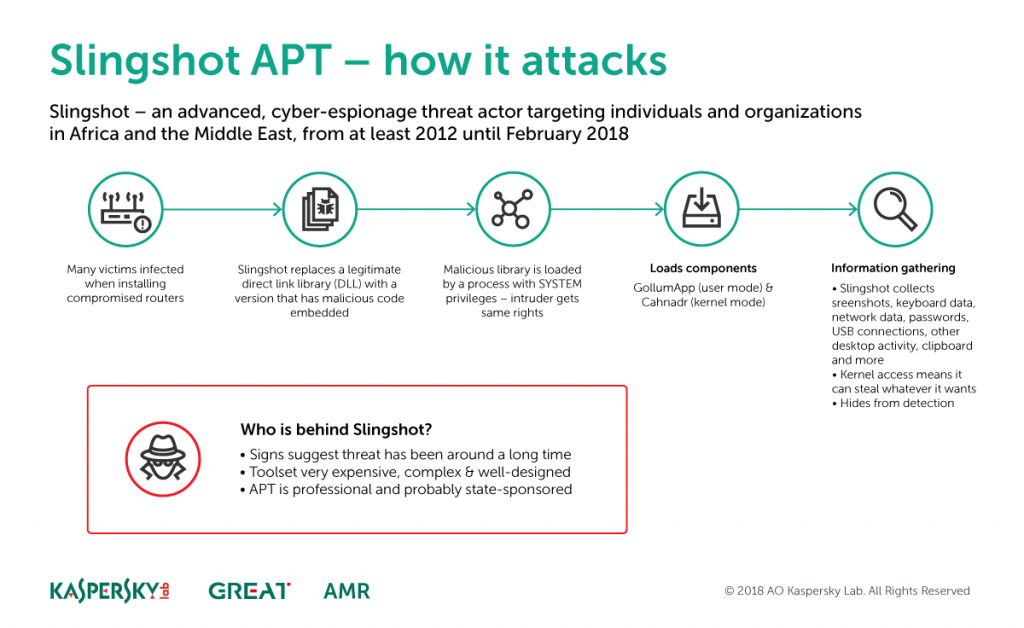

I ricercatori lo definiscono come un APT (Advanced Persistent Threat) composto da diversi moduli, che consentono ai suoi autori di intercettare il traffico Internet e rubare qualsiasi informazione memorizzata sul PC attraverso una serie di strumenti praticamente impossibili da individuare.

Ma andiamo con ordine. Stando alla ricostruzione di Kaspersky, Slingshot è stato diffuso attraverso un vettore di attacco inusuale: una vulnerabilità nei router MikroTik che ha permesso ai pirati di iniettare una DLL infetta colpendo direttamente il computer dell’amministratore.

Grazie a questa tecnica di attacco, in pratica, il PC che si collega all’interfaccia di controllo del router attraverso Winbox Loader (il software usato dai dispositivi MikroTik per la configurazione) viene compromesso attraverso l’iniezione di ipv4.dll, un componente che viene eseguito in memoria e avvia il download di altro codice sul computer.

La tecnica di attacco usata per distribuire Slingshot è decisamente inusuale. Secondo gli analisti i pirati informatici hanno selezionato con cura i loro obiettivi.

I ricercatori, però, non escludono che il malware sia stato diffuso anche con altre tecniche. In alcuni casi, infatti, pur avendo individuato la presenza di Slingshot gli analisti non sono riusciti a risalire al vettore di attacco iniziale. È possibile, per esempio, che abbiano utilizzato una tecnica simile per sfruttare router di altri produttori come “trampolino di lancio” per i loro attacchi.

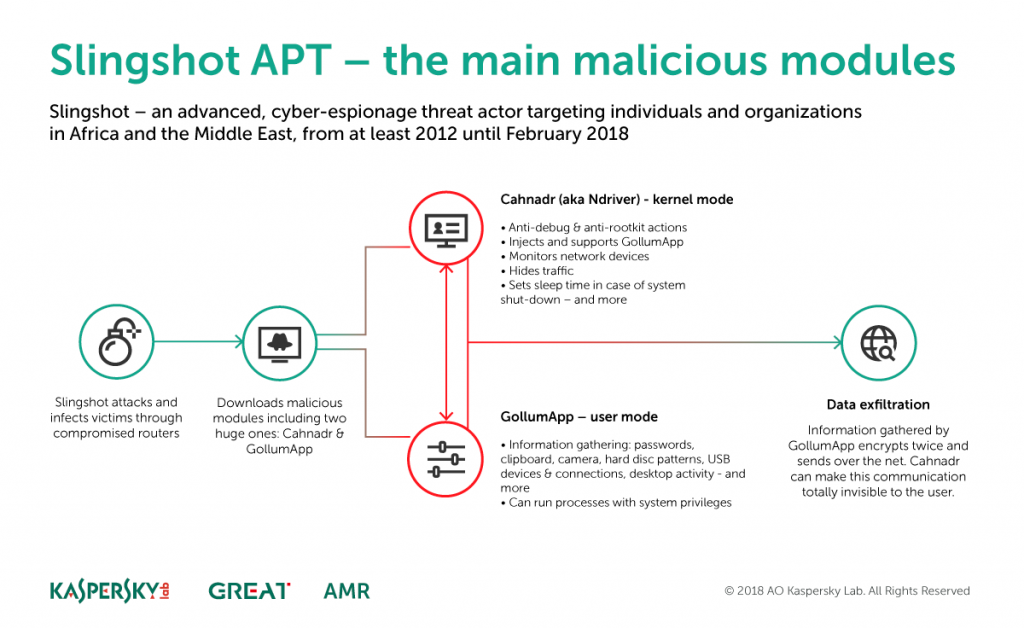

Oltre a usare una tecnica di diffusione piuttosto anomala, Slingshot ha una struttura complessa che gli permette di ottenere persistenza e libertà d’azione fuori dal comune. I due moduli principali che vengono installati si chiamano Cahnadr e GollumApp.

Il primo agisce a livello di kernel e ha, di conseguenza, una libertà di azione impressionante. Tanto più che Cahnadr riesce a funzionare senza interferire con il sistema e provocarne il crash. Un risultato che i ricercatori definiscono “eccezionale”.

GollumApp, invece, mette a disposizione dei cyber-spioni più di 1.500 comandi che consentono loro di rubare qualsiasi tipo di informazione partendo dalla registrazione di tutto quello che viene digitato sulla tastiera, passando per l’uso della webcam e l’accesso a tutte le unità di memoria (USB comprese) collegate al PC.

I due moduli collaborano in perfetta sintonia. Cahnadr, in particolare, sembra agire come “guardaspalle” di GollumApp per impedire il rilevamento da parte degli antivirus.

Per passare inosservato, il malware utilizza un sistema di crittografia proprietario, che permette di rendere inaccessibili tutti i dati del suo codice. Utilizza anche alcuni accorgimenti molto specifici, come quello di disattivare il sistema di deframmentazione del disco, che potrebbe interferire con il suo funzionamento.

Insomma: si tratta di un malware estremamente evoluto e secondo i ricercatori il suo sviluppo ha richiesto tempo, impegno e investimenti notevoli. Qualcosa insomma che fa pensare al coinvolgimento di servizi segreti del livello del famigerato Equation Group, l’unità di cyber-spionaggio che opera per conto della National Security Agency (NSA) statunitense. Una pista, questa, rafforzata dal fatto che i commenti interni al codice sono scritti in inglese.

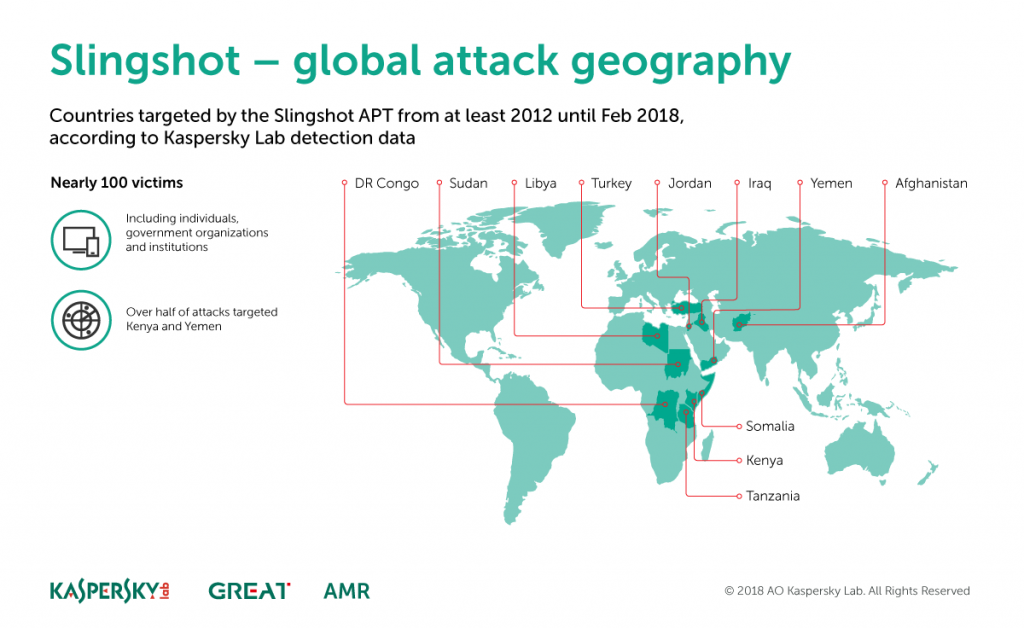

Anche la distribuzione geografica delle vittime lascia supporre che Slingshot sia uno strumento utilizzato dai servizi segreti. I comuni criminali sono raramente interessati ad attaccare paesi come Afghanistan, Libia e Iraq.

Ma da quanto sarebbe in circolazione Slingshot? L’esemplare più vecchio individuato da Kaspersky risalirebbe al 2012 e ne sarebbero state realizzate almeno 6 versioni diverse.

Articoli correlati

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Kaspersky ha collaborato a Synergia II,...

Kaspersky ha collaborato a Synergia II,...Nov 11, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

One thought on “Il nuovo super-trojan di stato si chiama Slingshot ed è attivo dal 2012”