Aggiornamenti recenti Novembre 22nd, 2024 9:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Attacchi DDoS più che raddoppiati lo scorso anno: il report di F5 Labs

- Come playlist e podcast su Spotify promuovono software pirata

- Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

- Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

- Scoperta una nuova variante del ransomware Helldown che colpisce Linux

Cyber-Spionaggio: nuove tecniche e gruppi sempre più specializzati

Apr 16, 2018 Marco Schiaffino Approfondimenti, Attacchi, Campagne malware, Hacking, In evidenza, RSS 1

Professionali, collegati a governi in tutto il mondo e instancabilmente attivi da anni. I gruppi APT non sembrano avere nessuna intenzione di fermarsi.

La potremmo definire la “Serie A” del cyber-crimine. È quella che vede protagonisti gruppi di hacker estremamente preparati, che di solito agiscono prendendo di mira obiettivi di alto livello e portano avanti le operazioni che nel settore vengono definite come Advanced Persistent Threat (APT).

In sintesi si tratta di attacchi “spalmati” sul lungo periodo, che hanno come obiettivo il furto di informazioni riservate come segreti industriali o documenti sensibili delle organizzazioni governative.

A fare il punto su attori e tecniche utilizzate è Kaspersky, che in un webinar a cui Security Info ha potuto partecipare nei giorni scorsi, ha illustrato le ultime evoluzioni nel settore dello spionaggio informatico.

La relazione di Vicente Diaz e Costin Raiu di Kaspersky delinea uno scenario in cui nuove minacce si affiancano a quelle che potremmo definire “vecchie conoscenze” che, in alcuni casi, hanno fatto la loro ricomparsa sulla scena.

Partiamo dalle nuove tecniche di attacco rilevate dai laboratori Kaspersky, che sembrano aver preso di mira in maniera sistematica le infrastrutture hardware delle reti obiettivo dei cyber-spioni.

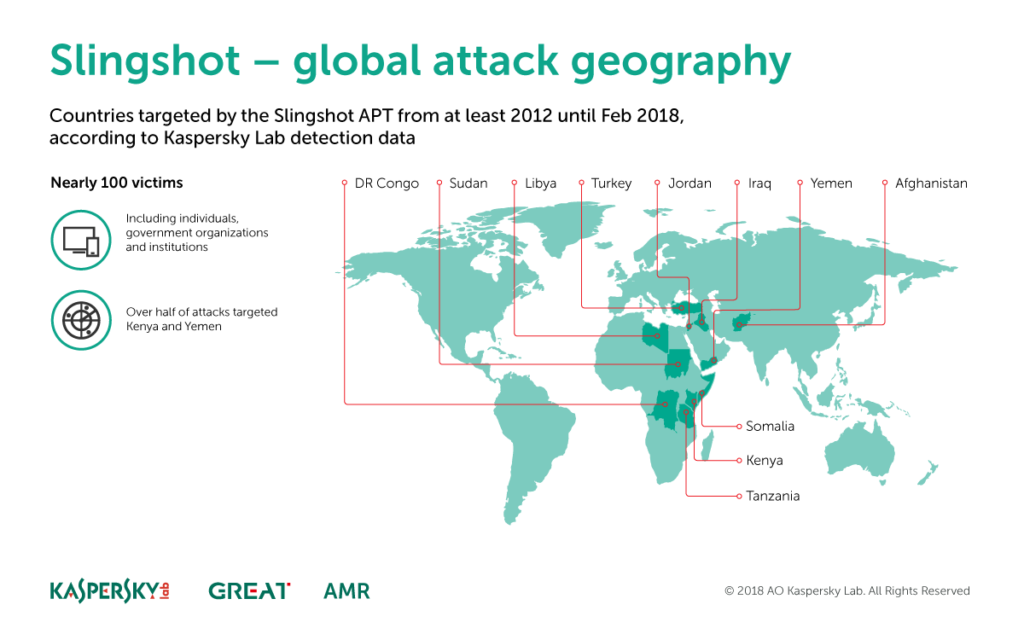

Il primo caso che viene alla mente è ovviamente quello di Slingshot, l’operazione di spionaggio internazionale resa pubblica dalla società di sicurezza russa e che in seguito si è scoperto essere legata all’attività dell’esercito statunitense. Slingshot sfruttava una vulnerabilità nei router Mikro Tik per installare un trojan sui computer dei bersagli.

La campagna di spionaggio portata con Slingshot ha interessato vari luoghi “caldi” del pianeta. Come ipotizzato inizialmente da molti ricercatori, il suo utilizzo era legato ai servizi segreti USA.

Secondo i ricercatori, però, non si tratta di un caso isolato. Anche Inception Framework, un altro gruppo probabilmente collegato ad agenzie governative, ha utilizzato una tecnica simile per raggiungere i suoi obiettivi. LuckyMouse, invece, sembra aver sfruttato i router in maniera diversa, utilizzandoli per gestire il loro sistema di server Command and Control.

Accanto alla nuova “moda” di prendere di mira i router, a preoccupare gli esperti di Kaspersky è la possibilità che facciano la loro comparsa nuovi software di spionaggio in grado di sfruttare le vulnerabilità dei processori (Meltdown e Spectre) che i produttori stanno faticosamente correggendo attraverso la distribuzione di aggiornamenti per il microcode delle CPU.

Una preoccupazione condivisibile, visto che in passato abbiamo assistito a campagne di distribuzione di malware e ad attacchi mirati che facevano leva su vulnerabilità ben più semplici da correggere.

E se alcuni degli obiettivi delle campagne APT sono caduti a causa di semplici bug di Office per cui erano disponibili patch inserite nei “normali” aggiornamenti di Windows, figuriamoci cosa potrà succedere nel caso delle falle di sicurezza di Intel e AMD che hanno avuto un percorso di aggiornamento ben più travagliato.

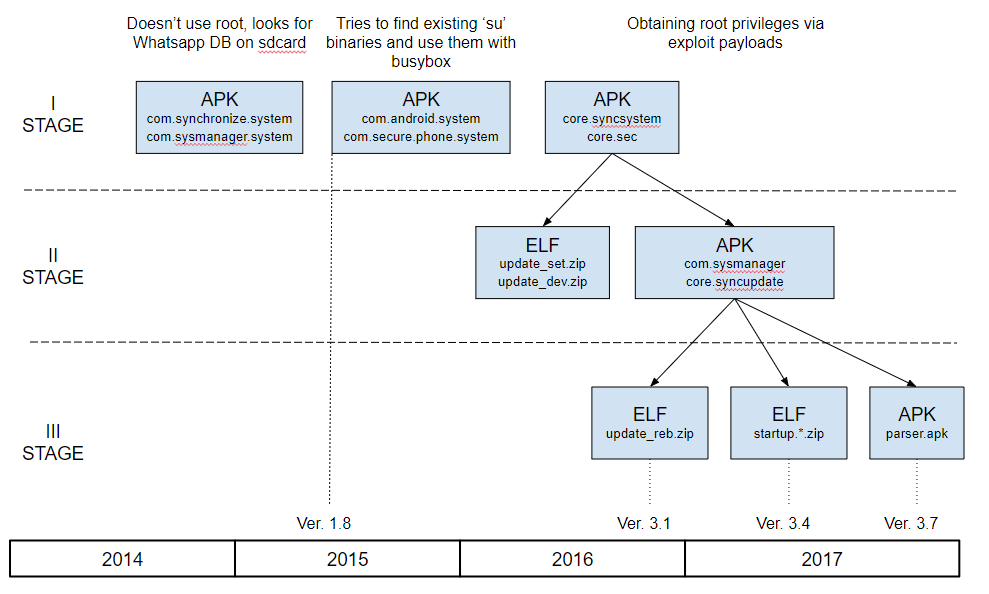

Un capitolo a parte è dedicato a Skygofree, il software di spionaggio Made in Italy di cui abbiamo parlato su Security Info in questo articolo. La particolarità legata a Skygofree non riguarda tanto gli attacchi ai dispositivi Android, che hanno sfruttato “normali” tecniche già viste in passato, quanto quelle dirette a iOS.

***foto***Skygofree è un prodotto commerciale che è stato aggiornato nel corso degli anni e, si scopre adesso, aveva anche una versione in grado di colpire i dispositivi Apple.

Per colpire i dispositivi Apple, infatti, i cyber-spioni hanno messo in piedi un server MDM (Mobile Device Management) che gli ha consentito di installare l’app infetta sui device con sistema iOS.

Spostando la prospettiva agli attori in campo, la panoramica esposta da Kaspersky identifica come prima cosa il campo di azione in cui si sta assistendo all’attività dei gruppi di spionaggio.

La zona in cui si concentra il maggior numero di bersagli è l’Asia, dove Kaspersky ha individuato come attivi vari gruppi conosciuti e no. Tra questi, per esempio, Scarcruft, ma anche Cardinal LIzard, un gruppo attivo dal 2014 che continua a muoversi nell’area.

Un gruppo conosciuto, che è rimasto inattivo per qualche tempo ma è tornato sulla cena negli ultimi tempi è Kimsuky, che si è fatto vivo portando un attacco in occasione di un meeting del Fondo Monetario Internazionale.

I ricercatori di Kaspersky hanno inoltre registrato un picco di attività in medioriente, con gruppi come Lazy Merkaats (attivi in Egitto, Qa

Skygofree è un prodotto commerciale che è stato aggiornato nel corso degli anni e, si scopre adesso, aveva anche una versione in grado di colpire i dispositivi Apple.

tar, Arabia Saudita e negli Emirati Arabi Uniti). Anche qui, però, in campo si muovono alcuni gruppi già conosciuti (come Desert Falcons) e alcune “new entry”.

Le analisi mostrano, però, che tutti gli attori in campo sono in continua evoluzione. È il caso di StrongPity, ribattezzato con il nome di StrongPity2 in seguito a una modifica della loro tecnica di attacco. Il gruppo, infatti, era solito utilizzare FinFisher (un software di spionaggio commerciale piuttosto diffuso – ndr) ma negli ultimi tempi ha sviluppato un impianto “fatto in casa”.

Ancora più accentuata è l’evoluzione di GazaTeam, un gruppo già noto che negli ultimi tempi ha però cambiato radicalmente il suo modus operandi, al punto che i ricercatori ipotizzano che il gruppo abbia subito un cambiamento nella sua formazione o che le sue infrastrutture siano addirittura state hackerate da qualcun altro.

Accanto a questo vero esercito di professionisti dello spionaggio, avvertono dalle parti di Kaspersky, bisogna considerare però che esistono gruppi (e tecniche di attacco) che non sono ancora stati individuati e, di conseguenza, è probabile che questo universo “sommerso” abbia dimensioni ancora maggiori.

Articoli correlati

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

-

Report APT ESET: i gruppi filo-cinesi e...

Report APT ESET: i gruppi filo-cinesi e...Nov 12, 2024 0

-

Kaspersky ha collaborato a Synergia II,...

Kaspersky ha collaborato a Synergia II,...Nov 11, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

Altro in questa categoria

-

Attacchi DDoS più che raddoppiati lo...

Attacchi DDoS più che raddoppiati lo...Nov 22, 2024 0

-

Google scopre 26 nuove vulnerabilità...

Google scopre 26 nuove vulnerabilità...Nov 21, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

-

Una vulnerabilità di un plugin di...

Una vulnerabilità di un plugin di...Nov 18, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Attacchi DDoS più che raddoppiati lo scorso anno: il...

Attacchi DDoS più che raddoppiati lo scorso anno: il...Nov 22, 2024 0

Secondo una ricerca di F5 Labs, gli attacchi DDoS sono... -

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Aumentano le compromissioni di account email delle forze...

Aumentano le compromissioni di account email delle forze...Nov 14, 2024 0

L’FBI ha lanciato un allarme: stando a un avviso... -

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...Nov 13, 2024 0

I ricercatori di Securonix hanno scoperto CRON#TRAP, una... -

Report APT ESET: i gruppi filo-cinesi e iraniani...

Report APT ESET: i gruppi filo-cinesi e iraniani...Nov 12, 2024 0

Le minacce APT sono in aumento e in molti casi stanno...

Minacce recenti

Come playlist e podcast su Spotify promuovono software pirata

Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

Off topic

-

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul... -

In Microsoft le paghe dei manager dipenderanno dal livello...

In Microsoft le paghe dei manager dipenderanno dal livello...Mag 08, 2024 0

L’ultimo non è stato un buon anno per Microsoft:...

Post recenti

-

Attacchi DDoS più che raddoppiati lo scorso anno: il...

Attacchi DDoS più che raddoppiati lo scorso anno: il...Nov 22, 2024 0

Secondo una ricerca di F5 Labs, gli attacchi DDoS sono... -

Come playlist e podcast su Spotify promuovono software...

Come playlist e podcast su Spotify promuovono software...Nov 21, 2024 0

Playlist e podcast sono l’esca ideale per attirare ignari... -

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Una grave data breach ha colpito le aziende statunitensi di...

Una grave data breach ha colpito le aziende statunitensi di...Nov 20, 2024 0

Una campagna di spionaggio a opera di hacker cinesi ha... -

Scoperta una nuova variante del ransomware Helldown che...

Scoperta una nuova variante del ransomware Helldown che...Nov 19, 2024 0

I ricercatori di Sekoia hanno individuato una nuova...

One thought on “Cyber-Spionaggio: nuove tecniche e gruppi sempre più specializzati”