Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Proteggersi dagli attacchi indiretti? Serve controllo!

Mag 11, 2018 Marco Schiaffino Approfondimenti, In evidenza, Scenario, Tecnologia 0

Abbiamo un sistema di protezione a prova di bomba. Ma se i pirati colpiscono un’azienda con cui collaboriamo e ci colpiscono da lì?

Quanto conta l’attenzione alla sicurezza informatica quando si sceglie di collaborare con qualcun altro? Molto. La regola che si dovrebbe considerare, infatti, è che il livello di sicurezza di un’azienda dipende anche da quello di tutte le altre con cui lavora.

Il problema non è nuovo ed è confermato da decine di casi di cronaca in cui si assiste sempre allo stesso copione: per colpire il pesce grosso, che ha sistemi di protezione difficili da aggirare, i pirati prendono di mira il pesce piccolo per poi usarlo come “trampolino di lancio” per il vero attacco.

Dal punto di vista di chi si trova a gestire la cyber-sicurezza all’interno di un’azienda che ha numerosi partner, il tutto si tramuta in un vero incubo.

Con la diffusione del cloud e la tendenza a condividere una sempre maggiore quantità di dati con le aziende con cui si collabora, il concetto di perimetro si è pressoché dissolto e la violazione dei sistemi di un partner si trasforma, di conseguenza, in una vulnerabilità dalle conseguenze potenzialmente devastanti.

A peggiorare la situazione c’è il fatto che le contromisure disponibili sono davvero poche. Scartata l’idea di creare un sistema di sicurezza informatica condiviso con tutti i soggetti con cui si collabora, l’unico argine aa un attacco portato con questa strategia è quella di “blindare” il più possibile le aree condivise, introducendo strumenti di verifica dell’identità e sistemi di autenticazione a due fattori che rendano più difficile l’accesso anche in caso di un incidente di sicurezza.

L’esperienza, però, insegna che tutto questo può non essere sufficiente e la (sana) paranoia rimane ben presente in un angolo del cervello. Anche perché non è necessario che il rapporto di collaborazione preveda una condivisione fisica (o virtuale) di infrastrutture.

La forza di un sistema dipende dalla forza dell’anello più debole della catena. E può essere in un’altra azienda…

Pensiamo per esempio al caso in cui i cyber-criminali riescano a violare un account email di un partner e lo utilizzino per portare un attacco di phishing.

La crescente attenzione a questa problematica sta portando molte aziende a predisporre sistemi di valutazione dei livelli di sicurezza dei partner (almeno negli USA, dove è procedura comune) che però hanno tutti i limiti legati alle procedure che vengono utilizzate per portarle a compimento.

Il classico sistema di richiesta di documentazione e risposta, infatti, ha un difetto che nel settore della sicurezza può pesare parecchio: è terribilmente lento e rischia di lasciare dei “buchi” estremamente pericolosi.

Una possibile soluzione arriva da un settore che potremmo definire “collaterale” alla sicurezza in senso stretto: le piattaforme integrate di servizi IT che molte aziende cominciano a usare per gestire aspetti come questo.

Nel corso di Knowledge18, la conferenza di ServiceNow in svolgimento in questi giorni a Las Vegas, abbiamo avuto l’occasione di partecipare a una sessione pratica dedicata proprio all’utilizzo di questi strumenti.

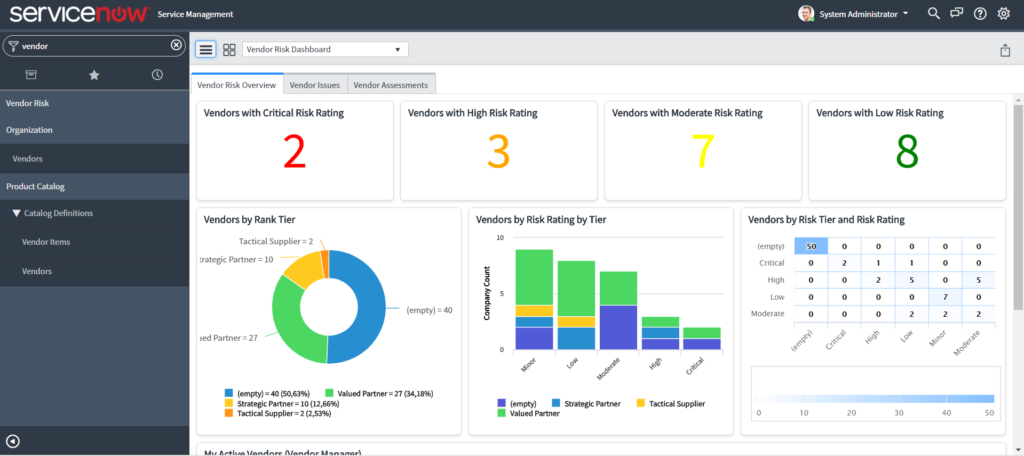

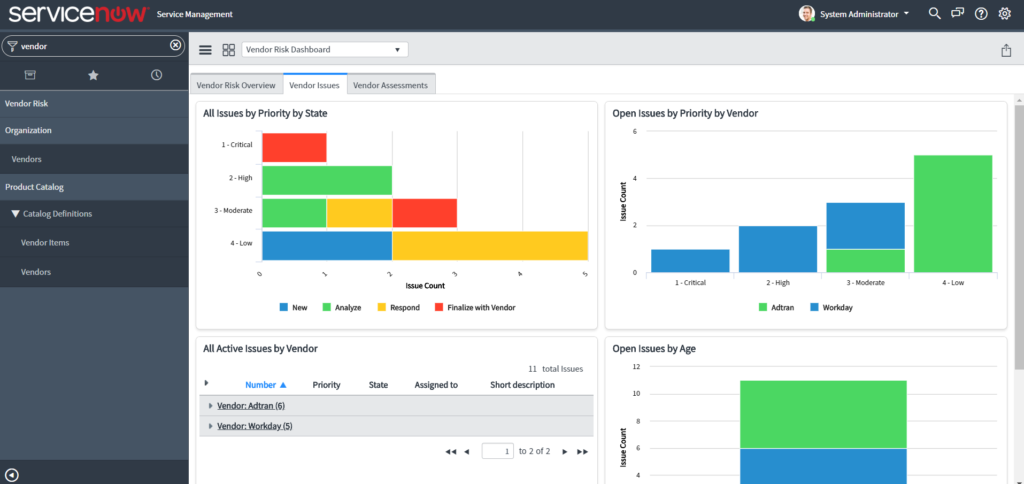

Il sistema (chiamato Vendor Risk Management) è piuttosto sofisticato e prevede un sistema di valutazione basato su questionari che permettono di individuare gli eventuali punti deboli nelle procedure e policy del partner.

Tutto avviene attraverso un portale dedicato che permette ai partner e collaboratori di ricevere e riconsegnare la documentazione richiesta (compresi i questionari) necessari per generare la valutazione di rischio.

La logica, in pratica, è quella di creare un sistema automatizzato che permette di sapere quale sia il livello di sicurezza delle altre realtà con cui si sta lavorando.

Non stiamo infatti parlando di comunicazioni via email (che rischia di trasformarsi nel classico “ping-pong” di messaggi tra uffici di due diverse aziende) ma di un processo continuo che “funziona da solo” può essere monitorato costantemente.

La forza di un sistema dipende dalla forza dell’anello più debole della catena. E può essere in un’altra azienda…

Secondo Geeta Jhamb e Scott Ferguson, che hanno illustrato il sistema nel corso della sessione pratica, è proprio questo aspetto il più importante per mantenere un buon livello di controllo sulla valutazione di rischio.

Non solo: la stessa piattaforma permette anche di eseguire controlli incrociati per verificare il rispetto delle policy interne, ma anche di inviare segnalazioni su eventuali problemi riscontrati nella valutazione e avere un feedback immediato.

La forza di un sistema dipende dalla forza dell’anello più debole della catena. E può essere in un’altra azienda…

In futuro (a settembre) il sistema utilizzerà anche il sistema del Security Score (una valutazione indipendente applicata da un provider indipendente – ndr) che potrà essere utilizzato per gestire l’invio di richieste di valutazione aggiuntive o modificare il tipo di documentazione richiesta a seconda delle necessità.

È probabile che l’implementazione di un sistema del genere non sia sufficiente a dissolvere completamente quella (sana) paranoia di cui abbiamo parlato in precedenza. In qualche modo, però, aiuta.

- Geeta Jhamb, Knowledge18, Marco Schiaffino, rischio, Scott Ferguson, ServiceNow, Vendor Risk Management

Articoli correlati

-

7 istanze su 10 di ServiceNow esposte...

7 istanze su 10 di ServiceNow esposte...Mar 10, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...