Aggiornamenti recenti Aprile 9th, 2025 11:08 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

- PDF pericolosi: il 22% degli attacchi proviene da questi file

- CERT-AGID 29 marzo – 4 aprile: le università nel mirino

- L’Italia è tra gli obiettivi principali del cybercrime

Pirati prendono di mira i centri assistenza Samsung in Italia

Lug 17, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Gli attacchi puntavano a compromettere i PC dei dipendenti con un trojan. Gli esperti: “un attacco preparato con cura maniacale”.

I dettagli sono stati pubblicati solo adesso, ma gli attacchi che hanno preso di mira i centri di assistenza di Samsung Italia sono in realtà cominciati lo scorso 2 aprile, giorno in cui è stata individuata la prima email infetta.

Come spiegano Gianfranco Tonello, Federico Girotto e Michele Zuin in un report pubblicato dalla società di sicurezza TG Soft, l’episodio sembra una replica di un attacco portato nel mese di marzo in Russia, che aveva sempre come obiettivo Samsung.

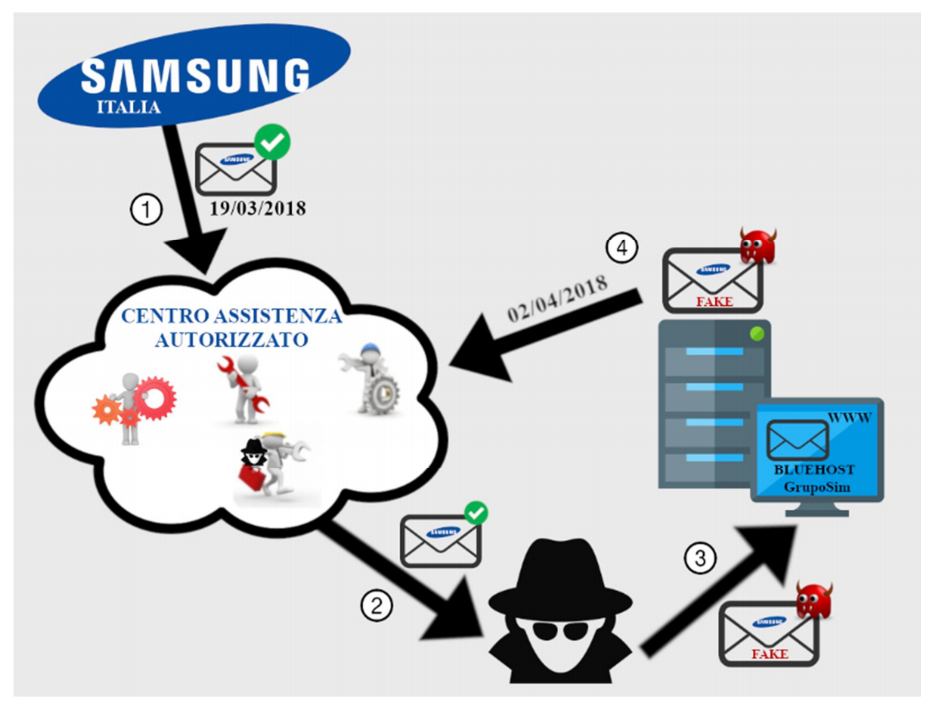

Tutto inizia con un’email (oggetto: “Comunicazione 18-061: gestione centri non autorizzati”) che sembra provenire da un indirizzo legittimo di Samsung e, per la precisione, dall’IT Service Manager di Samsung Italia. Il messaggio è scritto in italiano perfetto e contiene anche i contatti reali (numero di telefono ed email) del presunto mittente.

Allegato al messaggio c’è un file Excel chiamato QRS non autorizzati.xlsx che contiene effettivamente un elenco dei centri di assistenza non autorizzati, ma non solo: al suo interno c’è anche una porzione di codice che sfrutta una vulnerabilità di Office.

Si tratta di una falla di sicurezza conosciuta (CVE-2017-11882), di cui abbiamo parlato in questo articolo, che avvia l’esecuzione del malware sul computer in cui viene aperto il file. Una tecnica particolarmente insidiosa, poiché a differenza di quanto accade con altre vulnerabilità (per esempio quelle basate su comandi Macro) non visualizza alcun messaggio al momento dell’esecuzione.

In questo specifico caso, però, l’attacco è ancora più subdolo. La vulnerabilità, infatti, avvia il download del malware da un server che secondo i ricercatori è collegato a un centro di assistenza autorizzato Samsung.

Secondo i ricercatori, è probabile che i pirati abbiano intercettato l’email originale proveniente da Samsung, abbiano modificato l’allegato inserendo il codice malevolo e abbiano poi inviato nuovamente il messaggio ai dipendenti dell’azienda.

Il file scaricato al momento dell’apertura del file Excel viene memorizzato sul computer con il nome di notepad.exe, al cui interno c’è un altro eseguibile chiamato o BootstrapCS.exe.

È quest’ultimo a occuparsi dell’installazione del trojan, non prima di aver eseguito una serie di controlli per assicurarsi di non essere all’interno di una sandbox o di un sistema virtuale.

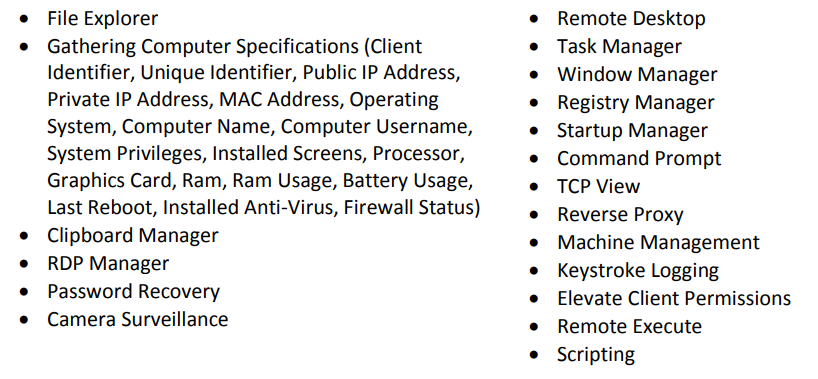

Il trojan non è un capolavoro dal punto di vista tecnico: si tratta in pratica di una versione modificata di Imminent-Monitor, un software commerciale con funzioni di controllo remoto che permette però di fare quello che si vuole sul computer.

Un elenco delle funzioni disponibili attraverso Imminent-Monitor. Ce n’è abbastanza per raccogliere un bel po’ di informazioni…

A quanto pare, però, i pirati che si nascondono dietro questa campagna di attacchi non amano correre rischi e preferiscono avere la certezza di poter agire con la massima libertà.

A questo scopo utilizzerebbero il software di controllo remoto per installare altri trojan (Revcode WebMonitor e Bladabindi) che hanno diverse funzioni di spionaggio, tra cui la possibilità di registrare dalla webcam e dal microfono, catturare schermate dal monitor, registrare tutto ciò che viene digitato sulla tastiera e copiare il contenuto degli appunti.

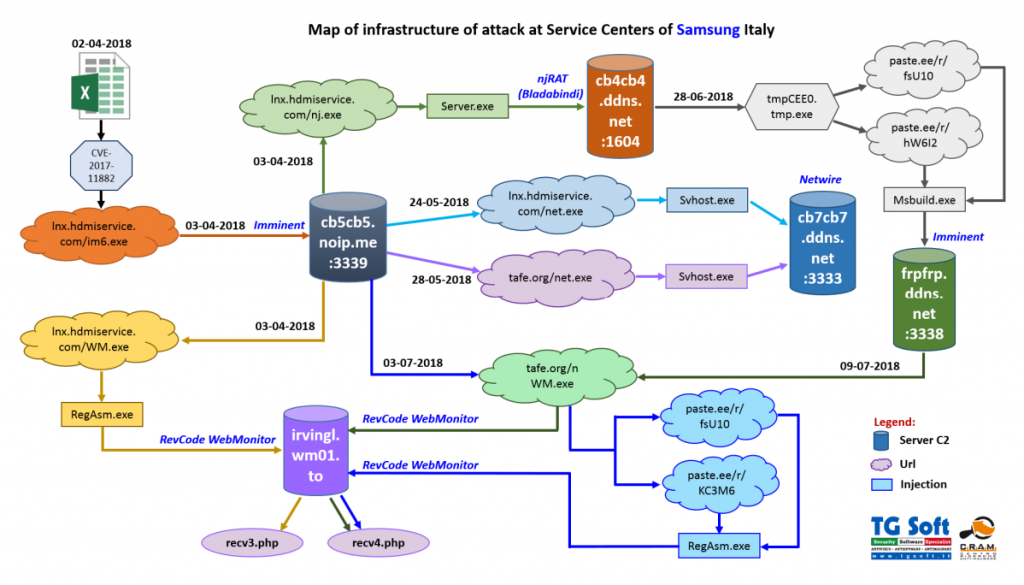

Tanto per non sbagliare, i cyber-criminali hanno inoltre associato a ogni trojan (nel corso della campagna ii ricercatori ne hanno identificati 5 varianti diverse) un server Command and Control differente.

Lo schema dell’infrastruttura usata dai pirati rende l’idea della complessità dell’attacco.

Secondo i ricercatori, l’attacco avrebbe avuto l’obiettivo di colpire (o cercare di colpire) tra i 200 e i 300 bersagli all’interno dell’ecosistema dei centri di assistenza Samsung.

Nessuna idea, invece, di quale potesse essere lo scopo finale dei cyber-criminali. Ma una volta messe le mani sui computer che gestiscono una rete di quelle dimensioni, crediamo che ai pirati non sarebbe rimasto che l’imbarazzo della scelta.

Articoli correlati

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

-

Un malware Android ha infettato più di...

Un malware Android ha infettato più di...Set 16, 2024 0

Altro in questa categoria

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

ChatGPT ha creato un passaporto che supera la verifica dell’identità

PDF pericolosi: il 22% degli attacchi proviene da questi file

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a... -

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

CERT-AGID 29 marzo – 4 aprile: le università nel mirinoApr 07, 2025 0

Il CERT-AGID ha rilevato e analizzato, nel corso... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime...