Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Ecco il primo rootkit per UEFI. Si chiama Lojax e lo usa Fancy Bear

Set 28, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, Minacce, News, RSS, Scenario, Tecnologia 0

Teorizzato da tempo, il rootkit ha fatto la sua comparsa e porta una firma prestigiosa: quella del gruppo che gli USA considerano il pericolo pubblico numero uno.

Per gli esperti di sicurezza, la creazione di un rootkit per UEFI era una sorta di esercizio accademico che ha popolato per mesi le agende di conferenze e incontri. Ora è diventato realtà e ha metterlo a punto sembra sia stato uno dei gruppi hacker più celebri del momento: Fancy Bear.

Conosciuto anche come APT28, il gruppo di cyber-spioni è accusato di aver combinato un po’ di tutto: dagli attacchi al governo tedesco emersi lo scorso marzo alla creazione della botnet VPNFilter che sta togliendo il sonno a un buon numero di esperti.

La creazione di Lojax, quindi, sarebbe la ciliegina sulla torta di una “carriera” che nell’ottica dei pirati informatici si può considerare ormai strepitosa. Ad accendere i riflettori sul rootkit è stata ESET, che ne ha illustrato le caratteristiche nella giornata di ieri in occasione del Microsoft BlueHat 2018.

Il modulo analizzato da ESET verrebbe installato all’interno della SPI flash memory del sistema e consentirebbe, di conseguenza, un livello di persistenza elevatissimo, in grado di “sopravvivere” anche alla reinstallazione del sistema operativo.

Le indagini di ESET dimostrerebbero che Fancy Bear avrebbe usato Lojax per colpire alcuni obiettivi nei Balcani e in centro Europa. Analizzandolo, i ricercatori sono riusciti anche a ricostruirne l’origine.

Il rootkit, stando a quanto appurato da ESET, sarebbe la diretta evoluzione di un progetto passato del gruppo hacker, che aveva “modificato” un software antifurto chiamato LoJack (ne abbiamo parlato in questo articolo) per trasformarlo in un trojan.

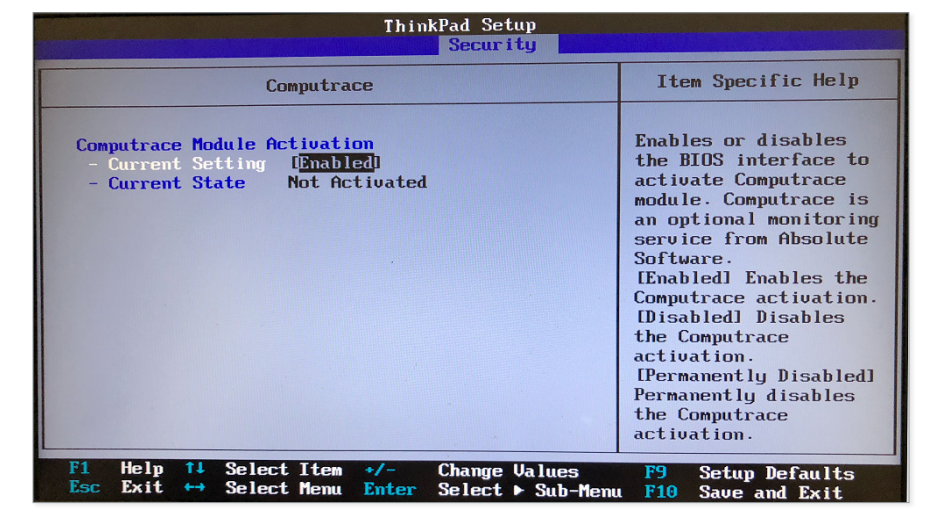

Una delle caratteristiche di LoJack era proprio quella di installarsi a livello di BIOS (o di UEFI) e, a quanto pare, i cyber-spioni di APT28 hanno pensato bene di portarne avanti lo sviluppo creando uno strumento di attacco estremamente efficace.

Per installare Lojax, i pirati usano un driver kernel (RwDrv.sys) in grado di patchare UEFI, che viene fornito con uno strumento gratuito chiamato RWEverything.

I passaggi per l’infezione sono tre: il primo prevede la copia delle impostazioni di sistema su un file di testo, il secondo la creazione di un’immagine del firmware installato nella SPI flash memory e la terza l’aggiunta del codice malevolo all’immagine, che nella sua versione modificata viene poi riversata nella memoria.

Nel caso in cui la piattaforma non consenta la scrittura sulla memoria SPI, il malware utilizza un exploit già noto per ottenere l’accesso in scrittura.

A questo punto il rootkit è in una posizione di assoluto vantaggio e può svolgere il compito per cui è programmato: caricare un malware sul sistema operativo e assicurarsi che venga avviato a ogni accensione del computer.

Secondo i ricercatori di ESET, gli strumenti per evitare l’infezione ci sono, anche se nessuno di questi si può considerare “a prova di bomba”.

Uno di questi è Secure Boot, il sistema che verifica i certificati digitali dei driver e dei firmware all’avvio. Lojax è infatti sprovvisto di un certificato digitale (già, ma per quanto?) e verrebbe bloccato.

I ricercatori, in ogni caso, sottolineano che l’unica strategia per mitigare il rischio di attacchi come questo passa da un’accurata configurazione di UEFI, appannaggio di sviluppatori e produttori piuttosto che dei responsabili di sicurezza.

Per fortuna, sembra che gli hacker di Fancy Bear utilizzino Lojax solo per gli attacchi mirati diretti a obiettivi di alto livello ed è improbabile che in futuro si possa assistere ad attacchi “a tappeto” con questa tecnica.

Articoli correlati

-

Una vulnerabilità di UEFI Secure Boot...

Una vulnerabilità di UEFI Secure Boot...Gen 16, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

-

CosmicBeetle si allea con altri gruppi...

CosmicBeetle si allea con altri gruppi...Ott 01, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...