Aggiornamenti recenti Marzo 11th, 2026 3:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Rapporto Clusit 2026: gli attacchi cyber crescono del 49%

- Plug-in di Chrome cambiano proprietà e diventano malware

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

Cambiare prospettiva nella sicurezza: pensare da “Red Team”

Ott 04, 2018 Marco Schiaffino Approfondimenti, Hacking, In evidenza, RSS, Scenario, Tecnologia, Vulnerabilità 0

L’esperto di F-Secure spiega: “Impossibile pensare di proteggere i sistemi da qualsiasi tipo di attacco. Bisogna concentrarsi sulla detection”.

Quando si parla a tu per tu con Tom Van de Wiele, l’effetto che se ne ricava è piuttosto straniante. Nonostante l’aspetto “pulito” di questo ragazzone che supera abbondantemente il metro e ottanta, le parole che escono dalla sua bocca quando parla di sicurezza informatica sono taglienti come rasoi e chi lo ascolta ha la netta sensazione di trovarti indifeso come un pulcino nella tana della volpe.

“Il mio compito è di mettere alla prova i sistemi di sicurezza delle aziende violando le loro protezioni” spiega in apertura del suo intervento. “E nel 99% dei casi ci riesco”.

Tom è un “ethical hacker” e si occupa di penetration testing per F-Secure, un ruolo piuttosto particolare. Nel gioco di ruolo della cyber-security il suo posto è in campo è infatti nel Red Team, quella che molti definirebbero la squadra dei “cattivi”.

Un ruolo che ha un’utilità fondamentale nel panorama odierno della sicurezza informatica, in cui le regole del gioco sono cambiate radicalmente. “Il mio compito è quello di verificare lo scenario peggiore immaginabile, cioè quello in cui un’azienda si trovi di fronte a un attacco mirato portato da un avversario con risorse illimitate e una ferma determinazione”.

Le minacce che dobbiamo fronteggiare oggi sono di diversa natura e la classica impostazione di protezione del perimetro ha senso solo fino a quando ci troviamo di fronte a un ragazzino che utilizza uno script per pescare nel mucchio le sue vittime.

Appena il gioco si fa più serio, come quando ci si trova di fronte a un gruppo di pirati specializzati in APT che puntano a grandi aziende o addirittura lavorano su commissione per rubare la proprietà intellettuale di una multinazionale, le regole cambiano.

Nella sua filosofia (impossibile da non condividere per chi mastica di sicurezza informatica) il concetto di “protezione” assume una dimensione completamente diversa. Il punto di partenza è l’idea che, di fronte alla complessità dello scenario, pensare di rendere “impossibile” l’accesso ai sistemi a un cyber-criminale è un’illusione.

Il punto debole? Le comunicazioni

Quando illustra il suo lavoro di pentester, lo fa con una chiarezza cristallina, partendo dall’individuazione dei punti deboli su cui è possibile fare leva per avere accesso alle informazioni che si stanno cercando.

“Il punto debole delle aziende è nella gestione della comunicazione. Ci sono troppi strumenti per comunicare e di solito vengono usati male” esordisce Tom. “L’obiettivo più facile di solito è l’email, ma tutti i sistemi di comunicazione, dal mio punto di vista, è da considerare una superficie d’attacco”.

Questa prima considerazione permette già di individuare un primo sistema di mitigazione del rischio: isolare gli strumenti di comunicazione da quelli utilizzati per compiere operazioni “sensibili”.

Il 99% degli attacchi alle aziende, per esempio, prendono di mira chi gestisce l’amministrazione, cioè chi paga i conti. Nonostante ciò, pochissime aziende pensano di mettere in campo policy che separino nettamente le funzioni.

“Se l’impiegato che si occupa di gestire i pagamenti usa lo stesso computer anche per leggere email e accedere ai social network siamo già di fronte a un problema” spiega l’esperto di F-Secure. “Cosa costerebbe dargli un secondo computer e tenere i due ambiti separati?”

Un discorso simile vale per la gestione degli allegati, che continuano a rappresentare uno dei vettori di attacco più usati dai pirati informatici per colpire in remoto i sistemi delle aziende.

Secondo Tom, l’impostazione di usare sistemi di blacklist sui formati non ha senso. Anche perché bloccare PDF, file di Office e altri formati comunemente usati dai cyber-criminali è oggettivamente impossibile. Sarebbe meglio, piuttosto, applicare dei filtri che impediscano la trasmissione (o attivino controlli) per gli allegati di quel tipo che arrivano da indirizzi email con domini esterni all’azienda.

Quando si passa a parlare di servizi cloud, poi, gli brillano letteralmente gli occhi. “La maggior parte delle aziende non tiene log degli accessi ai servizi remoti” spiega. “E anche quando lo fanno, si tratta di un’accozzaglia di informazioni da cui non si riesce a capire niente”.

La prospettiva del Read Team

Guardare la sicurezza attraverso gli occhi di un penetration tester è un esercizio salutare, in primo luogo perché aiuta a cambiare la prospettiva con cui si guarda alle cose. In primo luogo per ricordarsi che il mondo fisico e quello digitale non sono separati.

Quando spiega quali sono i primi passi per preparare un attacco (la fase di pianificazione può richiedere anche 3 o 4 mesi) sembra di assistere allo spezzone di un film di spionaggio.

La raccolta di informazioni parte dalle fonti “aperte” come il recupero delle planimetrie degli edifici da Google Maps e dagli uffici comunali, per arrivare alla raccolta di informazioni recuperando documenti dalla spazzatura.

Dalle mail stampate e cestinate è possibile ottenere indirizzi di posta elettronica, farsi un’idea sull’organigramma e cominciare a capire quali possano essere gli obiettivi sensibili.

La mappatura dei sistemi di comunicazione, invece, non è un problema. “Per eseguire una scansione di tutti i dispositivi (si stima che siano 4,3 miliardi – ndr) bastano 5 minuti e qualche decina di dollari” sottolinea Tom.

Tra le tecniche utilizzate dai pentester ci sono anche vere e proprie tecniche di spionaggio, che sfruttano il senso comune piuttosto che complessi attacchi informatici. Uno degli esempi che porta Tom è quello che ha utilizzato per raccogliere informazioni in una delle operazioni portate a termine.

L’obiettivo era farsi un’idea di come funzionassero le cose all’interno e per scoprirlo si è limitato a spedire un pacco a un impiegato in ferie (un controllo su Facebook permette di scoprire facilmente chi non sarà in ufficio per qualche settimana) contando sul fatto che il plico sarebbe stato lasciato sulla sua scrivania.

All’interno della scatola (sulla quale erano stati praticati numerosi forellini) c’era uno smartphone programmato per registrare e trasmettere tutte le conversazioni captate nel raggio d’azione del microfono e che gli ha permesso di sapere tutto quello che gli serviva su ciò che accadeva nell’ufficio.

E nel caso in cui qualcuno avesse aperto il pacco? Nessun problema: il dispositivo era programmato per eseguire un reset nel caso in cui la fotocamera avesse rilevato troppa luce provocata dall’apertura della scatola.

Si chiama social engineering, bellezza

Per violare i sistemi di un’azienda non basta una backdoor sofisticata, serve anche riuscire a piazzarla. Per fortuna (di chi attacca) c’è un elemento che gioca a suo favore: il fattore umano.

“Se si sa come colpire, il successo è garantito” dice Tom. “L’importante è toccare i tasti giusti”. E il tasto giusto, secondo il pentester, è l’emotività.

“Se voglio fare in modo che il mio obiettivo faccia il fatidico clic sul link che comprometterà il suo computer devo fare in modo che agisca d’impulso, provocandogli uno shock emotivo sufficiente a fare in modo che abbassi le difese per quei pochi secondi”.

Il metodo migliore è quello di suscitare indignazione o paura. “Un messaggio in cui si annuncia l’esclusione da un gruppo a causa di una lamentela è un metodo che funziona invariabilmente” prosegue l’esperto di F-Secure.

Per aumentare le probabilità di successo, poi, è fondamentale scegliere il bersaglio più vulnerabile. “Se un neo-assunto riceve un’email in cui un suo superiore si lamenta della qualità del suo lavoro, per esempio nella redazione di un report, non ci penserà due volte prima di aprire il documento incriminato per capire dove abbia sbagliato”.

In alcuni casi, però, Tom si è trovato nelle condizioni di utilizzare tecniche più complesse e… un po’ di inventiva. Come ci ha spiegato, però, ci vuole poco per colpire sistemi che ormai hanno una superficie di attacco enorme.

Un esempio? In un caso il team di Van de Wiele è riuscito a “convincere” un impiegato ad aprire un eseguibile sul suo computer con una semplice telefonata, usando un trucco decisamente semplice: prima hanno provocato delle interferenze radio a mouse e tastiera (agendo dall’esterno) per simulare un malfunzionamento.

Quando il bersaglio ha raggiunto il giusto livello di esasperazione, gli hanno telefonato (alterando il numero del cellulare per far apparire che la chiamata arrivasse da un apparecchio interno) fingendosi dei tecnici e inviandogli via email il file che avrebbe dovuto contenere l’aggiornamento dei driver che avrebbe risolto il problema. Dentro, naturalmente, c’era un trojan.

Un rotolo di carta igienica vi seppellirà

L’importanza del “pensiero laterale” non riguarda solo la dimensione informatica, ma anche quella fisica. Come spiega Tom, infatti, per violare i sistemi di un’azienda è spesso necessario ottenere l’accesso fisico ai computer.

Aggirare telecamere, controlli e sistemi di accesso, però, è spesso più facile di quanto si possa pensare e non c’è nemmeno bisogno di utilizzare dispositivi da fantascienza.

Per entrare in un edificio evitando lo sguardo di guardie e receptionist, per esempio, può bastare utilizzare le uscite laterali, che normalmente consentono l’apertura solo dall’interno. Come? Se sono controllate da un sensore basta utilizzare una bomboletta di aria compressa.

Per quanto riguarda I sistemi di controllo degli accessi, c’è l’imbarazzo della scelta. “Molti impiegati non hanno la consapevolezza che i badge di sicurezza possono essere clonati usando un dispositivo che registra il loro segnale a distanza ravvicinata” spiega Tom. “Basta riuscire ad avvicinarsi abbastanza per ottenerne una copia”.

A peggiorare la situazione c’è il fatto che poche aziende usano sistemi “intelligenti” per controllare l’uso dei badge. “Se la stessa persona risulta essere entrata in due stanze alle estremità opposte dell’edificio a distanza di pochi secondi dovrebbe scattare un allarme” chiosa Tom. “Questo però non succede quasi mai”.

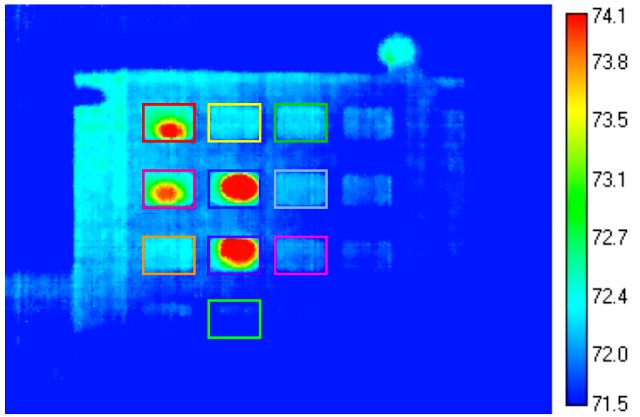

Non va meglio con le porte che usano codici di accesso numerici. Per superarli basta investire 200 dollari in una telecamera termica (ce ne sono da collegare allo smartphone) che permette di catturare l’immagine del tastierino immediatamente dopo che un impiegato ha digitato il codice.

Interpretare l’immagine è terribilmente semplice: le tracce di calore più intense corrispondono al tasto premuto per ultimo, quelle meno intense ai primi.

E che dire dei sistemi fisici di “blocco” dei portatili? In questo caso la vulnerabilità è quasi esilarante. Per forzarne il sistema di chiusura è infatti sufficiente… un rotolo di carta igienica!

Cambiare il concetto di sicurezza

Se tutti i sistemi di protezione citati possono essere aggirati, come si può ancora parlare di sicurezza? Secondo Tom la consapevolezza di quanto siano vulnerabili i singoli sistemi deve semplicemente portarci a un cambio di paradigma.

È possibile solo fare due cose: rendergli il compito il più difficile possibile e organizzarsi per individuarne l’azione con la massima tempestività.

“Se un pirata informatico troverà troppo difficile penetrare i tuoi sistemi, finirà per cercare un bersaglio più facile da colpire” spiega. E ribadisce il concetto con una metafora piuttosto cinica, ma decisamente efficace: “la soluzione non è riuscire a correre più veloce dell’orso, ma più veloce dei tuoi amici”.

Di fronte a un avversario sufficientemente determinato e con risorse illimitate (sia in termini di mezzi che di tempo) l’unica speranza è quella di affidarsi alla detection. In altre parole: dare per scontato che supererà le protezioni e organizzarsi per individuarlo prima che riesca a fare danni.

“Nel senso comune si immagina la sicurezza come la costruzione di una fortezza inespugnabile con un pesante portone al suo ingresso” spiega. “In realtà l’unica soluzione efficace è quella di trasformare i propri sistemi nell’equivalente di un campo da football attraversato da migliaia di sottili fili con attaccati dei campanelli”.

Articoli correlati

-

1 consumatore su 4 è stato vittima di...

1 consumatore su 4 è stato vittima di...Nov 09, 2023 0

-

WithSecure offre una protezione...

WithSecure offre una protezione...Ott 27, 2022 0

-

F-Secure Corporate Security diventa...

F-Secure Corporate Security diventa...Mar 23, 2022 0

-

Anche i tecnici a rischio di phishing

Anche i tecnici a rischio di phishingFeb 07, 2022 0

Altro in questa categoria

-

Rapporto Clusit 2026: gli attacchi...

Rapporto Clusit 2026: gli attacchi...Mar 11, 2026 0

-

Plug-in di Chrome cambiano proprietà e...

Plug-in di Chrome cambiano proprietà e...Mar 10, 2026 0

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%Mar 11, 2026 0

Il 2025 segna un nuovo record storico per la criminalità... -

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%

Rapporto Clusit 2026: gli attacchi cyber crescono del 49%Mar 11, 2026 0

Il 2025 segna un nuovo record storico per la -

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo...