Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Ora Mirai prende di mira i server LInux

Nov 23, 2018 Marco Schiaffino Attacchi, Malware, News, RSS 0

Un gruppo di pirati ha modificato la botnet specializzata in IoT per colpire Apache Hadoop YARN. L’obiettivo è di usare i server compromessi per attacchi DDoS.

Si potrebbe chiamare “evoluzione della specie”, ma la notizia di una nuova versione di Mirai che prende di mira i server Linux è un sintomo di come lavorino i cyber-criminali oggi.

Ogni malware che compare su Internet, oltre a causare danni di per sé, si trasforma infatti in uno strumento di attacco a disposizione di chiunque abbia la voglia (e le capacità) di modificarlo per adattarlo alle sue strategie.

In questo caso i pirati informatici hanno preso un worm specializzato nell’attacco ai dispositivi della Internet of Things e lo hanno trasformato in un malware in grado di fare strage di server che girano su sistemi Linux.

L’idea, come spiega Matthew Bing della società di sicurezza Netscout in un report dedicato all’argomento, è brillante. I cyber-criminali, infatti, utilizzano un codice “rodato” che hanno modificato per sfruttare un exploit conosciuto nella piattaforma Apache Hadoop YARN.

L’operazione, secondo il ricercatore, non è poi così difficile ed è anzi agevolata dal fatto che in questo caso i pirati sanno di avere a che fare con una piattaforma “standard” come la x86 e non con gli strani sistemi operativi derivati da Linux che albergano sui dispositivi IoT.

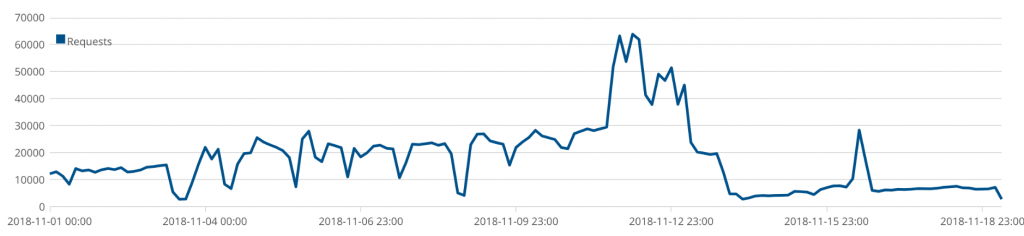

Per il momento, secondo Netscout, gli attacchi provengono da un piccolo gruppo di pirati che, anche se riesce a portare decine di migliaia di tentativi di attacco al giorno, lo fa attraverso poche macchine.

Non è da sottovalutare, però, il classico effetto “palla di neve” che caratterizza la diffusione dei worm. Ogni server compromesso, infatti, diventa esso stesso un veicolo di infezione.

La vulnerabilità sfruttata consente di iniettare comandi attraverso la shell, attraverso una procedura non molto diversa da quella usata nel recente passato per colpire i dispositivi IoT.

Anche l’analisi condotta dai ricercatori in sandbox conferma le analogie con la versione IoT di Mirai. Una versione della nuova variante, che si identifica come VPNFilter (ma non ha niente a che fare con il più complesso worm) avvia infatti tentativi di brute forcing via Telnet usando combinazioni di credenziali predefinite, esattamente come fa il Mirai originale.

Articoli correlati

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

-

Scoperta CRON#TRAP, campagna che emula...

Scoperta CRON#TRAP, campagna che emula...Nov 13, 2024 0

-

FASTCash: una nuova variante colpisce i...

FASTCash: una nuova variante colpisce i...Ott 16, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...