Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Il malware arriva via Torrent. E ne combina di tutti i colori…

Gen 14, 2019 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 0

Il codice è stato copiato dai malware usati da gruppi legati ai servizi segreti russi. La variante, però, inserisce pubblicità e ruba Bitcoin.

Ogni volta che si scarica un file attraverso il circuito Torrent bisognerebbe ricordarsi che è sempre possibile incappare in qualche sorpresa.

Questa volta a sperimentarlo è stato un ricercatore che su Twitter si firma con il nickname di 0xffff0800 e che si è trovato di fronte a un malware con caratteristiche davvero particolari.

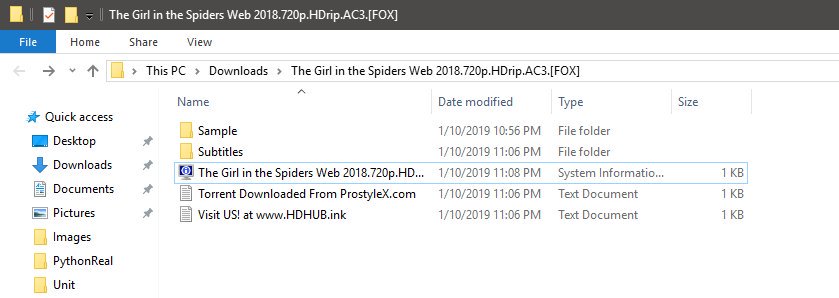

0xffff0800 stava cercando di scaricare un film distribuito lo scorso novembre (il titolo è The Girl In The Spider’s Web e dal trailer non sembra neanche male) ma sul suo disco fisso si è trovato qualcosa di diverso, cioè un file in formato .LNK.

LNK è un formato che i pirati informatici trovano particolarmente efficace e che in passato è stato usato, oltre che da gruppi di pirati informatici “ad alta professionalità”, anche dai servizi segreti USA.

Nel caso specifico, il ricercatore ha provato ad analizzare il sample in cui è incocciato su Virus Total e il risultato gli deve aver fatto drizzare i capelli in testa.

Secondo il sistema di individuazione dei malware, infatti, si sarebbe trattato di una variante di un trojan utilizzato da CozyBear, il gruppo hacker collegato ai servizi segreti russi e considerato responsabile degli attacchi contro il Partito Democratico alle ultime elezioni presidenziali negli USA.

In realtà a un’analisi più approfondita il malware risulta essere una “scopiazzatura” dell’originale, ma la sua strategia è comunque qualcosa di notevole.

Una volta aperto il file (in realtà i file LNK sono semplicemente delle “scorciatoie” che in questo caso contengono uno script) viene infatti avviato un comando PowerShell che avvia un collegamento con un server Command and Control, che reindirizza la connessione verso un ulteriore comando PowerShell.

Al termine di una serie di “rimbalzi” introdotti dall’autore del malware per offuscare la sua attività, il codice esegue il download di due file eseguibili.

Come spiega Lawrence Abrams di Bleeping Computer, i due file sono in realtà identici e vengono copiati all’interno della cartella C:\Program Files (x86)\SmartData\.

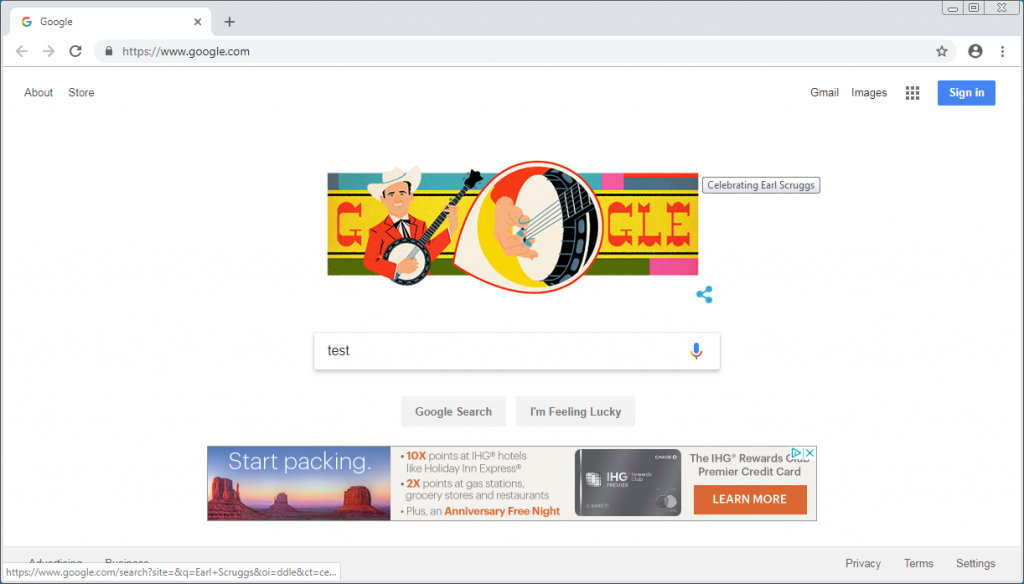

A questo punto il malware comincia a darsi da fare e le sue attività sono decisamente differenziate. Una volta installato, per esempio, inietta inserzioni pubblicitarie nella pagina principale di Google e Yandex.

Non solo. Prende anche di mira Firefox, installando un’estensione chiamata Firefox Protection che ha la funzione di iniettare contenuti creati dai pirati informatici all’interno di pagine Web legittime.

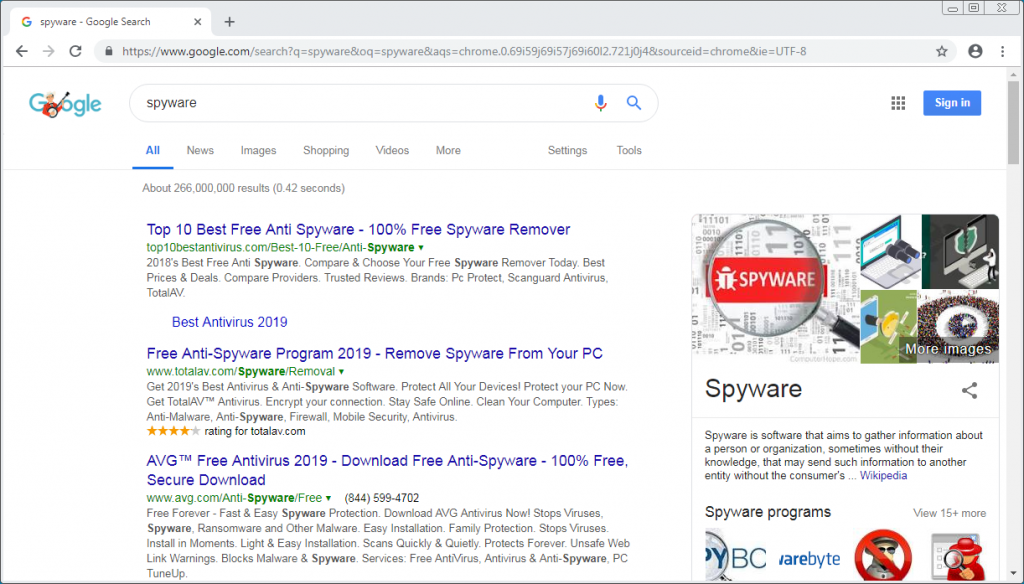

Come spiega Abrams, se la vittima esegue una ricerca usando la parola chiave “spyware” (ma questo è solo un esempio) l’estensione modifica i risultati inserendo dei collegamenti a TotalAV, un presunto antivirus che presumibilmente fa riferimento a un sito sotto il controllo dei cyber-criminali.

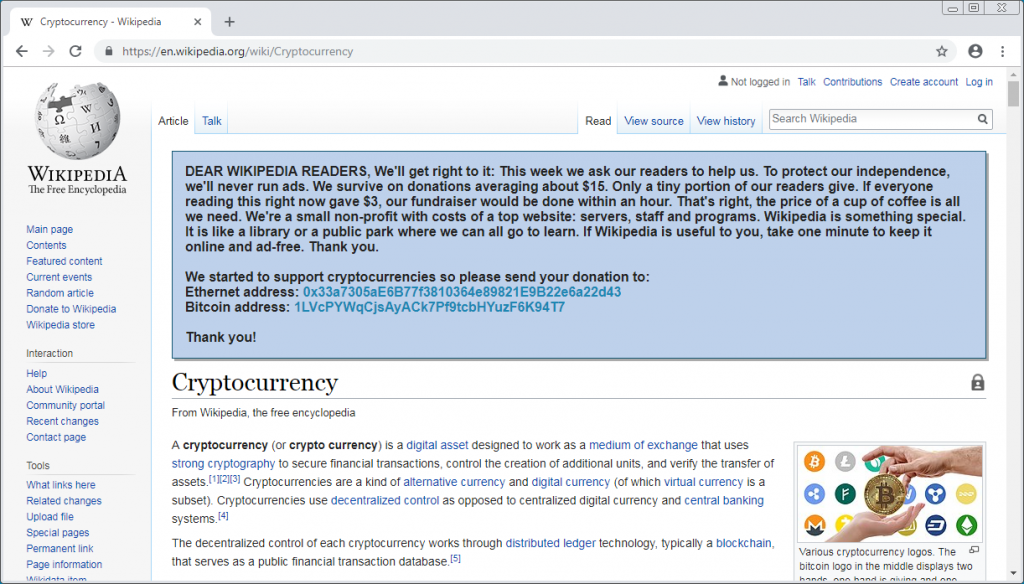

Se invece ci si collega a Wikipedia, inserisce nella pagina un falso appello per donazioni (quelli veri compaiono periodicamente) che riporta due indirizzi che consentirebbero di trasferire denaro direttamente sui conti Bitcoin ed Ethereum di Wikipedia.

Peccato che gli indirizzi facciano invece riferimento a dei wallet controllati dai pirati informatici, che in questo caso mostrano già di avere una certa tendenza a commettere errori. Nella redazione del messaggio, infatti, devono essere stati traditi dal correttore automatico e al posto di “Ethereum” hanno scritto “Ethernet”.

Altra funzionalità inserita dai cyber-criminali nel loro malware è quella che prevede una funzione di monitoraggio del browser che si attiva quando la vittima visita una pagina Web in cui è presente un indirizzo di wallet Bitcoin ed Ethereum.

Quando ne rileva uno, lo sostituisce con quello che fa riferimento a uno dei wallet dei pirati informatici, contando probabilmente sul fatto che l’alterazione passi inosservata.

Insomma: il malware individuato da 0xffff0800 è qualcosa di certamente complesso e piuttosto pericoloso. Ha però un (grosso) difetto.

Teoricamente, infatti, dovrebbe impostare uno dei due eseguibili (servicer.exe) come un servizio di Windows, assegnandogli il nome di Smart Monitoring.

Nel comando che hanno utilizzato, però, manca uno spazio e, di conseguenza, l’operazione non va a buon fine. Questo significa che il malware non riesce a ottenere forme di persistenza (cioè non viene attivato a ogni avvio del PC – ndr) e il suo impatto ne risulta notevolmente ridimensionato.

Articoli correlati

-

Violazione per Slack: accesso non...

Violazione per Slack: accesso non...Gen 09, 2023 0

-

Ransomware AstraLocker chiude e...

Ransomware AstraLocker chiude e...Lug 06, 2022 0

-

Attacchi ransomware contro i NAS di

Attacchi ransomware contro i NAS diGiu 20, 2022 0

-

Gruppo ransomware crea sito per i dati...

Gruppo ransomware crea sito per i dati...Giu 15, 2022 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...