Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Angler sempre più pericoloso, ora aggira Microsoft EMET

Giu 08, 2016 Marco Schiaffino Attacchi, Minacce, News, Prodotto, Tecnologia 0

Nella filiera del cyber-crimine, gli Exploit Kit si sono guadagnati un posto di rilievo. Si tratta di strumenti specializzati che permettono la diffusione di malware sfruttando reti di server dedicati e pagine Web predisposte per compromettere i computer che vi si collegano.

Angler è uno dei veterani del settore. Comparso nel 2013, ha saputo aggiornarsi e rinnovarsi per mantenere la sua efficacia. Stando a un report di FireEye, ora utilizzerebbe nuove tecniche che lo renderebbero ancora più pericoloso.

La novità è che Angler utilizzerebbe tecniche che gli permetterebbero di aggirare i controlli di EMET, l’Enhanced Mitigation Experience Toolkit di Microsoft che molte aziende e organizzazioni utilizzano per rendere i loro sistemi più sicuri.

EMET, in pratica, introduce nei sistemi Windows una serie di controlli e regole che rendono la vita più difficile ai malware. L’idea è quella di sottoporre tutte le applicazioni a un rigoroso controllo, creando per ognuna di esse un set di regole che ne blocca l’attività appena fanno qualcosa di anomalo.

Una logica, questa, introdotta anche in Windows 10 (Microsoft suggerisce l’uso di EMET per i sistemi precedenti) e che consente di mitigare notevolmente il rischio di attacchi, bloccando per esempio l’azione di molti ransomware.

Poco conosciuto, ma molto utile. EMET aumenta il livello di sicurezza nei sistemi Windows.

Il software, però, è stato implementato principalmente dalle aziende. La ragione è semplice: viste le sue modalità di funzionamento, è facile che la sua presenza interferisca con il funzionamento delle applicazioni e, in questo caso, si rende necessaria un intervento manuale per garantirne la convivenza.

Insomma: qualcosa con cui gli utenti consumer non hanno di certo voglia di destreggiarsi e che di solito negli ambiti aziendali viene affidato a un amministratore IT.

Secondo il rapporto di FireEye, le nuove tecniche utilizzate da Angler per diffondere malware su sistemi Windows adotta delle tecniche particolarmente sofisticate, che consentono all’Exploit Kit di aggirare i sistemi di controllo di EMET.

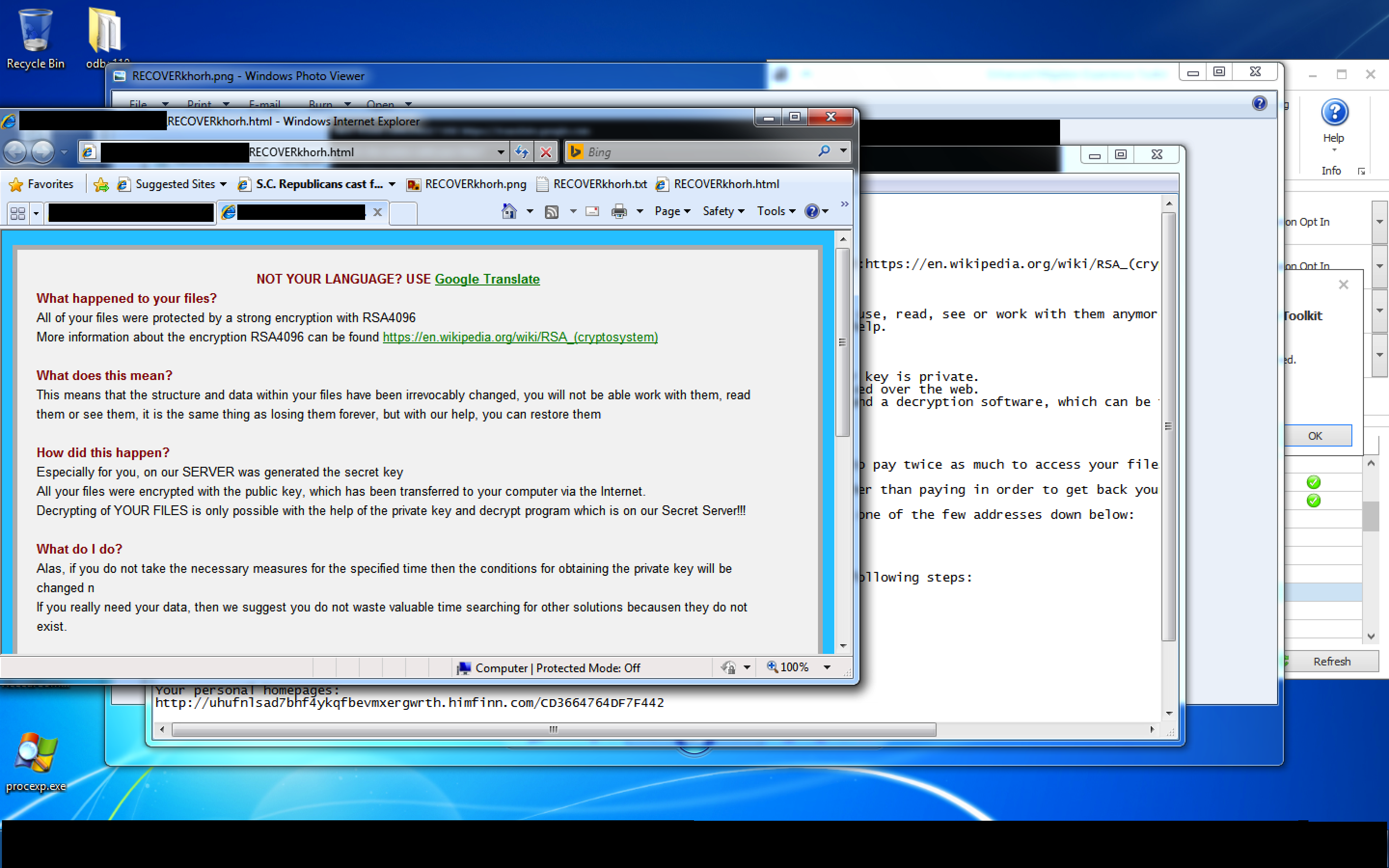

Utilizzando le nuove tecniche, Angler è in grado di avviare il ransomware Tesla su una macchina con Windows 7 aggirando i controlli di EMET.

In particolare, gli exploit in questione riguardano alcune vulnerabilità di Flash e Silverlight, a cui Angler associa alcune tecniche per evitare il controllo da parte del sistema DEP (Data Execution Prevention) di EMET, che normalmente impedisce l’esecuzione di codice in alcune parti della memoria.

La raccomandazione degli analisti di FireEye, considerata la capacità dell’Exploit Kit di aggirare i controlli, è di prestare ancora più attenzione nel mantenere aggiornati i software di terze parti (come i citati Flash e Silverlight) per ridurre al minimo il rischio che eventuali exploit possano essere sfruttati.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...