Aggiornamenti recenti Aprile 9th, 2025 11:08 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

- PDF pericolosi: il 22% degli attacchi proviene da questi file

- CERT-AGID 29 marzo – 4 aprile: le università nel mirino

- L’Italia è tra gli obiettivi principali del cybercrime

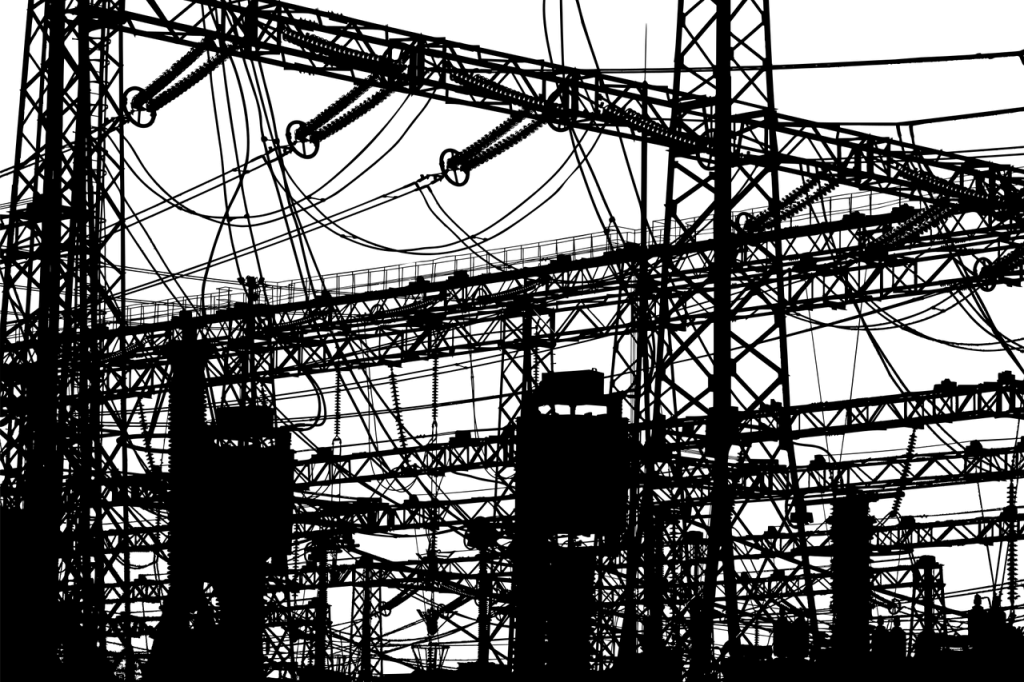

Attacco DDoS al sistema energetico USA

Mag 03, 2019 Marco Schiaffino Attacchi, News, RSS 0

I report parlano di un “incidente di cyber-security” che avrebbe provocato il blocco di alcune funzionalità. Gli esperti: “è stato un DDoS”.

Quanti danni può procurare il crash di un impianto per la produzione e la distribuzione dell’energia elettrica? Da un punto di vista strategico, come abbiamo visto nel 2015 quando a esserne vittima è stata l’Ucraina, può rappresentare un vero disastro.

Dallo scorso 5 marzo, il problema se lo devono porre anche le autorità statunitensi, che a quanto pare hanno subito un classico attacco DDoS (Distributed Denial of Service) che ha provocato qualche problema nella rete di distribuzione dell’energia elettrica sul territorio della prima superpotenza mondiale.

A confermare la gravità dell’episodio c’è il fatto che le autorità hanno fornito pochissimi dettagli su quanto accaduto. Non è dato sapere, per esempio, quale si stata l’infrastruttura colpita. I sospetti, però, si concentrano nell’are ovest degli Stati Uniti: Wyoming, Utah e California.

Quello che si sa è che le conseguenze dell’attacco sono state abbastanza significative da giustificare una segnalazione della Department of Energy. Qualcosa che dalle parti del governo USA tendono a prendere seriamente.

La tecnica utilizzata sarebbe stata quella di un tradizionale DDoS portato nei confronti dei dispositivi raggiungibili via Internet e le conseguenze, che non avrebbero compromesso la capacità di produzione di energia, sarebbero comunque state sufficienti per attivare un alert a livello nazionale.

Stando alle informazioni filtrate alla stampa, l’attacco avrebbe sfruttato una vulnerabilità conosciuta e per la quale sarebbe stata disponibile una patch. L’incidente, di conseguenza, è classificabile come qualcosa che si sarebbe potuto evitare semplicemente attraverso l’applicazione di policy adeguate negli aggiornamenti software.

Insomma: gli USA si svegliano e scoprono che le loro infrastrutture sono vulnerabili ad attacchi potenzialmente pericolosi per la “sicurezza nazionale”. E il fatto che l’attacco potesse essere “non particolarmente sofisticato”, se può rassicurare sotto certi aspetti, pone una domanda piuttosto inquietante: cosa succederebbe nel caso in cui ne venisse portato uno più elaborato?

Articoli correlati

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

Giro di vite negli Usa contro gli...

Giro di vite negli Usa contro gli...Apr 05, 2023 0

-

L’esercito U.S.A. monitora il...

L’esercito U.S.A. monitora il...Ott 09, 2022 0

-

Dogane USA raccolgono dati dai...

Dogane USA raccolgono dati dai...Set 20, 2022 0

Altro in questa categoria

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

ChatGPT ha creato un passaporto che supera la verifica dell’identità

PDF pericolosi: il 22% degli attacchi proviene da questi file

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a... -

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

CERT-AGID 29 marzo – 4 aprile: le università nel mirinoApr 07, 2025 0

Il CERT-AGID ha rilevato e analizzato, nel corso... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime...