Aggiornamenti recenti Aprile 18th, 2025 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- XorDDoS, il DDoS contro Linux evolve e continua a mietere vittime

- Migliaia di chiavi AWS usate in un attacco ransomware

- Aggiornato: Addio a CVE – il governo U.S.A. (sospende) riprende i finanziamenti per il programma

- Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

- Slopsquatting: quando l’IA consiglia pacchetti che non esistono

Attacchi

Brasile: hacker prendono il controllo dei DNS di una banca

Apr 06, 2017 Marco Schiaffino Attacchi, Hacking, Intrusione, News, RSS 0

Un gruppo di cyber-criminali è riuscito a dirottare il traffico sui suoi server per 5 ore. Sui computer dei clienti veniva anche caricato un malware. Perché perdere tempo a infettare migliaia di...ATMitch svuota i bancomat a comando

Apr 05, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS 0

Il malware viene usato in remoto e fa “sputare” denaro ai bancomat. Kaspersky: “è lo stesso gruppo che ha infettato 140 aziende”. Un piano diabolico, che deve aver richiesto un’attenta...Il 30% degli attacchi con malware sono “zero-day”

Apr 05, 2017 Marco Schiaffino Attacchi, News, RSS, Scenario 0

Il rapporto WatchGuard analizza le tecniche di attacco dei pirati informatici: exploit sofisticati accanto a vecchie tecniche come i comandi Macro. Malware sempre più difficili da individuare e...CIA Leaks: ecco come gli 007 depistano gli esperti

Apr 03, 2017 Marco Schiaffino Attacchi, Hacking, Leaks, News, RSS 0

WikiLeaks pubblica il codice sorgente di Marble, lo strumento della CIA per offuscare il codice dei suoi malware e confondere gli esperti. Il terzo capitolo nella pubblicazione dei CIA Leaks accende...Attacchi mirati in UK: “conosco il tuo indirizzo di casa…”

Mar 31, 2017 Marco Schiaffino Attacchi, Leaks, Malware, News, RSS 0

I pirati usano informazioni personali per indurre il destinatario ad aprire un allegato al messaggio di posta elettronica. Dentro c’è un trojan. Cosa può succedere quando le nostre informazioni...L’hacker entra nella Smart TV col digitale terrestre

Mar 30, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 1

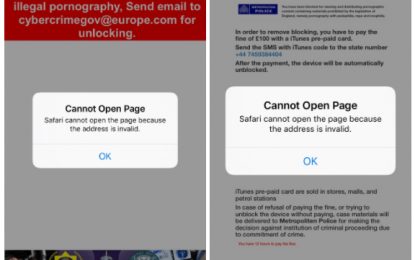

L’attacco può essere portato in remoto attraverso il segnale TV e il proprietario non ha modo nessun di accorgersene. Quando WikiLeaks ha pubblicato i documenti della CIA, televisioni e quotidiani...Attacco ransomware per iPhone sfrutta un bug di Safari

Mar 28, 2017 Marco Schiaffino Attacchi, Minacce, News, Ransomware, RSS 0

La truffa è molto simile al vecchio “virus della Polizia Postale”. La vulnerabilità del browser è stata corretta con la versione 10.3 di iOS. Nessun sofisticato sistema di crittografia...Un bot prende di mira le carte regalo dei siti e-commerce

Mar 27, 2017 Marco Schiaffino Attacchi, In evidenza, News, RSS 0

Un attacco di brute forcing in grande stile sfrutta una botnet per rubare i codici delle carte regalo e svuotare i conti dei legittimi proprietari. Le carte regalo sono uno strumento utilizzato...Un nuovo attacco usa i comandi macro per colpire Windows e Mac

Mar 24, 2017 Marco Schiaffino Attacchi, Malware, News, RSS, Tecnologia 0

Il malware si diffonde attraverso un allegato Word. Le istruzioni macro identificano il sistema operativo e scaricano il payload adatto. Il ritorno di tecniche di attacco che sfruttano i comandi...Ricatto ad Apple: “Pagate o cancelliamo i dati di 300 milioni di iPhone”

Mar 23, 2017 Marco Schiaffino Attacchi, Hacking, Leaks, News, RSS 0

Gli hacker sostengono di avere le credenziali di milioni di account iCloud e avrebbero chiesto 75.000 dollari in Bitcoin. Un clamoroso furto di informazioni o un maldestro bluff per cercare di...Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime...

Minacce recenti

Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

Slopsquatting: quando l’IA consiglia pacchetti che non esistono

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Migliaia di chiavi AWS usate in un attacco ransomware

Migliaia di chiavi AWS usate in un attacco ransomwareApr 17, 2025 0

Alcuni ricercatori di sicurezza hanno scoperto una nuova... -

Aggiornato: Addio a CVE – il governo U.S.A....

Aggiornato: Addio a CVE – il governo U.S.A....Apr 16, 2025 0

Aggiornamento: “Il programma CVE ha un valore... -

Defender for Endpoint bloccherà gli IP sconosciuti per...

Defender for Endpoint bloccherà gli IP sconosciuti per...Apr 16, 2025 0

Microsoft sta per rilasciare una nuova funzionalità di... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento...