Aggiornamenti recenti Aprile 11th, 2025 3:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Identità non umane: la nuova emergenza per i segreti aziendali

- Shuckworm prende di mira le missioni in Ucraina con device rimovibili

- ToddyCat ha sfruttato un bug di ESET per distribuire il malware TCESB

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

Intrusione

Detenuti hackerano la rete del carcere

Apr 13, 2017 Marco Schiaffino Hacking, In evidenza, Intrusione, News, RSS 0

Succede negli USA. I protagonisti della vicenda hanno assemblato i computer recuperando il materiale dai rifiuti destinati al riciclo. Per un carcere, subire una violazione dei sistemi informatici è...Brasile: hacker prendono il controllo dei DNS di una banca

Apr 06, 2017 Marco Schiaffino Attacchi, Hacking, Intrusione, News, RSS 0

Un gruppo di cyber-criminali è riuscito a dirottare il traffico sui suoi server per 5 ore. Sui computer dei clienti veniva anche caricato un malware. Perché perdere tempo a infettare migliaia di...L’hacker entra nella Smart TV col digitale terrestre

Mar 30, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 1

L’attacco può essere portato in remoto attraverso il segnale TV e il proprietario non ha modo nessun di accorgersene. Quando WikiLeaks ha pubblicato i documenti della CIA, televisioni e quotidiani...Attacco a Yahoo: gli USA accusano formalmente la Russia

Mar 17, 2017 Marco Schiaffino Attacchi, Gestione dati, In evidenza, Intrusione, News, RSS 0

Il Dipartimento di Giustizia degli Stati Uniti punta il dito su quattro persone. Due sono agenti dei servizi segreti russi. Diciamocelo: quando Yahoo continuava a sostenere che la violazione dei suoi...Hacker turchi violano account Twitter: insulti all’Olanda

Mar 16, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, News, RSS 0

Gli attivisti pro-Erdogan hanno sfruttato una vulnerabilità di Twitter Counter, un’app di terze parti collegata al servizio di Twitter. Lo scontro tra Olanda e Turchia sulla vicenda dei viaggi...Gli account Yahoo violati con i cookie falsi sono 32 milioni

Mar 02, 2017 Marco Schiaffino Intrusione, Mercato, News, RSS 0

Un report analizza tutti gli errori nella gestione dell’attacco subito nel 2014. Negato il “bonus annuale” milionario alla CEO Marissa Mayer. I nodi legati al mega furto di account di Yahoo...Hackerati i pupazzi hi-tech. Rubati i dati di 821.296 utenti

Feb 28, 2017 Marco Schiaffino Attacchi, In evidenza, Intrusione, News, RSS, Vulnerabilità 0

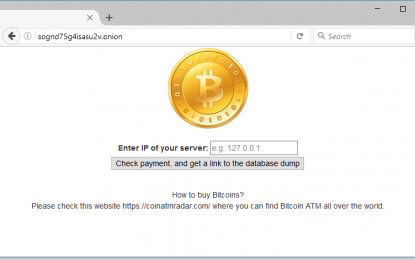

Nel mirino i giocattoli della linea CloudPets. I pirati hanno messo le mani anche su 2 milioni di file audio registrati da bambini e genitori. L’incubo sicurezza legato alla Internet of Things...Attacchi ransom: ora è il turno di MySQL

Feb 27, 2017 Marco Schiaffino Attacchi, Gestione dati, Intrusione, News, RSS 0

Dopo Mongo DB ed ElasticSearch, MySQL. Centinaia di database “sequestrati” da un gruppo di hacker che chiede 0.2 Bitcoin per la restituzione dei dati. Cambiano i protagonisti, ma il copione è...LED-it-GO: il malware che trasmette i dati con il led dell’HD

Feb 25, 2017 Marco Schiaffino Hacking, In evidenza, Intrusione, News, RSS, Tecnologia 2

Come rubare dati a distanza da un PC che non è collegato a Internet? Ma con la versione 2.0 dell’alfabeto morse, naturalmente! Nel settore della ricerca di nuove vulnerabilità che aprono la...Da Yahoo avvisi agli utenti: “Potreste essere stati hackerati”

Feb 16, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, News, RSS, Vulnerabilità 0

L’azienda sta inviando in questi giorni avvisi ai suoi iscritti. La vicenda è quella dei cookie contraffatti, di cui si è saputo due mesi fa. Chi pensava che le conseguenze della...Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

Shuckworm prende di mira le missioni in Ucraina con device rimovibili

Agenti di IA: un’arma potente nelle mani del cybercrimine

ChatGPT ha creato un passaporto che supera la verifica dell’identità

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Identità non umane: la nuova emergenza per i segreti...

Identità non umane: la nuova emergenza per i segreti...Apr 11, 2025 0

La gestione delle identità macchina è il punto critico... -

Shuckworm prende di mira le missioni in Ucraina con device...

Shuckworm prende di mira le missioni in Ucraina con device...Apr 11, 2025 0

Gli attacchi di Shuckworm (a.k.a. Gamaredon) non si... -

ToddyCat ha sfruttato un bug di ESET per distribuire il...

ToddyCat ha sfruttato un bug di ESET per distribuire il...Apr 10, 2025 0

I ricercatori di Kaspersky hanno scoperto che ToddyCat, un... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato...