Aggiornamenti recenti Gennaio 30th, 2025 9:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Privacy dei dati: la maggior parte degli utenti teme una violazione

- L’IA generativa unifica le interfacce di gestione e migliora la cybersecurity

- PlushDaemon: un nuovo gruppo APT cinese colpisce la Corea del Sud. Il report di ESET

- I ransomware contro le appliance ESXi sfruttano il tunneling SSH per la persistenza

- Le implementazioni LTE e 5G soffrono di centinaia di vulnerabilità

News

Il miglior installer per malware? È un tool di Microsoft

Giu 09, 2016 Marco Schiaffino Attacchi, Minacce, News, Tecnologia, Vulnerabilità 0

Perché investire ore di lavoro per creare complicate tecniche per la diffusione di un malware quando in circolazione c’è già lo strumento perfetto per raggiungere l’obiettivo? Il Santo Graal...Privacy su Chrome? Basta un filtro rosso!

Giu 09, 2016 Marco Schiaffino News, Privacy, Prodotto, Tecnologia 0

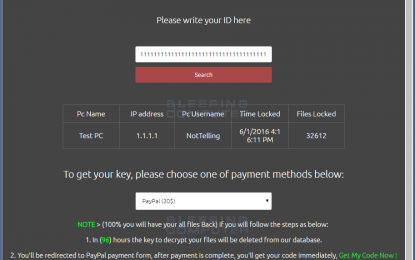

Possiamo prendere tutte le precauzioni che vogliamo, navigare in modalità anonima, utilizzare Tor o una VPN, ma c’è sempre un modo in cui qualcuno può scoprire che cosa stiamo guardando o...Più malware per tutti: ecco il ransomware low-cost

Giu 08, 2016 Marco Schiaffino Minacce, News, Ransomware, Trojan 0

Nel commercio, ma anche nel cyber-crimine, è fondamentale aver bene presente il target di clienti a cui ci si rivolge. E in un periodo di crisi economica, proporre soluzioni low-cost è di sicuro...Angler sempre più pericoloso, ora aggira Microsoft EMET

Giu 08, 2016 Marco Schiaffino Attacchi, Minacce, News, Prodotto, Tecnologia 0

Nella filiera del cyber-crimine, gli Exploit Kit si sono guadagnati un posto di rilievo. Si tratta di strumenti specializzati che permettono la diffusione di malware sfruttando reti di server...La chat di Facebook può essere hackerata? Sì! No! Forse…

Giu 07, 2016 Marco Schiaffino Attacchi, Hacking, Minacce, Vulnerabilità 0

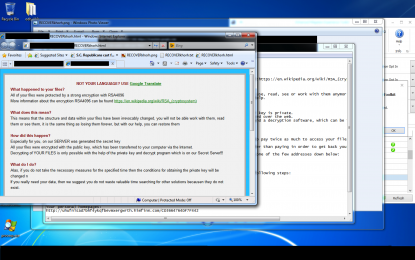

Una falla di sicurezza che permette di modificare il contenuto dei messaggi nella chat di Facebook. A renderla pubblica è Check Point, che ha pubblicato questa mattina un report che ne descrive il...Arriva Zcrypt: il primo ransomware che si diffonde da solo

Giu 06, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, Trojan, Worms 0

Uno dei limiti dei ransomware è che, di solito, non sono in grado di diffondersi autonomamente. Per colpire le potenziali vittime, i cyber-criminali sono costretti a ricorrere a campagne di spam,...Car hacking: cade anche Mitsubishi

Giu 06, 2016 Marco Schiaffino Hacking, News, Vulnerabilità 0

Nuovo capitolo nella saga del car hacking e a uscirne con le ossa rotte, questa volta, è Mitsubishi. La “vittima” è l’Outlander PHEV (Plug-in Hybrid Eelectric Vehicle) e il sistema di...Un nuovo malware per sistemi SCADA. È l’erede di Stuxnet?

Giu 06, 2016 Marco Schiaffino Apt, Minacce, Trojan, Vulnerabilità 0

Dopo la vicenda Stuxnet, il malware creato da USA e Israele per attaccare una centrale di arricchimento dell’uranio iraniana, il timore che qualcuno utilizzasse il codice per creare altri trojan in...Banda di cyber-criminali sgominata in Russia

Giu 05, 2016 Marco Schiaffino Attacchi, Hacking, Intrusione, News 0

Una delle regole d’oro dei cyber-criminali, soprattutto nell’est Europa, è quella di non agire sul territorio in cui risiedono. Chi la vìola, di solito, rischia grosso. La conferma arriva dalla...I tool preinstallati degli OEM? Pieni di falle di sicurezza

Giu 03, 2016 Marco Schiaffino Approfondimenti, Mercato, News, Prodotto, Scenario, Tecnologia, Vulnerabilità 0

Inutili, fastidiosi e a volte anche pericolosi. I programmi preinstallati dai produttori sono una delle più grandi seccature che ci si ritrova quando si compra un computer nuovo. Impegnano risorse,...La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Privacy dei dati: la maggior parte degli utenti teme una...

Privacy dei dati: la maggior parte degli utenti teme una...Gen 30, 2025 0

Quando si parla di dati e di privacy, gli utenti si dicono... -

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

L’IA generativa rivoluziona il cybercrimine e rende...

L’IA generativa rivoluziona il cybercrimine e rende...Gen 15, 2025 0

Gli ultimi giorni dell’anno sono da sempre... -

Gli Stati Uniti cambiano opinione sulla crittografia e...

Gli Stati Uniti cambiano opinione sulla crittografia e...Gen 08, 2025 0

Se finora l’FBI e il governo degli Stati Uniti ha... -

Normative di cybersecurity: non uno spauracchio, ma...

Normative di cybersecurity: non uno spauracchio, ma...Gen 02, 2025 0

Oggi le aziende italiane non solo devono affrontare nuove e...

Minacce recenti

Oltre il 90% dei Microsoft Exchange Server è ancora vulnerabile a ProxyLogon

Cloudflare risolve un bug che espone la posizione di un utente, ma l’exploit è ancora possibile

Una vulnerabilità di UEFI Secure Boot permette l’esecuzione di codice durante il boot di sistema

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Privacy dei dati: la maggior parte degli utenti teme una...

Privacy dei dati: la maggior parte degli utenti teme una...Gen 30, 2025 0

Quando si parla di dati e di privacy, gli utenti... -

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

PlushDaemon: un nuovo gruppo APT cinese colpisce la Corea...

PlushDaemon: un nuovo gruppo APT cinese colpisce la Corea...Gen 29, 2025 0

I ricercatori di ESET hanno scoperto PlushDaemon, un nuovo... -

I ransomware contro le appliance ESXi sfruttano il...

I ransomware contro le appliance ESXi sfruttano il...Gen 28, 2025 0

I ricercatori di Sygnia, compagnia di sicurezza, hanno... -

Le implementazioni LTE e 5G soffrono di centinaia di...

Le implementazioni LTE e 5G soffrono di centinaia di...Gen 27, 2025 0

Un gruppo di ricercatori del Florida Institute for...