Aggiornamenti recenti Marzo 28th, 2025 3:40 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

- Mimecast: con l’AI una nuova era per la Data Loss Prevention

- Leak Oracle Cloud: numerose compagnie confermano il furto di dati

- Windows 11: l’ultimo update interrompe il ripristino del sistema con Veeam Recovery Media

Protezione dell’azienda da APT e attacchi mirati

Lug 27, 2016 Marco Schiaffino 0

Gli attacchi mirati utilizzano strategie e strumenti che i sistemi di protezione convenzionali non sono in grado di bloccare. Per difendere le infrastrutture di rete, quindi, è necessario cambiare prospettiva e puntare tutto sulla rilevazione tempestiva degli attacchi.

C’erano una volta i malware: semplici, distribuiti tramite campagne di spam e facilmente individuabili con il sistema delle definizioni o dell’analisi euristica. Per i responsabili della sicurezza in azienda, a quei tempi, la vita era (relativamente) semplice e si riduceva a un attento controllo del perimetro, associato a una rigida policy di aggiornamenti e manutenzione degli endpoint protetti tramite l’antivirus.

Nel 99% dei casi, infatti, il pericolo per le aziende arrivava da malware generici, pensati per colpire utenti domestici. La minaccia arrivava da virus, worm e trojan progettati per diffondersi in maniera indiscriminata sul Web e pensati per danneggiare il sistema o sottrarre dati piuttosto comuni (credenziali di accesso alle caselle email o dati finanziari) attraverso procedure predefinite.

Minacce tutto sommato prevedibili e facili da individuare. Insomma: la complessità nella gestione di un’infrastruttura aziendale era rappresentata solo dal fatto di dover gestire un gran numero di macchine collegate in rete locale e servizi (database gestionali, siti Internet e Intranet) che in caso di infezione avrebbero potuto subire blocchi o perdite di dati.

Tutto è cambiato da quando le aziende sono diventate un obiettivo specifico del cyber-spionaggio. Il cambio di strategia dei pirati, infatti, rende obsoleti i sistemi di protezione che siamo abituati a utilizzare e pongono una serie di problemi ai quali è necessario rispondere in maniera del tutto diversa.

Il primo aspetto di cui bisogna tenere conto è che gli avversari che ci troviamo di fronte hanno caratteristiche diverse rispetto al profilo “classico” del pirata informatico. Non si tratta più di programmatori indipendenti o geniali smanettoni che si divertono a violare qualche rete per gusto personale.

Sempre più spesso si tratta di gruppi criminali organizzati o di professionisti che si mettono al servizio del miglior offerente per colpire un obiettivo ben definito.

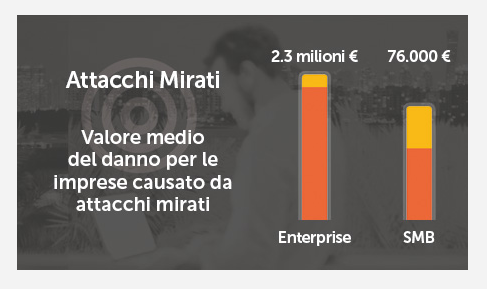

Gli attacchi mirati comportano danni notevolmente superiori rispetto ai “semplici” malware di vecchia generazione.

La prima conseguenza di questo nuovo scenario è lo sviluppo di APT (Advanced Persistent Threat) sempre più complessi ed evoluti, che puntano a insediarsi all’interno del network e che consentono ai pirati informatici di muoversi in maniera laterale nella rete per raggiungere i loro obiettivi.

Spesso si tratta di software realizzati ad hoc, o versioni di malware modificati in modo da non essere individuabili. In aggiunta a ciò, è cambiato anche il tipo di ambiente che gli amministratori IT si trovano a gestire.

Il classico network composto da client e server collegati in rete è stato sostituito da strutture più complesse, in cui convivono servizi online, magari basati su cloud, e una quantità impressionante di dispositivi mobili personali che rappresentano un ulteriore elemento di complessità nella gestione della sicurezza.

Tutti questi fattori rendono le cose estremamente più complicate e permettono ai pirati un’agibilità che un tempo non avevano. A confermarlo è Gianfranco Vinucci, head of pre sales Kaspersky Lab Italia.

“L’uso di APT e l’estrema complessità delle infrastrutture informatiche consente agli attaccanti di infiltrarsi e agire indisturbati per lunghi periodi di tempo” spiega Vinucci. “Secondo le nostre statistiche, le aziende si accorgono di essere soggette a un attacco dopo una media di 214 giorni dall’intrusione”.

Insomma: considerando le condizioni e gli strumenti a disposizione dei criminali informatici, il problema non è più “se” un’azienda subirà un attacco, ma solo “quando”.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

-

Leak Oracle Cloud: numerose compagnie...

Leak Oracle Cloud: numerose compagnie...Mar 27, 2025 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

-

Leak Oracle Cloud: numerose compagnie...

Leak Oracle Cloud: numerose compagnie...Mar 27, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account... -

Indagine Zscaler: le aziende devono investire sulla...

Indagine Zscaler: le aziende devono investire sulla...Mar 06, 2025 0

Le aziende temono gli attacchi informatici e la loro...

Minacce recenti

Attenzione ai convertitori di file online: possono distribuire malware

CERT-AGID 15-21 marzo: le campagne di phishing prendono di mira le università

Tomcat sotto attacco: grave bug sfruttato dopo 30 ore dalla pubblicazione

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel... -

Leak Oracle Cloud: numerose compagnie confermano il furto...

Leak Oracle Cloud: numerose compagnie confermano il furto...Mar 27, 2025 0

Dopo una settimana di speculazioni, è arrivata la... -

Windows 11: l’ultimo update interrompe il ripristino...

Windows 11: l’ultimo update interrompe il ripristino...Mar 26, 2025 0

L’ultimo aggiornamento di Windows sta creando non...