Aggiornamenti recenti Novembre 22nd, 2024 9:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Attacchi DDoS più che raddoppiati lo scorso anno: il report di F5 Labs

- Come playlist e podcast su Spotify promuovono software pirata

- Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

- Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

- Scoperta una nuova variante del ransomware Helldown che colpisce Linux

risultati per:conti

Più di un terzo degli attacchi di malware banking nel 2019 ha colpito gli utenti aziendali

Apr 17, 2020 Alessandra Venneri Kaspersky Partner Space 0

I Trojan bancari o ‘banker’ sono uno degli strumenti più diffusi tra i criminali informatici perché servono per il furto di denaro. Di norma, i banker vengono impiegati per ricercare le...Ancora xHelper: il trojan per Android è immortale

Apr 08, 2020 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

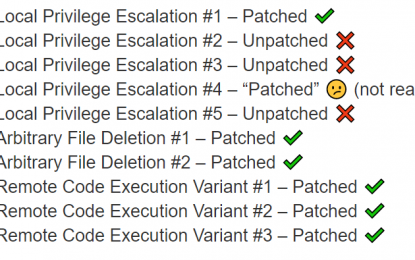

Il malware è in circolazione dall’anno scorso e non sembra rallentare. Gli esperti: “gli utenti continuano a installare app da siti non affidabili”. La proliferazione di app malevole per...Il software di supporto HP per Windows è un colabrodo

Apr 06, 2020 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Una pioggia di vulnerabilità individuate nel HP Support Assistant mettono a rischio i sistemi. E alcune non sono state ancora corrette… Guardando alla cronaca, sembra proprio che i software per...Bufera su Zoom e Houseparty, ma non c’è niente di vero

Mar 31, 2020 Marco Schiaffino In evidenza, News, Privacy, RSS, Scenario 0

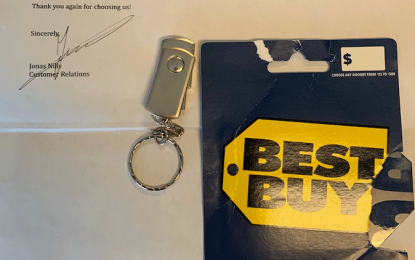

Presunte violazioni della privacy per Zoom. L’app di Epic accusata di rubare dati. Gli sviluppatori : “diamo 1 milione di dollari a chi ne fornisce la prova”. La tempesta perfetta verificatasi...Il malware arriva per posta… in una chiavetta USB!

Mar 27, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il bizzarro attacco ha preso di mira una struttura sanitaria negli Stati Uniti. La memoria USB era in realtà un dispositivo in grado di infettare il PC. L’uso di memorie USB contenenti malware...Effetto Covid-19: boom dei sistemi di sorveglianza

Mar 18, 2020 Marco Schiaffino In evidenza, News, Privacy, RSS, Scenario, Tecnologia 0

Dalla Cina a Israele, i governi di tutto il mondo stanno mettendo in campo tecniche di tracciamento dei cittadini. Rischio grande fratello? Le strategie per contenere la pandemia influenzale del...Gli attacchi omografici sono ancora un problema

Mar 17, 2020 Marco Schiaffino Attacchi, In evidenza, News, RSS, Scenario, Vulnerabilità 0

L’uso di caratteri non-standard consente di registrare domini simili a quelli di servizi conosciuti e si può usare la tecnica per portare attacchi di phishing. Può sembrare incredibile, ma...Primi effetti del GDPR: le violazioni si scoprono prima

Mar 03, 2020 Marco Schiaffino In evidenza, News, RSS, Scenario 0

La ricerca di FireEye mette in evidenza una riduzione del tempo impiegato dalle aziende per individuare una violazione dei sistemi informatici. A quasi due anni dall’introduzione del GDPR, è tempo...Vulnerability Management, cos’è e come implementarlo

Mar 03, 2020 Giorgio Perticone Approfondimenti, In evidenza, Tecnologia, Vulnerabilità 0

Quando si tratta di verificare l’esposizione ad attacchi informatici è abbastanza comune eseguire test del tipo Vulnerability Assessment. Le attività di questo tipo sono però tutto sommato...Crossrider: la minaccia più sofisticata per macOS è un adware

Feb 28, 2020 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

I malware per i computer Apple continuano a usare tecniche piuttosto elementari. Questo adware, invece, rappresenta una curiosa eccezione. Se quella che non esistano malware per macOS è una leggenda...La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Attacchi DDoS più che raddoppiati lo scorso anno: il...

Attacchi DDoS più che raddoppiati lo scorso anno: il...Nov 22, 2024 0

Secondo una ricerca di F5 Labs, gli attacchi DDoS sono... -

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Aumentano le compromissioni di account email delle forze...

Aumentano le compromissioni di account email delle forze...Nov 14, 2024 0

L’FBI ha lanciato un allarme: stando a un avviso... -

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...Nov 13, 2024 0

I ricercatori di Securonix hanno scoperto CRON#TRAP, una... -

Report APT ESET: i gruppi filo-cinesi e iraniani...

Report APT ESET: i gruppi filo-cinesi e iraniani...Nov 12, 2024 0

Le minacce APT sono in aumento e in molti casi stanno...

Minacce recenti

Come playlist e podcast su Spotify promuovono software pirata

Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

Off topic

-

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul... -

In Microsoft le paghe dei manager dipenderanno dal livello...

In Microsoft le paghe dei manager dipenderanno dal livello...Mag 08, 2024 0

L’ultimo non è stato un buon anno per Microsoft:...

Post recenti

-

Attacchi DDoS più che raddoppiati lo scorso anno: il...

Attacchi DDoS più che raddoppiati lo scorso anno: il...Nov 22, 2024 0

Secondo una ricerca di F5 Labs, gli attacchi DDoS sono... -

Come playlist e podcast su Spotify promuovono software...

Come playlist e podcast su Spotify promuovono software...Nov 21, 2024 0

Playlist e podcast sono l’esca ideale per attirare ignari... -

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Una grave data breach ha colpito le aziende statunitensi di...

Una grave data breach ha colpito le aziende statunitensi di...Nov 20, 2024 0

Una campagna di spionaggio a opera di hacker cinesi ha... -

Scoperta una nuova variante del ransomware Helldown che...

Scoperta una nuova variante del ransomware Helldown che...Nov 19, 2024 0

I ricercatori di Sekoia hanno individuato una nuova...