Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

artificial intelligence, IA, IIOT, Industria 4.0, Intelligenza artificiale, malware, sicurezza informatica

IA: un nuovo approccio classifica i malware contro l’IIoT 5G

Nov 09, 2022 Marina Londei News, Tecnologia 0

L’intelligenza artificiale continua a evolversi man mano che i sistemi tecnologici si fanno sempre più complessi. Tra questi ci sono anche i sistemi industriali che, ormai sempre connessi alla...CONUS: verso il monitoraggio real-time delle calamità

Ott 11, 2022 Marina Londei Approfondimenti, Tecnologia 0

Negli ultimi anni, con l’aumento dei disastri naturali, i ricercatori hanno studiato metodi sempre più precisi per prevedere le calamità e monitorare i danni in tempo reale. CONUS è uno...Nasce la startup per la sicurezza dell’intelligenza artificiale

Lug 21, 2022 Redazione news Attacchi, News, RSS 0

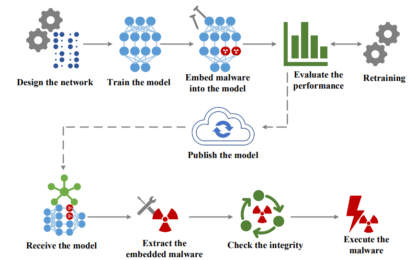

Gli attacchi ai modelli e ai dati di apprendimento automatico stanno diventando più frequenti e la startup HiddenLayer ha sviluppato una piattaforma non invasiva per monitorarli Nell’ultimo...EvilModel: il malware è nascosto nel modello AI

Lug 26, 2021 Marco Schiaffino In evidenza, News, RSS, Scenario 0

La ricerca dimostra come sia possibile inserire del codice malevolo in un modello di rete neurale per aggirare la scansione degli antivirus. Riuscire a far passare inosservato un malware ai controlli...Sophos: puntiamo sull’Intelligenza Artificiale “aperta”

Dic 18, 2020 Marco Schiaffino In evidenza, News, RSS, Scenario, Tecnologia 0

L’iniziativa della società di sicurezza mira a creare una maggiore “apertura” nel settore dell’AI per favorirne la diffusione nella cyber security. Già adottata largamente in molti...Quando l’Intelligenza Artificiale diventa una minaccia

Nov 30, 2020 Marco Schiaffino In evidenza, News, RSS, Scenario, Tecnologia 0

Non solo business e software di protezione: AI e Machine Learning possono essere sfruttati anche dai pirati informatici per i loro scopi. Esistono tecnologie buone e tecnologie cattive? Più che una...Il futuro dello sviluppo dell’IA: una battaglia tra pregiudizio, etica e trasparenza

Nov 20, 2020 Alessandra Venneri Kaspersky Partner Space, RSS 0

Le discussioni attualmente in corso sul futuro dell’intelligenza artificiale sono incentrate su come questa dovrebbe essere definita. Per molti il concetto di AI nella sua forma più vera non...CyberArk usa l’AI per individuare i permessi eccessivi sul cloud

Nov 10, 2020 Marco Schiaffino In evidenza, News, Prodotto, RSS, Scenario, Tecnologia, Vulnerabilità 0

La società di sicurezza dichiara guerra alle impostazioni che consentono un margine troppo ampio di azione agli account aziendali. Il pericolo maggiore nella cyber security è rappresentato da...L’automatizzazione e l’assunzione di tirocinanti possono davvero essere la soluzione per non sovraccaricare il lavoro degli analisti di threat intelligence?

Ott 30, 2020 Alessandra Venneri Kaspersky Partner Space 0

Gli analisti di threat intelligence (TI) sono uno dei gruppi di esperti più importanti all’interno dei SOC (Security Operations Center). Hanno, infatti, il compito di identificare i vettori di...Il controllo degli accessi? Con l’intelligenza artificiale è più sicuro

Lug 22, 2020 Marco Schiaffino CyberArk_page, In evidenza, News, Prodotto, RSS, Scenario, Tecnologia 0

Le nuove tecnologie CyberArk Impact Live introducono sistemi di analisi avanzata per garantire un controllo rigoroso basato sulla filosofia “Zero Trust”. Il connubio tra intelligenza artificiale...Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...