Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Linux, Marco Schiaffino, Qualys, Systemd

Vulnerabilità per Linux. Gli aggiornamenti in arrivo, ma per il momento…

Gen 10, 2019 Marco Schiaffino News, RSS, Vulnerabilità 0

Le falle di sicurezza interessano systemd e riguardano tutte le maggiori distro del sistema operativo open source. Alcuni bug sono vecchi di 6 anni. Alta tensione per gli amministratori di sistemi...Cisco diffonde per sbaglio un exploit basato su Dirty Cow

Nov 09, 2018 Marco Schiaffino Malware, News, RSS, Vulnerabilità 0

Il pasticcio legato a una serie di test. Il codice malevolo utilizzato per testare i prodotti, ma gli sviluppatori si sono scordati di toglierlo prima di distribuire il software. Quando si cerca di...Xbash fa strage di server. Nel mirino sia Linux che Windows

Set 20, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS 0

Il malware si diffonde automaticamente. Sui sistemi Microsoft si “limita” a installare un crypto-miner, ma su Linux cancella tutti i database che trova. Si diffonde da solo ed è in grado di...Nuova falla nei processori Intel

Giu 14, 2018 Marco Schiaffino News, RSS, Vulnerabilità 0

Si tratta sempre di una vulnerabilità legata alle tecniche di esecuzione speculativa, simile a Meltdown. Ma gli aggiornamenti sono in arrivo. Non c’è pace per i tecnici di Intel. Mentre sono...Un attacco acustico mette K.O. l’hard disk del computer

Giu 01, 2018 Marco Schiaffino News, RSS, Vulnerabilità 1

Si possono usare tonalità normali o ultrasuoni per provocare errori in lettura e scrittura causando il crash del PC. Anche con un link via Internet. La ricca casistica di attacchi “fisici” ai...Il comando Beep nei sistemi Linux consente l’accesso a file sensibili

Apr 10, 2018 Marco Schiaffino News, RSS, Vulnerabilità 1

La funzione è preinstallata nelle distro Debian e in Ubuntu. Usandola, un pirata informatico può individuare e accedere a file normalmente protetti. Non si tratta di una vulnerabilità in grado di...Server Linux compromessi usando un bug vecchio di 5 anni

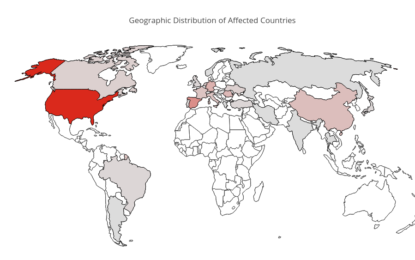

Mar 26, 2018 Marco Schiaffino Attacchi, Intrusione, News, RSS, Vulnerabilità 1

I pirati hanno sfruttato la vulnerabilità per installare un miner e usare le macchine per generare Monero, incassando più di 75.000 dollari. Sarebbero India, Giappone, Taiwan Cina e Stati Uniti i...Attacchi ai server Linux: la backdoor è invisibile

Feb 26, 2018 Marco Schiaffino Attacchi, Gestione dati, Intrusione, Malware, News, RSS 1

Un’ondata di attacchi prende di mira le macchine con il sistema open source per installare il trojan Chaos, derivato da un malware del 2013. Ancora una volta i pirati informatici si concentrano sui...Arriva LKRG, il nuovo modulo per la sicurezza di Linux

Feb 05, 2018 Marco Schiaffino News, RSS, Tecnologia 1

Tecnicamente viene definito come un Runtime Integrity Checker. La sua funzione è quella di rilevare possibili azioni dannose nel sistema. Ci sono voluti quasi sette anni (il progetto è partito nel...Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...