Aggiornamenti recenti Dicembre 23rd, 2025 10:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Kaspersky: così funziona il mercato del lavoro nel dark web

- Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

- CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

- Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

Aggiornamenti anti-Spectre per tutti i browser

Gen 09, 2018 Marco Schiaffino News, Vulnerabilità 0

Gli sviluppatori corrono ai ripari introducendo aggiornamenti che mitigano il rischio. Safari, Edge e Firefox già pacthati. Per Chrome si aspetta…

Se la vulnerabilità Meltdown dei processori Intel (anche se con qualche problema) sembra essere stata risolta dagli aggiornamenti rilasciati dai maggiori produttori di sistemi operativi, per quanto riguarda Spectre le cose sembrano essere più complicate.

Come hanno spiegato i ricercatori che hanno studiato la tecnica di attacco, Spectre è più difficile da sfruttare, ma è potenzialmente più pericolosa. Soprattutto perché, a differenza di Meltdown, non richiede di avere già accesso al sistema ma può essere utilizzata in remoto, per esempio attraverso una pagina Web.

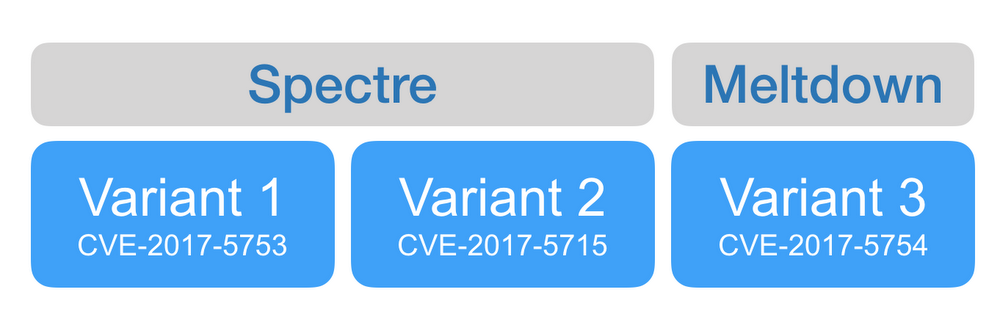

Spectre, in realtà, comprende due possibili varianti. La seconda (CVE-2017-5715) rappresenta un problema per i sistemi di virtualizzazione e i servizi cloud, ma in questo ambito c’è la ragionevole certezza che tutti i fornitori di servizi si stiano già dando da fare.

La prima (CVE-2017-5753), invece, è quella che potrebbe essere sfruttata attraverso un semplice JavaScript e colpisce direttamente il browser dell’utente. Non è un caso, quindi, che i primi a preoccuparsi di contrastare eventuali attacchi che sfruttano questa tecnica siano proprio gli sviluppatori di browser.

Il doppio volto di Spectre: una delle falle interessa i servizi di virtualizzazione, ma a preoccupare di più è quella che colpisce i browser.

Apple ha annunciato di aver introdotto misure “anti-Spectre” con gli ultimi aggiornamenti per iOS (11.2.2) e macOS (High Sierra 10.13.2). Anche Safari ha ricevuto un update alla versione 11.0.2 che contiene “strumenti di mitigazione” per gli attacchi basati su Spectre.

Lo stesso (anche qui si parla di “parziale mitigazione”) hanno fatto gli sviluppatori di Firefox, che è ora disponibile nella versione 57.0.4. Si tratta di una soluzione di breve periodo, che introduce alcune modifiche nel browser per rendere più difficile un eventuale attacco.

Modifiche pressochè identiche anche per Edge e Internet Explorer 11, che Microsoft ha messo in campo co il primo aggiornamento dell’anno per i sistemi Windows.

Per quanto riguarda Chrome, bisognerà aspettare il 23 gennaio quando Google pubblicherà la versione 64 del browser in cui la funzione SharedArrayBuffer sarà disabilitata come opzione predefinita (ma nel post che tratta la questione si parla di un primo intervento introdotto già lo scorso 5 gennaio).

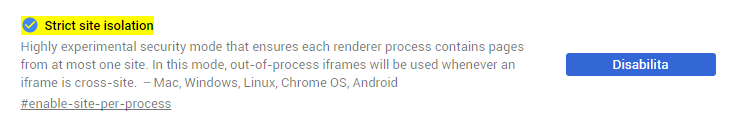

Per il momento Google invita gli utenti ad attivare la funzione Strict site isolation digitando chrome://flags#enable-site-per-process nela barra degli indirizzi e abilitando la funzione relativa. In questo modo Chrome limiterà ogni processo a pagine di un solo sito, riducendo il rischio che informazioni sensibili siano “dirottate” da un JavaScript che sfrutta Spectre.

La funzione viene descritta come “sperimentale” ma, vista la situazione, vale la pena attivarla. Aspettiamoci qualche rallentamento. La funzione viene descritta come “sperimentale” ma, vista la situazione, vale la pena attivarla. Aspettiamoci qualche rallentamento.

Insomma, l’impressione è che si navighi ancora a vista e che una soluzione definitiva sia ancora piuttosto lontana. E se consideriamo che dalle parti di Google stanno lavorando sulla questione dallo scorso giugno, possiamo capire quanto tutto sia complicato.

- Apple, Chrome, Cloud, Edge, Firefox, Google, macOS, Marco Schiaffino, Meltdown, Safari, Spectre, Windows

Articoli correlati

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

-

Centinaia di estensioni Chrome...

Centinaia di estensioni Chrome...Ott 20, 2025 0

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

Altro in questa categoria

-

Kaspersky: il cybercrime finanziario ha...

Kaspersky: il cybercrime finanziario ha...Dic 22, 2025 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della...

Minacce recenti

Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPSDic 22, 2025 0

Nel corso della settimana appena analizzata, il CERT-AGID... -

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È